注:华三你命令为**manage { inbound | outbound }**

service-manage enable命令用来开启接口的访问管理功能,和service-manage { http | https | ping | ssh | snmp | telnet } { permit | deny }配合使用来控制接口的http、https、telnet、ping等协议的访问权限。

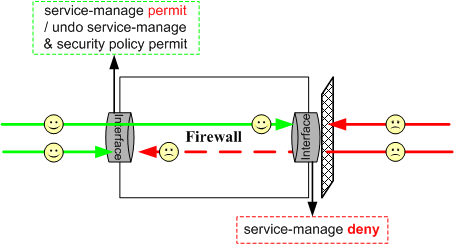

访问管理的优先级要高于包过滤。即启用访问管理功能时,设备会以访问管理中配置为准来判断能否用相应的协议来管理设备;未启用访问管理功能(undo service-manage enable)时,设备才会根据包过滤的结果来判断。

对于USG V300R001设备,管理口(GE 0/0/0)下默认已开启访问管理功能,且http、https、telnet、ping、ssh、snmp的权限都是放开的。非管理口下默认是未开启访问管理功能。

如果要通过非管理口来管理设备,只要配置一条到local域动作为permit的安全策略,就能通过非管理口访问设备。当然,也可以选择启用访问管理功能,然后根据自己的需求允许相应的协议报文通过。

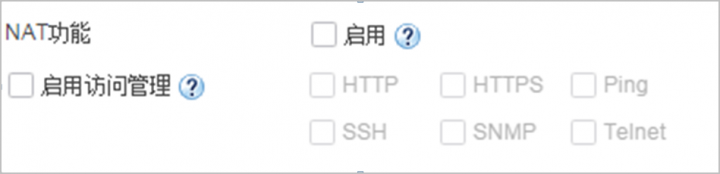

对于NGFW设备,管理口(GE 0/0/0)下默认已开启访问管理功能,且http、https、telnet、ping、ssh、snmp的权限都是放开的。非管理口下默认是开启了访问管理功能的,但是http、https、telnet、ping等权限都是关闭的。此时,即使您配置了到local域permit的安全策略,也不能通过非管理口访问设备。因为访问管理功能的优先级高于包过滤。

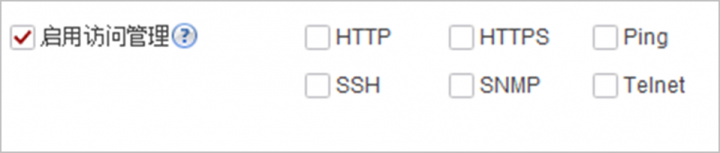

如果要通过非管理口来访问设备,您可以选择继续启用访问管理,并允许相应的协议报文通过。或者也可以选择将访问管理关闭,再配置到local域permit的安全策略。命令行的配置如下:

方法一,通过访问管理来控制:

[FW] interface GigabitEthernet 1/0/4[FW-GigabitEthernet1/0/4] service-manage enable[FW-GigabitEthernet1/0/4] service-manage https permit[FW-GigabitEthernet1/0/4] service-manage ping permit[FW-GigabitEthernet1/0/4] service-manage telnet permit[FW-GigabitEthernet1/0/4] service-manage ssh permit[FW-GigabitEthernet1/0/4] service-manage snmp permit

permit哪些协议、deny哪些协议请根据自己的需要调整。

方法二,通过包过滤来控制:

[FW] interface GigabitEthernet 1/0/4[FW-GigabitEthernet1/0/4] undo service-manage enable[FW] security-policy[FW-policy-security] rule name a[FW-policy-security-rule-a] source-zone trust[FW-policy-security-rule-a] destination-zone local[FW-policy-security-rule-a] destination-address 192.168.5.1 32[FW-policy-security-rule-a] action permit

上面安全策略的配置仅做示例,包过滤的条件请根据自己的需要调整。

对于NGFW设备,如果要想通过telnet方式登录,还需要通过Console口登录设备命令行,在系统视图下配置telnet server enable命令或者通过Web登录设备后,在“系统>管理员>设置”中开启Telnet服务。否则,即使接口下的service-manage telnet permit,也还是无法通过telnet访问设备。USG V300R001设备由于telnet服务默认是开启的,所以不配置也可以。

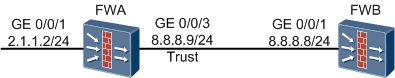

接下来再来看看一种比较特殊的情况。

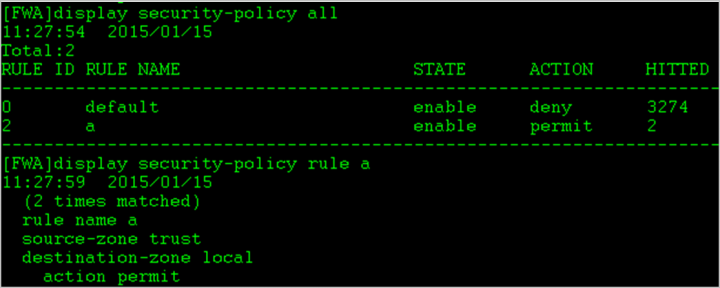

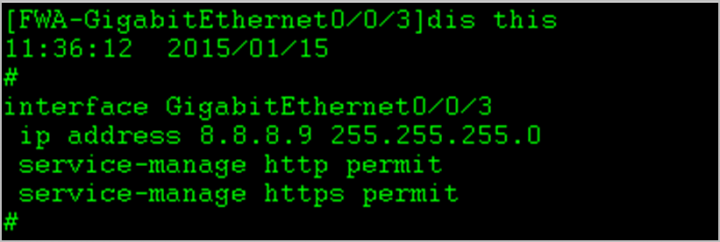

FWA Trust域到local 域的安全策略动作为permit。

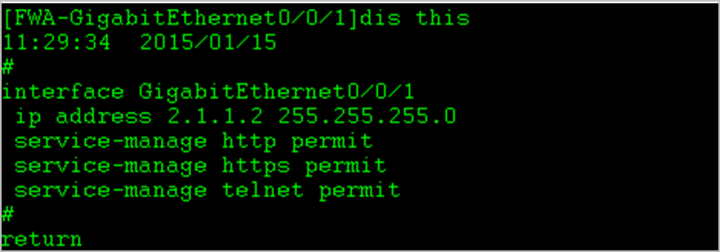

FWA GE 0/0/1接口的ping权限关闭。

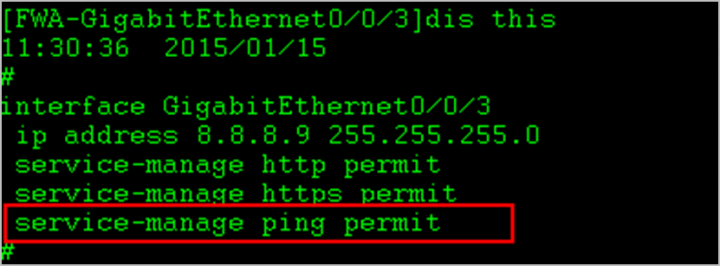

FWA GE 0/0/3接口的ping权限打开。

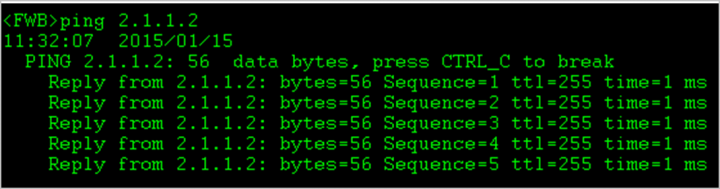

从FWB上Ping FWA的GE0/0/1接口地址 2.1.1.2,还是能ping通。

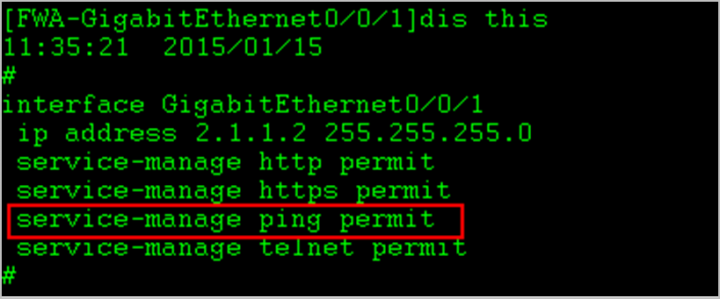

FWA GE0/0/1接口的ping权限打开。

FWA GE0/0/3接口的ping权限关闭。

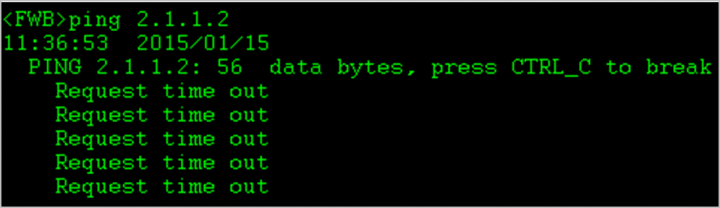

再从FWB上Ping FWA的GE0/0/1接口地址 2.1.1.2,ping不通了。

所以,service-mange就相当于一道门禁,能为设备挡住不允许进入的管理协议报文。但这个门禁仅对从这个门进入的报文生效,如果报文是从别的门进入然后到达这个门,就挡不住了。

另外,service-manage也只能管控进入设备的报文,对于出设备的报文还是由安全策略控制。验证过程如下:

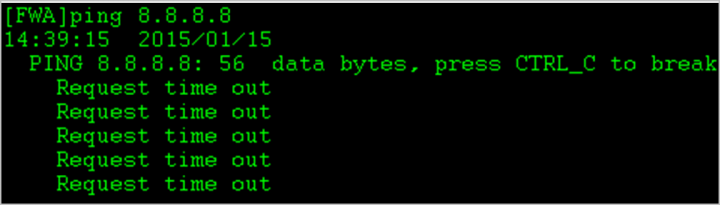

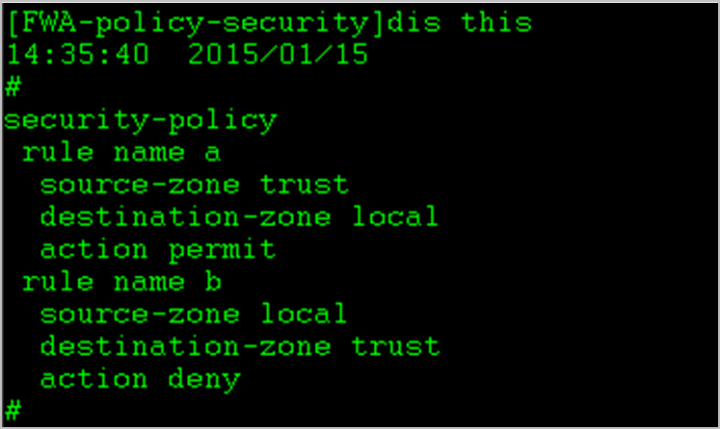

FWA local域到trust域的安全策略动作为deny。

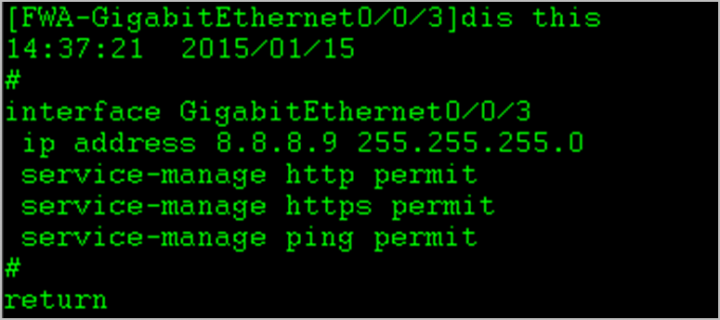

FWA GE 0/0/3接口的ping权限打开。

从FWA ping FWB的GE0/0/1接口地址8.8.8.8,ping不通。