实验拓扑

实验解法

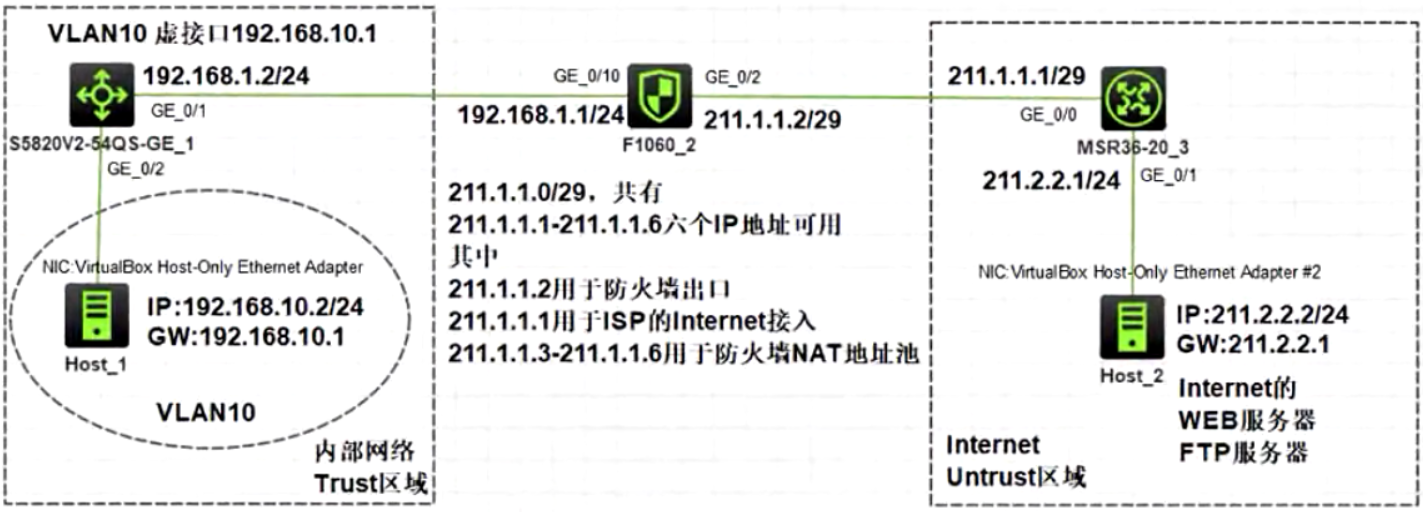

1.按拓扑结构连接内部网络(Trust区域)和Internet网络(Untrust区域),Host_1和Host_2均在Oracle VM VirtualBox中使用虚拟机,按图配置Host_1、Host_2的IP地址和网关。在Host_2上使用工具软件Quick easy ftp server和MyWebServer分别架设FTP服务和WEB服务。。

2.在S5820上完成以下配置,配置内部网络实现VLAN10互通,配置G1/0/1的IP地址,同

时勿忘配置缺省路由。

[H3C]sysname S3[S3]vlan 10[S3-vlan10]quit[S3]interface vlan 10[S3-Vlan-interface10]ip address 192.168.10.1 24[S3-Vlan-interface10]quit[S3]interface GigabitEthernet 1/0/2[S3-GigabitEthernet1/0/2]port access vlan 10[S3]interface GigabitEthernet 1/0/1[S3-Gi gabi tEthernet 1/0/1]port link-mode route[S3-GigabitEthernet1/0/1lip address 192. 168.1.2 24[S3-GigabitEthernet1/0/l]quit[S3]ip route-static 0.0.0.0 0.0.0.0 192.168.1.1

- 在MSR3620上完成以下配置,配置模拟internet, 按图配置MSR3620的接口IP地址。 ```swift [H3C]sysname R [R]interface GigabitEthernet 0/0 [R-GigabitEthernet0/0lip address 211.1.1.1 29 [R-Gi gabi tEthernet0/0]quit. [R]interface Gigabi tEthernet 0/1 [R-Gigabi tEthernet0/1lip address 211.2.2.1 24.

结果验证:完成以上配置后,host_ 2可以ping通211.2.2.1和211.1.1.1<br />4.在F1060防火墙上配置接口IP地址,并在Trust安全域中加入G1/0/10接口,在Untrust安全域中加入G1/0/2接口。```swift[H3C]sysname firewall[firewall]interface GigabitEthernet 1/0/10[firewall-Gi gabi tEthernet1/0/10lip address 192.168.1.1 24[firewall-Gi gabi tEthernet 1/0/10lquit[firewall]interface GigabitEthernet 1/0/2[firewall-GigabitEthernet1/0/2lip address 211.1.1.2 29[firewall-GigabitEthernet1/0/2]quit[firewall]security-zone name Trust[firewall-security-zone Trust]import interface Gi gabitEthernet 1/0/10[firewall-security-zone-Trust]quit[firewall]security-zone name Untrust[firewall-security-zone-Untrust]import interface GigabitEthernet 1/0/2[firewall-security-zone-Untrust]quit

- 在F1060防火墙上配置访问控制列表,对从内部网络IP地址段访问Internet予以放行

6.在F1060 防火墙.上配置安全域间实例,从trust到untrust安全域,执行访问控制列表[firewallacl advanced 3000[firewall-acl-ipv4-adv-3000]rule permit ip source 192.168.10.0 0.0.0.255 destination any[firewall-acl-ipv4-adv-3000]quit

3000的检查。[firewall]zone-pair security source trust destination untrust[firewall-zone-pair-security-Trust-Untrust]packet filter 3000

- 在F1060防火墙上配置NAT地址池,起始IP地址为211.1.1.3,终止IP为211.1.1.6。在出接口GE1/0/2上应用acl3000和nat地址池 ```swift [firewall]nat address-group 0 [firewall-address-group-Q]address 211.1.1.3 211.1.1.6 [firewall-address-group-0]quit [firewall]interface GigabitEthernet 1/0/2 [firewall-Gi gabitEthernet1/0/2]nat outbound 3000 address-group 0 //关于动态NAT的说明,有三种模式,分别是PAT、 NO-PAT、 Easy NAT, 在接口模式下。

➢如果使用指令 nat outbound 3000 address-group 0,为PAT模式,即,内部地址:内端口号<-->地址池中外部地址:外端口号,有进行传输层端口的变化。WEB管理界面如下图。<br /><br />如果使用指令nat outbound 3000 address- group 0 no-pat, 为NO-RAT模式,即,内部地址<---->地址池中外部地址,没有进行传输层端口的变化。WEB管理界面如下图。<br /><br />如果使用指令nat outhgund 3000,为Easy NAT转换模式,即,内部地址:内端口号<--->接口IP地址:外端口号,有进行传输层端口的变化。WEB管理界面如下图。<br /><br />如果使用指令nat outbound 3000,为Easy NAT转换模式,即,内部地址:内端口号<---->接口IP地址:外端口号,有进行传输层端口的变化。WEB管理界面如下图。<br /><br />8.在F1060防火墙上配置静态路由,使得从防火墙去往内部网络、去往Internet均有路由。```swift[firewall]ip route-static 0.0.0.0 0.0.0.0 211.1.1.1[firewall]ip route-static 192.168.10.0 24 192.168.1.2