定义

- 一种网络层的安全保障机制

- 提供访问控制、数据机密、完整性校验、数据源验证、拒绝重放报文等安全功能

- 支持多种验证算法、加密算法和密钥管理机制

-

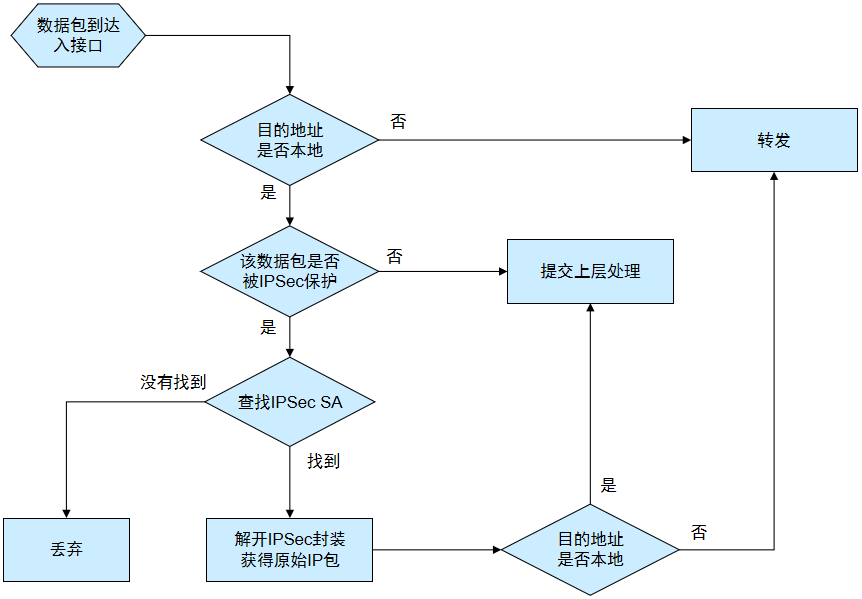

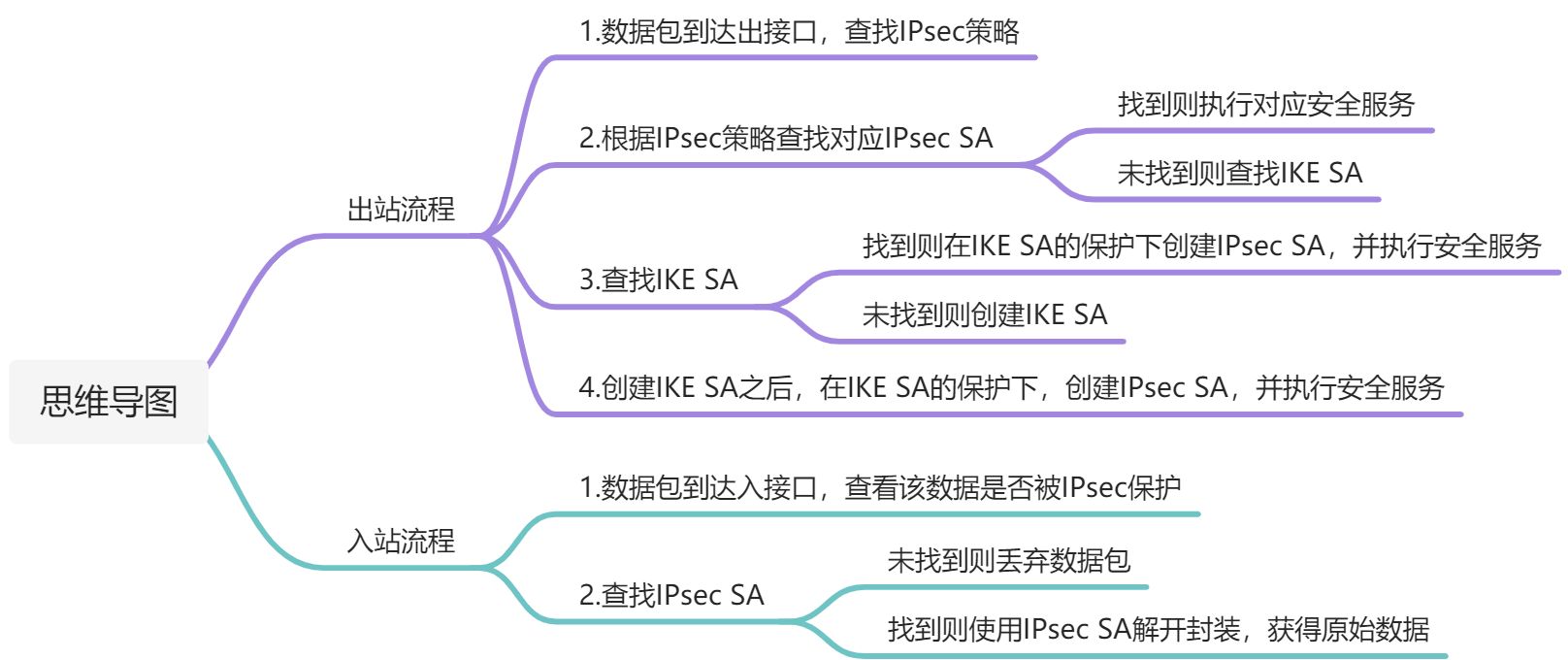

lPSec出站包处理流程

lPSec入站包处理流程

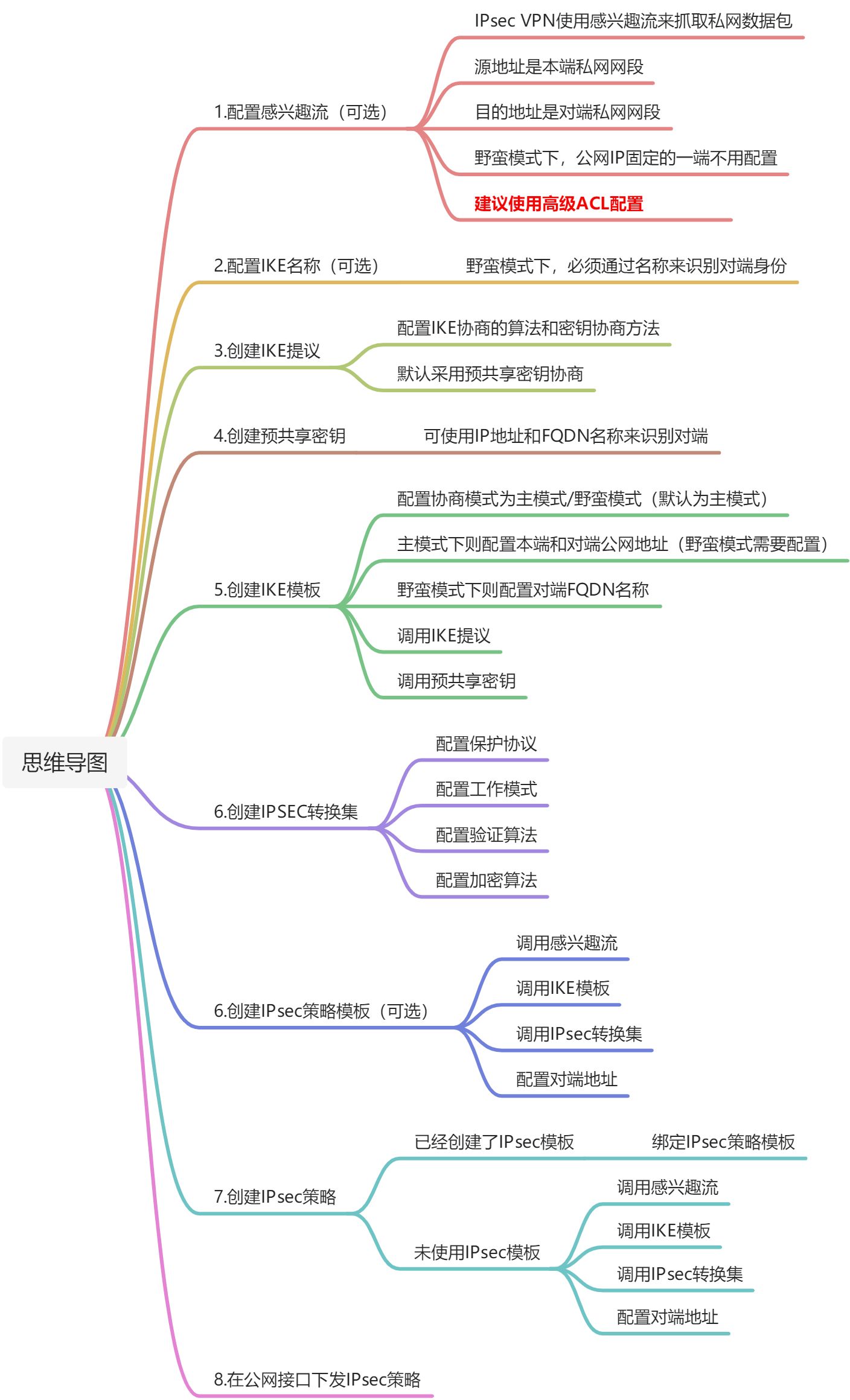

感兴趣流分组

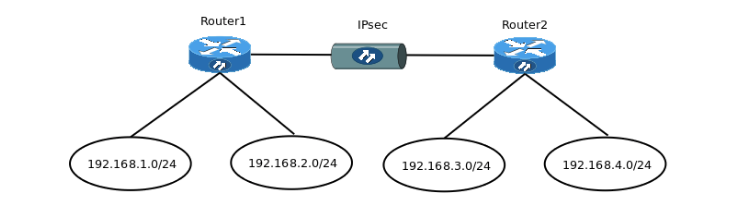

IPsec 是一种加密的隧道技术,通过使用加密的安全服务在不同的网络之间建立保密而安全的通讯隧道。

感兴趣流是VPN的术语,说的是需要进行保护的流量,也就是说需要进入VPN隧道的流量。在某些情况下,通过IPsec隧道加密的数据,其源和目的地址为多个不同的网段,此时在配置IPsec感兴趣流时就需要对感兴趣流进行分组。

在一个典型的IPsec隧道拓扑中,如果需要控制**192.168.1.0/24**与**192.168.3.0/24**互访,而**192.168.2.0/24**与**192.168.4.0/24**互访,此时在配置IPsec感兴趣流时就需要对感兴趣流进行分组:**192.168.1.0/24**与**192.168.3.0/24**是一组感兴趣流,**192.168.2.0/24**与**192.168.4.0/24**是一组感兴趣流。IPsec体系

定义

一种网络层的安全保障机制

- 提供访问控制、数据机密、完整性校验、数据源验证、拒绝重放报文等安全功能

- 支持多种验证算法、加密算法和密钥管理机制

-

工作模式

传输模式(Transport Mode)

- 实现端到端(End-to- End)的保护,不建立隧道

隧道模式(Tunnel Mode)

手工配置密钥

-

IPsec SA

定义

IPsec安全联盟

- 定义了一套对某些数据流进行保护的方案

-

来源

手工建立

-

IKE

定义

功能

IKE的优点

总体而言,IKE具有以下优点。.

(1)允许端到端动态验证。

(2)降低手工部署的复杂度。

(3)定时更新SA。

(4)定时更新密钥。

(5)允许IPSec提供抗重播服务。IPsec隧道建立流程

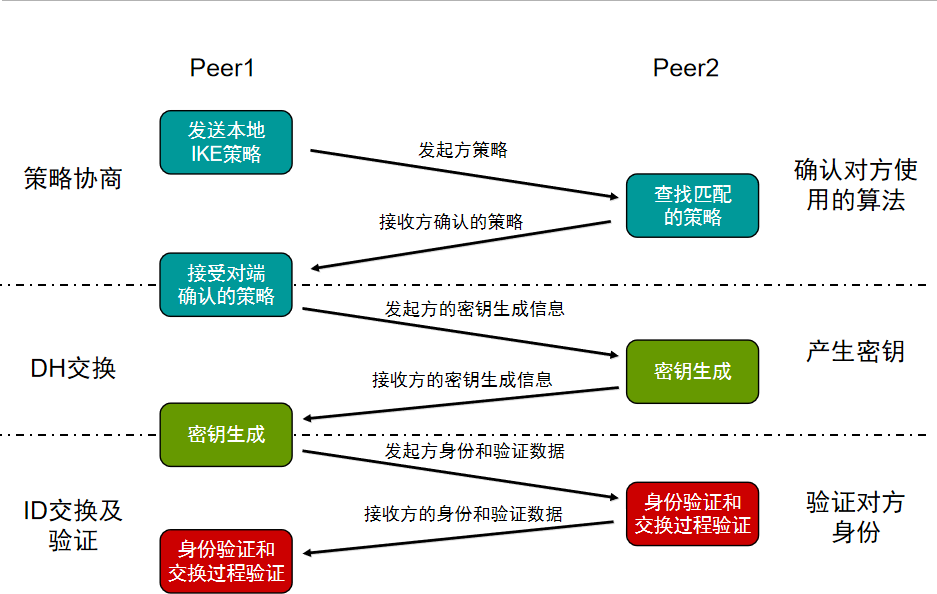

第一阶段

主模式是IKE强制实现的阶段1交换模式,它可以提供完整性保护。如图11-12所示,主模式总共有3个步骤、6条消息。

第一个步骤是策略协商。在这个步骤里,IKE对等体双方用主模式的前两条消息协商SA所使用的策略。下列属性被作为IKESA的一部分来协商,并用于创建IKESA。

(1) 加密算法:IKE使用诸如DES、3DES、AES这样的对称加密算法保证机密性。

(2) 散列算法:IKE使用MD5、SHA等散列算法。

(3) 验证方法:IKE允许多种不同的验证方法,包括预共享密钥(Pre-sharedKey)、数字签名标准( Digital Signature Standard,DSS),以及从RSA公共密钥加密得到签名和验证的方法。

(4)进行Diffie Hellman操作的组(group)信息。

野蛮模式

优点

- 3次握手,速度更快

- 身份信息在第1 2次握手传递,野蛮模式只加密第3次握手;某一端可以不具有固定公网IP地址,双方通过FQDN来标识对端身份

- 必须由IP地址不固定的一端主动发起协商

在使用预共享密钥的主模式IKE交换时,通信双方必须首先确定对方的IP地址。对于拥有固定地址的站点到站点的应用,这不是个大问题。但是在远程拨号访问时,由于拨号用户的IP地址无法预先确定,就不能使用这种方法。为了解决这个问题,需要使用IKE的野蛮模式交换,如图所示。

IKE野蛮模式的目的与主模式相同一建立一个 IKE SA,以便为后续协商服务。但IKE野蛮模式交换只使用了3条消息。前两条消息负责协商策略,交换Diffie- Hellman公共

值以及辅助数值(Nonce)和身份信息;同时第二条信息还用于验证响应者;第三条信息用于验证发起者。

首先,IKE协商发起者发送一个消息,其中包括以下内容。

(1) 加密算法。

(2) 散列算法。

(3) 验证方法。

(4) 进行Diffie-Hellman操作的组信息。

(5) Diffie-Hellman公共值。

(6) Nonce和身份信息。

然后,响应者回应一条消息,该消息不但须包含上述协商内容,还需要包含一个验证载荷。

最后,发起者回应一个验证载荷。

IKE野蛮模式的功能比较有限,安全性差于主模式。但是在不能预先得知发起者的IP地址,并且需要使用预共享密钥的情况下,就必须使用野蛮模式。另外,野蛮模式的过程比较简单快捷,在充分了解对方安全策略的情况下也可以使用野蛮模式。