实验拓扑

实验要求

- 通过配置对象策略,实现以下要求:

- 允许教师用户区城在任意时间通过Http、FTP协议访问软件下载中心,

- 允许学生用户区域在工作时间通过FTP访问软件下载中心,任何时间禁止通过Http访问软件下载中心。

实验内容

实验内容:(以下实验内容可以通过WEB界面配置完成)。

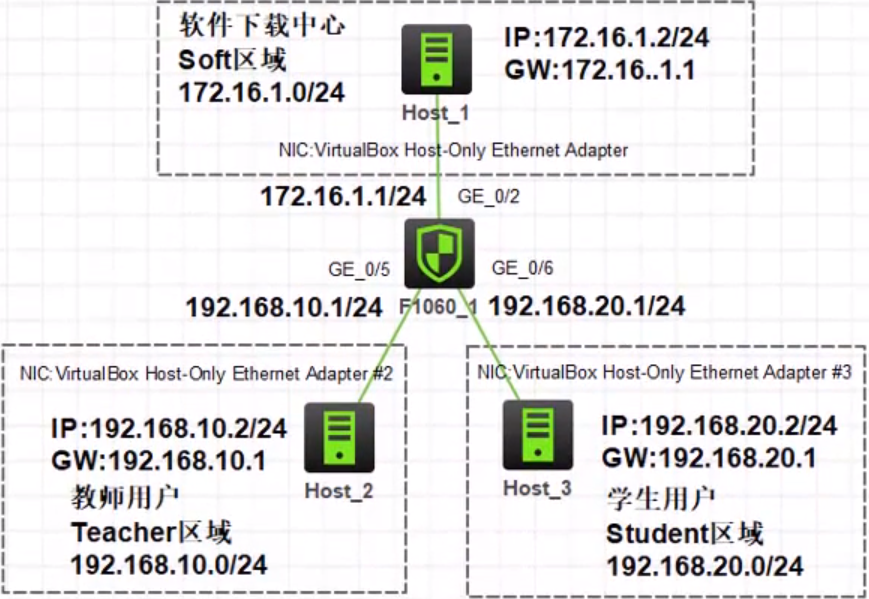

1.按拓扑结构连接Soft、Teacher、Student区域,Host_1、Host_2、Host_3均在Oracle VM VirtualBox中使用虚拟机,按图配置Host_1.Host_2.Host_3的IP地址和网关。在 Host_1使用工具软件Quick easy ftp server架设FTP服务、使用工具软件MyWebServer架设WEB服务。

2.在F1060防火墙上配置G1/0/2、G1/0/5、G1/0/6的接口IP地址,并在各安全域中加入相应的接口。

3.配置IP地址对象组。[H3C]sxsname Firewa11[H3C]acl b 2000[H3C]rule 0 permit source any[Firewa11]time-range worktime 08:00 to 18:00 working-dayw//创建名为worktime的时间段,其时间范围为每周工作日的8点到18点。//配置G1/0/2接口IP地址,创建soft安全域,并添加G1/0/2接口。[Firewa11]interface GigabitEthernst 1/0/2[Firewa11-GigabitEthernet1/0/2]ip address 172.16.1.1 24// 做个nat转换地址[Firewa11-GigabitEthernet1/0/2]nat ou 2000[Firewa11-GigabitEthernet1/0/2]quit[Firewa11]security-zone name soft[Firewa11-security-zone-soft]impoxt interface Gi 1/0/2[Firewa11-security-zone-soft]quit// 配置G1/0/5接口IP地址,创建teacher安全域,并添加G1/0/5接口。[Firewa11]interface GizabitEthornet 1/0/5[Firewa11-GigabitEthernet1/0/5]ip address 192.168.10.1 24[Firewa11-GigabitEthernet1/0/5]quit[Firewall]security-zone name teacher[Firewall-security-zone-teacher]import interface GigabitEthernet1/0/5[Firewall-security-zone-teacher]quit// 配置G1/0/6接口IP地址,创建student 安全域,并添加G1/0/6接口。[Firewall]interface GigabitEthernet 1/0/6[Firewall-GigabitEthernet1/0/6]ip address 192.168.20.1 24[Firewall-GigabitEthernet1/0/6]quit[Firewall]securitv-zone name student[Firewall-security-zone-student]import interface GigabitEthernet 1/0/6

4.配置策略,可以采用以下方法1或者方法2其中一种即可。如采用WEB配置方式,为方法1的方式。 ```swift 方法1:按以下步骤配置。 [Firewall]security-policy ip // 创建安全策略,安全策略规则0名称为teacher-soft [Firewall-security-policy-ip]rule 0 name teacher-soft // 为匹配的数据包指定操作 [Firewall-security-policy-ip-0-teacher-soft]action pass // 添加源安全区域匹配条件 指定源安全区域的名称 [Firewall-security-policy-ip-0-teacher-soft]source-zone teacher // 添加目标安全区域匹配条件为到达soft安全域的流量 [Firewall-security-policy-ip-0-teacher-soft]destination-zone soft // 源IP为设置的teacheradd子网段 [Firewall-security-policy-ip-0-teacher-soft]source-ip teacheradd [Firewall-security-policy-ip-0-teacher-soft]destination-ip softadd // 添加服务对象组匹配条件为FTP HTTP [Firewall-security-policy-ip-0-teacher-soft]service ftp [Firewall-security-policy-ip-0-teacher-soft]service http [Firewall-security-policy-ip-0-teacher-softlquit [Firewall-security-policy-ip]rule 1 name student-soft // 安全策略规则1,名称为student-soft [Firewall-security-policy-ip-l-student-soft]action pass // 设置时间范围为之前设置的工作时间 [Firewall-security-policy-ip-0-teacher-soft]time-range worktime [Firewall-security-policy-ip-1-student-soft]source-zone student [Firewall-security-policy-ip-1-student-soft]destination-zone soft [Firewall-security-policy-ip-l-student-soft]source-ip studentadd [Firewall-security-policy-ip-l-student-soft]destination-ip softadd [Firewall-security-policy-ip-1-student-soft]service ftp [Firewall-security-policy-ip-1-student-soft]quit [Firewall-security-policy-ip]quit //完成以上内容已可实现目的要求// 创建名为softadd,的IP地址对象组,并定义其子网地址为172.16.1.0/24。[Firewall]object-group ip address softadd[Firewall-obj-grp-ip-softadd]network subnet 172.16.1.0 24[Firewall-obj-grp-ip-softadd]quit// 创建名为teacheradd的IP地址对象组,并定义其子网地址为192.168.10.0/24。[Firewall]object-group ip address teacheradd[Firewall-obj-grp-ip-teacheradd]network subnet 192.168.10.0 24[Firewall-obj-grp-ip-teacheradd]quit// 创建名为studentadd的IP地址对象组,并定义其子网地址192.168.20.0/24。[Firewall]object-group ip address studentadd[Firewall-obj-grp-ip-studentadd]network subnet 192.168.20.0 24[Firewall-obj-grp-ip-studentadd]quit

方法2:按以下步骤配置。 // 配置从teacher区域去往soft区域的对象策略,允许ftp和 http,对象策略名称为teacher-soft [Firewall]object-policy ip teacher-soft [Firewall-object-policy-ip-teacher-soft]rule pass source-ip teacheradd destination-ip softaddservice ftp [Firewall-object-policy-ipteacher-soft]rule pass source-ip teacheradd destination-ip softaddservice http [Firewall-object-policy-ip-teacher-soft]quit // 配置从student区域去往soft区域的对象策略,工作时间允许ftp,任何时间丢弃 http,对象策略名称为student-soft. [Firewall]object-policy ip student-soft [Firewall-object-policy-ip-student-soft]rule pass source-ip studentadd destination-ip softadd service ftp time-range worktime. [Firewall-object-policy-ip-student-soft]rule drop source-ip studentadd destination-ip softaddservice http [Firewall-object-policy-ip-student-soft]quit // 在源安全域teacher和目的安全域soft之间,应用对象策略teacher-soft [Firewall]zone-pair security source teacher destination soft [Firewall-zone-pair-security-teacher-soft]object-policy apply ip teacher-soft [Firewall-zone-pair-security-teacher-soft]quit // 在源安全域student和目的安全域soft之间,应用对象策略student-soft [Firewall]zone-pair security source student destination soft. [Firewall-zone-pair-security-student-soft]object-policy apply ip student-soft [Firewall-zone-pair-security-student-soft]quit

5.结果验证。<br />(1)在Host_2I上,可以通过http、ftp访问服务器172.16.1.2。<br />(2)在Host_3上,可以通过ftp访问服务器172.16.1.2,不能通过http访问172.16.1.2。<br />6.为了更好地保证Ftp传输安全,可以启用ASPF策略,ASPF (Advanced Stateful Packet<br />Filter,高级状态包过滤)的概念。ASPF 能够实现的主要功能有:应用层协议检测、传输层协议检测、ICMP差错报文检测、TCP连接首包检测等。ASPF可以和包过滤防火墙(ACL)协同工作,也可以和对象策略(Object-policy)协同工作,ACL或者0bjec-policy负责按照规则进行报文过滤(阻断或放行),ASPF负责对已放行报文进行信息记录。因此,ASPF能够为企业内部网络提供更全面的、更符合实际需求的安全策略。```swift//创建ASPF 策略1,配置检测应用层协议FTP。[Firewall]aspf policy 1[Firewall-aspf-policy-1]detect ftp[Firewall-aspf-policy-l]quit[Firewall]zone-pair security source teacher destination soft[Firewall-zone-pair-security-teacher-soft]aspf apply policy l[Firewall-zone-pair-security-teacher-soft]quit[Firewall]zone-pair security source student destination soft[Firewall-zone-pair-security-student-soft]aspf apply policy 1[Firewall-zone-pair-security-student-soft]quit