1. 防火墙概述

1.防火墙分类 ( 软件、 iptables、firewalld 、 硬件 )

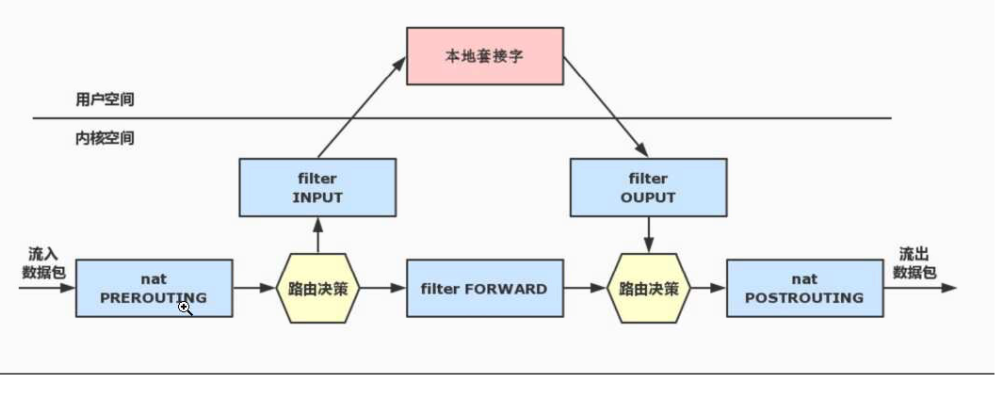

流入:PREROUTING —> INPUT —> OUTPUT 转发:PREROUTING —> FORWARD —> OUTPUT 流出:POSTROUTETING —> PREROUTING

四表五链 filter表——过滤数据包

Nat表——用于网络地址转换(IP、端口)

Mangle表——修改数据包的服务类型、TTL、并且可以配置路由实现QOS

Raw表——决定数据包是否被状态跟踪机制处理

INPUT链——进来的数据包应用此规则链中的策略

OUTPUT链——外出的数据包应用此规则链中的策略

FORWARD链——转发数据包时应用此规则链中的策略

PREROUTING链——对数据包作路由选择前应用此链中的规则(所有的数据包进来的时侯都先由这个链处理)

POSTROUTING链——对数据包作路由选择后应用此链中的规则(所有的数据包出来的时侯都先由这个链处理)

iptables -I INPUT -p tcp -dport 80 -j drop firewall-cmd —add-port=80/tcp #操作简单 2.安全 硬件环境 云环境

2.从哪些方面打造安全环境 (面试)

2.1 硬件环境: OSI七层模型顺序说明

硬件层面: 电源 (UPS) 温度监控 机柜上锁 磁盘报警 IDRAC 系统层面: 调整默认远程连接的SSH端口 统一使用密钥认证方式登陆 使用防火墙限制来源IP才能连接SSH 刚装系统建议升级软件、升级内核 服务层面: mysql redis 建议设定比较复杂的密码 不要有公网IP地址,纵使有也不要监听在0.0.0.0 WEB应用: 1.HTTPS保证数据传输的安全 2.接入WAF(web应用防火墙) 请求参数不合规则拦截 3.安全宝 牛盾云 安全狗 知道创宇 阿里云

2.2 云上环境: OSI

系统层面: 1.安全组(控制来源的IP) 2.安骑士(免费版)、云安全中心(收费版) 3.快照,使用快照需要购买存储空间 服务层面: mysql redis 建议设定比较复杂的密码 不要有公网IP地址,纵使有也不要监听在0.0.0.0 WEB应用: 1.HTTPS保证数据传输的安全 2.接入WAF(web应用防火墙) 请求参数不合规则拦截 3.安全宝 牛盾云 安全狗 知道创宇 阿里云 4.接入高防IP 数据层面: 备份 异地备份 考虑安全 考虑性能 性能差 安全弱

2.firewalld概述

firewalld介绍

firewalld是一个centos7以上系统的内置防火墙,非常之简单。但是底层还是调的netfilter

firewalld核心概念

区域:事先定义好的模板集合。

选择对应的区域,就能应用对应区域的模板规则。

区域需要捆绑网络接口的:

一个区域可以绑定多个网卡 pubilc —> eth0 eth1 ( public中放行了80端口,就意味着对 eth0 eth1 的请求进行了规则控制 )、

一个网卡只能绑定一个区域 eth0 —> public 区域 ( 拒绝22端口 ) 可以基于来源的IP进行规则的控制。( 结合多个区域规则来使用。 )

3.firewalld部署

windows:

编辑,修改

公共网络: 规则: 只有浏览网页,不允许涉及敏感信息的传输.

家庭网络: 规则: 什么都可以访问,放心使用

工作网络: 规则: 浏览根工作相关的内容

linux: Firewalld:

| pubilc | 默认区域 默认拒绝所有 |

|---|---|

| trusted | 白名单 根据设定的规则 |

| drop | 黑名单 默认允许所有 |

规则如何设定:

临时生效: 目前生效,重启失效

永久生效: 目前不生效,重启后生效.

既不重启fireewll,又想永久生效, —-设定临时,然后在配置永久

3,1 .启动firewalld

[root@web01 ~]# systemctl start firewalld

3.2 查看我们所处的区域

[root@web01 ~]# firewall-cmd --get-default-zone

public

3.3 查看public规则明细

[root@web01 ~]# firewall-cmd --list-all

…

interfaces: eth0 eth1

services: ssh dhcpv6-client

ports:

protocols:

masquerade: no

….

4. 简单练习

4.1 针对80端口进行放行:

[root@web01 ~]# `firewall-cmd --add-port=80/tcp`<br /> [root@web01 ~]# `firewall-cmd --remove-port=80/tcp ` #移除端口<br /> [root@web01 ~]# `firewall-cmd --remove-port=80/tcp --permanent ` #永久生效(移除时也可用)

4.2 针对服务进行服务:

[root@web01 ~]# cp /usr/lib/firewalld/services/{http.xml,tomcat.xml} #模拟

[root@web01 ~]# vim /usr/lib/firewalld/services/tomcat.xml #修改端口

[root@web01 ~]# firewall-cmd --add-service=http

[root@web01 ~]# firewall-cmd —add-service={http,tomcat}

4.3 .端口映射(类似Nginx的代理模式)

firewall-cmd —permanent —zone=<区域> —add-forward-port=port=<源端口号>:proto=<协议>:toport=<目标端口号>:toaddr=<目标IP地址>

DNAT: ——> 目标地址转换 (端口映射)

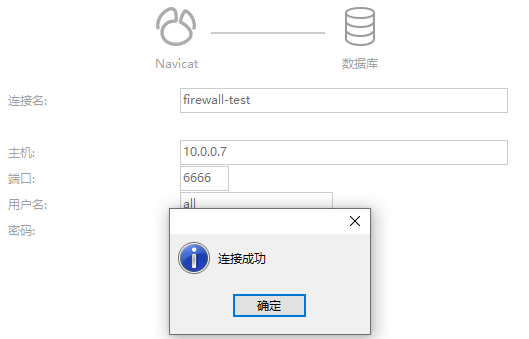

示例1: 10.0.0.7 6666 —-> 172.16.1.51:3306

[root@web01 ~]#firewall-cmd --add-forward-port=port=6666:proto=tcp:toport=3306:toaddr=172.16.1.51

[root@web01 ~]# firewall-cmd --add-masquerade #开启forward转发

测试:

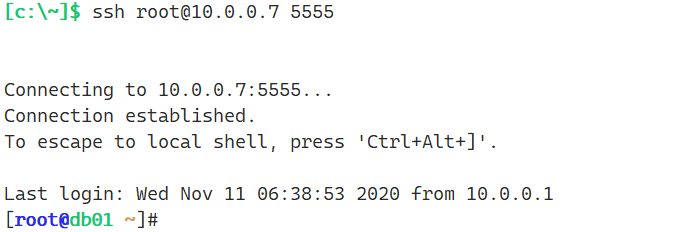

示例2: 用户ssh登录—> 10.0.0.7 5555 —-> 172.16.1.51:22

[root@web01 ~]# firewall-cmd --add-forward-port=port=5555:proto=tcp:toport=22:toaddr=172.16.1.51

需要开启转发

测试:

5. 使用firewalld各个区域规则结合配置

5.1 调整默认public区域拒绝所有流量,但如果来源IP是10.0.0.0/24网段则允许。

1. 默认eth0 eth1都走public,那么我们可以将public的所有规则给清空。

[root@web01 ~]# firewall-cmd --remove-service=ssh

success

[root@web01 ~]# firewall-cmd --remove-service=dhcpv6-client

success

2. 将来源IP是10.0.0.0/24 走trusted区域。

[root@web01 ~]# firewall-cmd --add-source=10.0.0.0/24 --zone=trusted

success

[root@web01 ~]# firewall-cmd --list-all

public (active)

target: default

icmp-block-inversion: no

interfaces: eth0 eth1

sources:

services:

ports:

protocols:

masquerade: no

forward-ports:

source-ports:

icmp-blocks:

rich rules:

[root@web01 ~]# firewall-cmd --list-all --zone=trusted

trusted (active)

target: ACCEPT

icmp-block-inversion: no

interfaces:

sources: 10.0.0.0/24

services:

ports:

protocols:

masquerade: no

forward-ports:

source-ports:

icmp-blocks:

rich rules:

3. 恢复 (重载会清空所有暂时神效的配置的规则)

[root@web01 ~]# firewall-cmd —reload

success

6. 富规则

[root@Firewalld ~]# man firewalld.richlanguage # 获取富规则手册

rule

[source]

[destination]

service|port|protocol|icmp-block|masquerade|forward-port

[log]

[audit]

[accept|reject|drop]

rule [family="ipv4|ipv6"]

source address="address[/mask]" [invert="True"]

service name="service name"

port port="port value" protocol="tcp|udp"

forward-port port="port value" protocol="tcp|udp" to-port="port value"

to-addr="address"

accept | reject [type="reject type"] | drop

比如允许10.0.0.1主机能够访问80端口或http服务,允许172.16.1.0/24能访问8080端口

[root@web01 ~]# firewall-cmd --add-rich-rule='rule family=ipv4 source address=10.0.0.1/32 service name=http accept' [root@web01 ~]# firewall-cmd --add-rich-rule='rule family=ipv4 source address=172.16.1.0/24 port port="8080" protocol="tcp" accept'默认public区域对外开放所有人能通过ssh服务连接,但拒绝172.16.1.0/24网段通过ssh连接服务器

[root@web01 ~]# firewall-cmd --add-rich-rule='rule family=ipv4 source address="172.16.1.0/24" service name="ssh" drop'使用firewalld,允许所有人能访问http,https服务,但只有10.0.0.1主机可以访问ssh服务

[root@web01 ~]# firewall-cmd --add-service={http,https} [root@web01 ~]# firewall-cmd --remove-service=ssh [root@web01 ~]# firewall-cmd --add-rich-rule='rule family="ipv4" source address="10.0.0.1/32" service name=ssh accept'当用户来源IP地址是10.0.0.1主机,则将用户请求的5555端口转发至后端172.16.1.8的22端口

[root@web01 ~]# firewall-cmd --add-rich-rule='rule family=ipv4 source address="10.0.0.1/32" forward-port port="5555" protocol="tcp" to-port="22" to-addr=172.16.1.8' [root@web01 ~]# firewall-cmd --add-masquerade

7.firewalld实现内部主机共享上网

SNAT: 源地址转换——-> (共享上网)

iptables实现内部主机共享上网: ——> 连接

两台设备:

| 一台能上网 | 10.0.0.7 172.16.1.7 |

|---|---|

| 一台不能上网 | 172.16.1.51 |

**

1.通过172.16.1.51登录目标服务器

[root@web01 ~]# ssh root@172.16.1.51

root@172.16.1.51’s password:

2.执行关闭eth0网卡操作

[root@db01 ~]# ifdown eth0

3.修改eth1内网网卡配置,指向172,16,1,7:

[root@db01 ~]# cat /etc/sysconfig/network-scripts/ifcfg-eth1

TYPE=Ethernet

PROXY_METHOD=none

BROWSER_ONLY=no

BOOTPROTO=none

IPADDR=172.16.1.51

PREFIX=24

GATEWAY=172.16.1.7

DNS1=223.5.5.5

NAME=eth1

DEVICE=eth1

ONBOOT=yes

4.重启eth1网卡:

[root@db01 ~]# ifdown eth1 && ifup eth1

5.检查路由表规则:

[root@db01 ~]#route -n

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

0.0.0.0 172.16.1.7 0.0.0.0 UG 100 0 0 eth1

172.16.1.0 0.0.0.0 255.255.255.0 U 100 0 0 eth1

6.将172.16.1.7的firewalld的 forward开启

[root@web01 ~]# firewall-cmd --add-masquerade

[root@web01 ~]# firewall-cmd —add-masquerade —permanent

7.测试内网主机是否能正常上网

[root@db01 ~]# ping www.baidu.com

PING www.a.shifen.com (61.135.169.121) 56(84) bytes of data.

64 bytes from 61.135.169.121 (61.135.169.121): icmp_seq=1 ttl=127 time=21.6 ms

64 bytes from 61.135.169.121 (61.135.169.121): icmp_seq=2 ttl=127 time=6.81 ms

内网主机没有公网IP,会带两个问题:

1.如何上网:

共享上网 ( 物理机和云环境 )

NAT设备 (云上面)

2.如何连接:

1.跳板机

2.vpn

3.vpn+跳板机的方式

NAT上网

Client —-> firewall—-> NAT —-> Route —-> Server SNAT源地址转换 ( 客户端的私网地址转换为公网地址的一种技术 )

server —-> Route —-> NAT —-> Firewall —> Client DNAT目标地址转换 ( 服务端请求公网地址转换为私网地址的一种技术 )