1.HTTPS概述

- 为什么要使用 https?💕

http使用的是明文传输。 在传输敏感信息时不安全。( 交易信息、账户密码、银行卡号…….) 监听获取。 所以我们需要使用https,https在数据传输过程中是加密的,能够有效的避免网站传输时信息的泄露。

- 什么是 HTTPS?💕

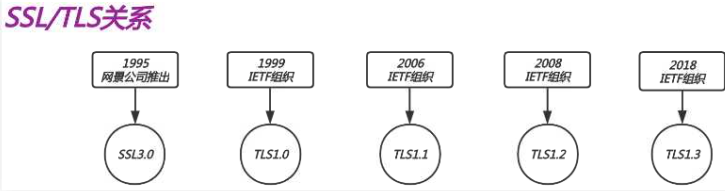

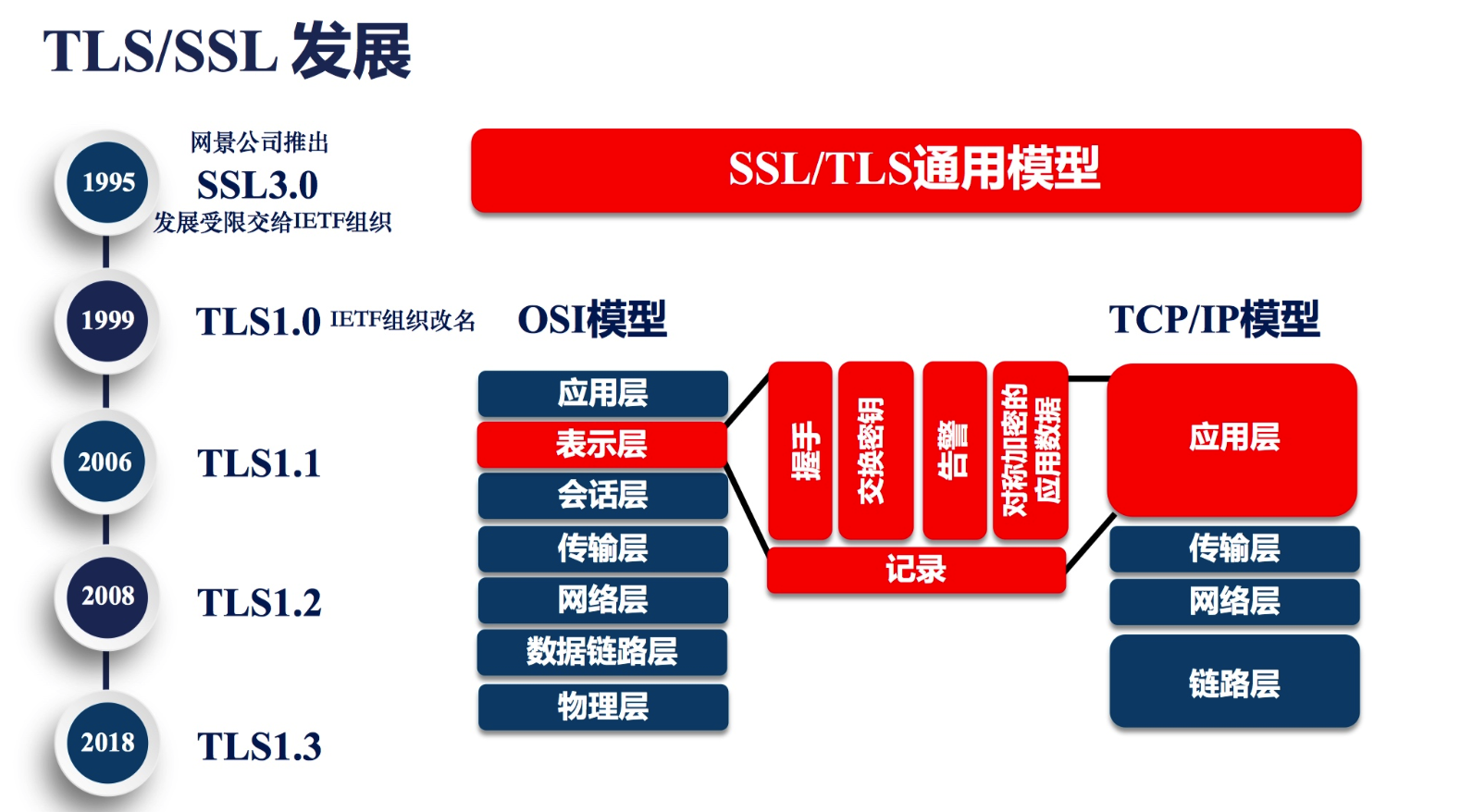

现在很多公司都是使用https来实现站点数据传输的安全的。 早期由 网景公司设计了 SSL 安全套接层协议。TLS协议。 传输层安全协议。

- TLS协议是如何实现明文消息被加密的呢?💕

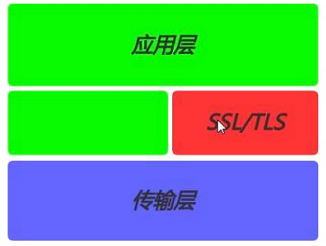

TLS与SSL在传输层与应用层之间对网络连接进行加密。

1.提供数据安全,保证数据尽可能不被泄露。

2.提供数据的完整性,保证数据在传输的过程中,不会被修改或者篡改数据。

3.对应用层交给传输层的数据进行加密与解密。

1.提供数据安全,保证数据尽可能不被泄露。

2.提供数据的完整性,保证数据在传输的过程中,不会被修改或者篡改数据。

3.对应用层交给传输层的数据进行加密与解密。

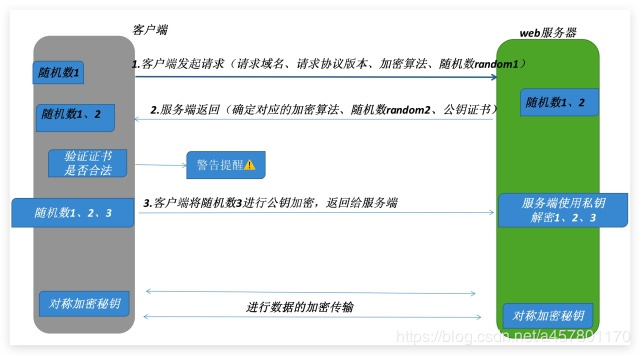

HTTPS加密模型💕 对称加密: 相同的秘钥 <=== 异或运算加密,同意把钥匙解密

非对称加密: 一对秘钥,公钥加密,私钥解密。

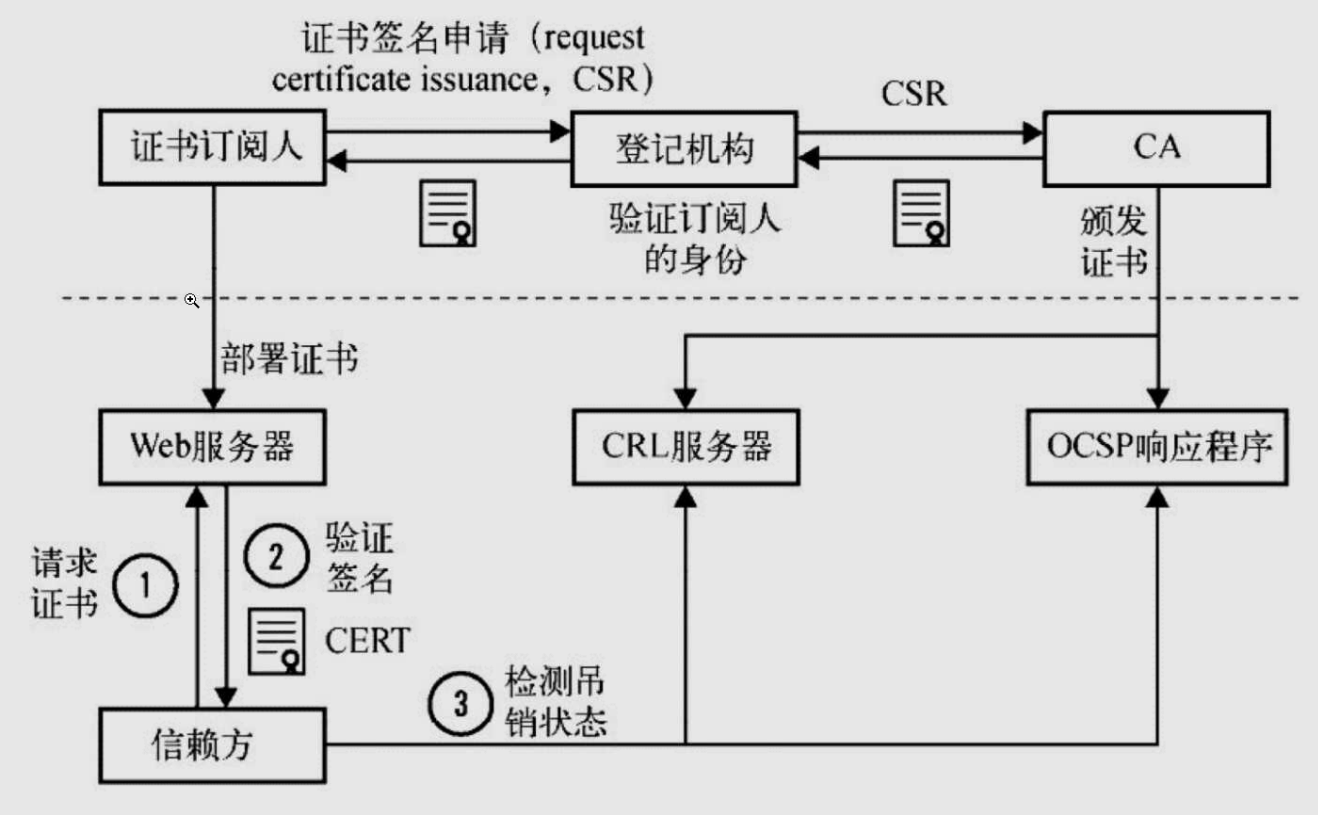

CA机构:可信任的组织架构,主要用来颁发证书的。 ( 警察局 —> 身份证 )

- HTTPS如何实现加密与解密的? TLS/通讯过程💕

https采用的是混合加密算法:使用了对称加密和非对称加密。 前提:CA机构申请证书,部署其web服务器上。

- 证书类型、购买方式、注意事项:💕

DV(个人)、OV(企业)、EV(金融,政府) 区别:https://www.cnblogs.com/sslwork/p/6193256.html

证书是捆绑域名: 保护一个域名: www.oldxu.com 保护多个域名: www.oldxu.com test.oldxu.com images.oldxu.com cdn.oldxu.com 通配符域名: *.oldxu.com a.oldxu.com b.oldxu.com c.oldxu.com test.oldxu.com …. ….xx.oldxu.com

注意事项: 绿色: 安全传输 红色: 要么证书过期、要么证书不受信任 黄色: 该 https中包含了http协议 ( 会提示部分内容传输不安全 )

- 配置https证书(测试):

```javascript

1.本地生成证书 ( 黑户 )

[root@web01 ~]# mkdir /etc/nginx/ssl_key

[root@web01 ~]# cd /etc/nginx/ssl_key

[root@web01 ssl_key]# openssl genrsa -idea -out server.key 2048

[root@web01 ssl_key]# openssl req -days 36500 -x509 \

-sha256 -nodes -newkey rsa:2048 -keyout server.key -out server.crt

…自己随意填写

结果:

[root@web01 /etc/nginx/ssl_key]# ll total 8 -rw-r—r— 1 root root 1281 Nov 5 18:25 server.crt -rw-r—r— 1 root root 1704 Nov 5 18:25 server.key

<a name="4d798b8a"></a># 2.在Nginx中配置证书<a name="tKXUF"></a>### 2.1配置证书[root[@web01 ](/web01 ) ssl_key]# `cat /etc/nginx/conf.d/s.oldxu.com.conf````bashserver {listen 443 ssl;server_name s.oldxu.com;root /code;ssl_certificate ssl_key/server.crt; #放/etc/nginx/ssl_key/目录下ssl_certificate_key ssl_key/server.key; #放/etc/nginx/ssl_key/目录下ssl_protocols TLSv1.2;location / {index index.html;}}

访问,请带上https,( http会访问失败 )

2.2 访问http转到https

[root@web01 ssl_key]# cat /etc/nginx/conf.d/s.oldxu.com.conf

#当有用户请求http://s.oldxu.com 则强制跳转为https协议。

server {

listen 80;

server_name s.oldxu.com;

return 302 https://$server_name$request_uri;

}

server {

listen 443 ssl;

server_name s.oldxu.com;

root /code;

ssl_certificate ssl_key/server.crt;

ssl_certificate_key ssl_key/server.key;

ssl_protocols TLSv1.2;

location / {

index index.html;

}

}

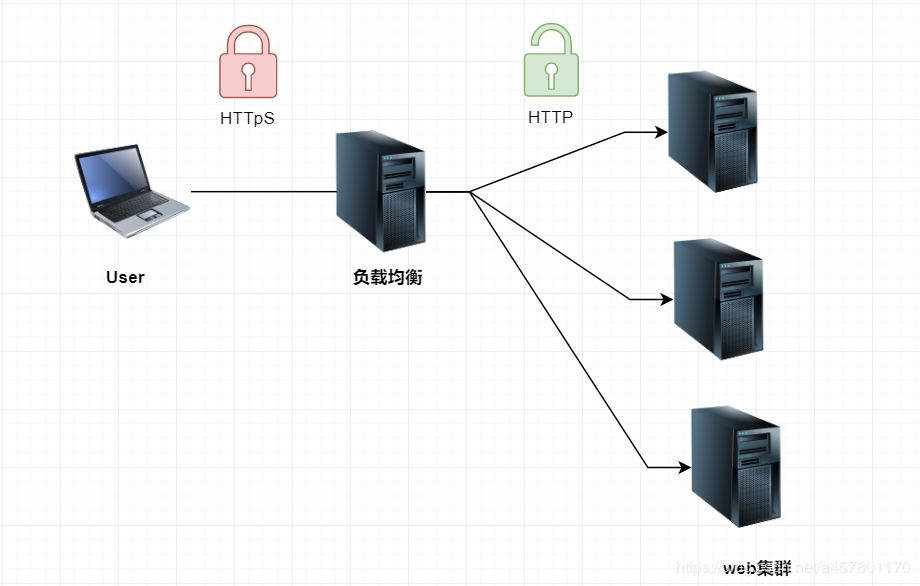

2.3集群环境下https证书

① 搭建http的负载均衡

站点1

[root@web01]# cat /etc/nginx/conf.d/s.oldxu.com.conf

server {

listen 80;

server_name s.oldxu.com;

root /code;

location / {

index index.html;

}

}

站点2

[root@web02 ~]# cat /etc/nginx/conf.d/s.oldxu.com.conf

server {

listen 80;

server_name s.oldxu.com;

root /code;

location / {

index index.html;

}

}

负载均衡1

[root@lb01 ~]# cat /etc/nginx/conf.d/proxy_s.oldxu.com.conf

upstream http {

server 172.16.1.7:80;

server 172.16.1.8:80;

}

server {

listen 80;

server_name s.oldxu.com;

location / {

proxy_pass http://http;

include proxy_params;

}

}

[root@lb01 ~]# systemctl reload nginx

② 改造http为https协议

[root@lb01 ~]# cat /etc/nginx/conf.d/proxy_s.oldxu.com.conf

upstream http {

server 172.16.1.7:80;

server 172.16.1.8:80;

}

#2.用户请求https协议,通过负载均衡方式请求资源池,使用的是http协议

server {

listen 443 ssl;

server_name s.oldxu.com;

ssl_certificate ssl_key/server.crt;

ssl_certificate_key ssl_key/server.key;

location / {

proxy_pass http://http;

include proxy_params;

}

}

#1.用户请求http协议,强制跳转至https协议

server {

listen 80;

server_name s.oldxu.com;

return 302 https://$server_name$request_uri;

}

Ps: fastcgi param HTTPS on; #让php支持负载走https,后端应用走http return 302 https://$server_name$request_uri; #不带 $request_uri; ,某些uri不能跳转https

3. 银行场景模拟

1.主页http协议 http://yh.oldxu.com (提供网页浏览) 2.模拟登陆 http://yh.oldxu.com/login (相当于点击了登陆按钮) 3.新域名下,使用的是https协议。 https://star.oldxu.com (提供安全登陆)

1.配置 https://star.oldxu.com

[root@web01 ~]# cat /etc/nginx/conf.d/star.oldxu.com.conf

server {

listen 443 ssl;

server_name start.oldxu.com;

ssl_certificate ssl_key/server.crt;

ssl_certificate_key ssl_key/server.key;

root /code/login;

location / {

index index.html;

}

}

[root@web01 ~]# mkdir /code/login -p

[root@web01 ~]# echo "login...https" > /code/login/index.html

2.配置 http://yh.oldxu.com

[root@web01 ~]# cat /etc/nginx/conf.d/yh.oldxu.com.conf

server {

listen 80;

server_name yh.oldxu.com;

root /code;

location / {

index index.html;

}

location /login {

return 302 https://start.oldxu.com;

}

}

🦄4. https优化

减少 CPU 运算量 SSL的运行计算需要消耗额外的 CPU 资源 SSL通讯过程中『握手』阶段的运算最占用 CPU 资源,

有两个方法可以减少每台客户端的运算量:

1.启用 keepalive 长连接,一个连接发送更多个请求。 2.启用 SSL 会话缓存参数,避免进行多次 SSL『握手』。

例:

server {

listen 443 ssl;

server_name www.example.com;

keepalive_timeout 70; #设置长连接

ssl_certificate www.example.com.crt;

ssl_certificate_key www.example.com.key;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2; #使用的TLS版本协议

ssl_session_cache shared:SSL:10m; #1M缓存空间能存储 4000 个会话数量

ssl_session_timeout 1024m; #配置会话超时时间 ( 默认5分钟 )

}

#在建立完ssl握手后如果断开连接

#在session_timeout时间内再次连接,是不需要在次建立握手,可以复用之前的连接。

server {

listen 80;

server_name nginx.bjstack.com;

return 302 https://$server_name$request_uri;

5.阿里云配置证书

前置条件: 域名、申请免费的证书

1.购买SLB云主机

2.购买ECS、配置nginx

3.配置负载均衡

4.配置SLB支持HTTPS

4.1) 将证书推送至https

4.2)配置SLB 的HTTPS类型,调度到后端的http协议

4.3) 将http协议跳转至https协议 ( 先配置https 在配置http 做跳转)