域下的GPP密码读取

属于本地域主机渗透收集信息的一部分)

在利用域凭据过程中,除了通过Mimikatz和WCE从内存读取明文密码外,还可以通过域共享文件夹SYSVOL组策略文件获取哈希码

前提:是需要域管理下发修改各个本地主机的本地管理密码

寻找SYSVOL文件夹

https://www.cnblogs.com/index-htm/p/5412496.html

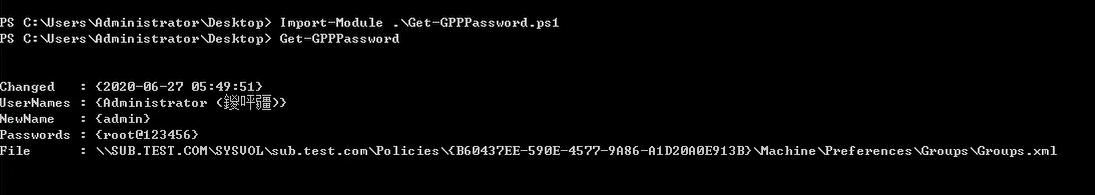

利用工具

https://github.com/PowerShellMafia/PowerSploit/blob/master/Exfiltration/Get-GPPPassword.ps1

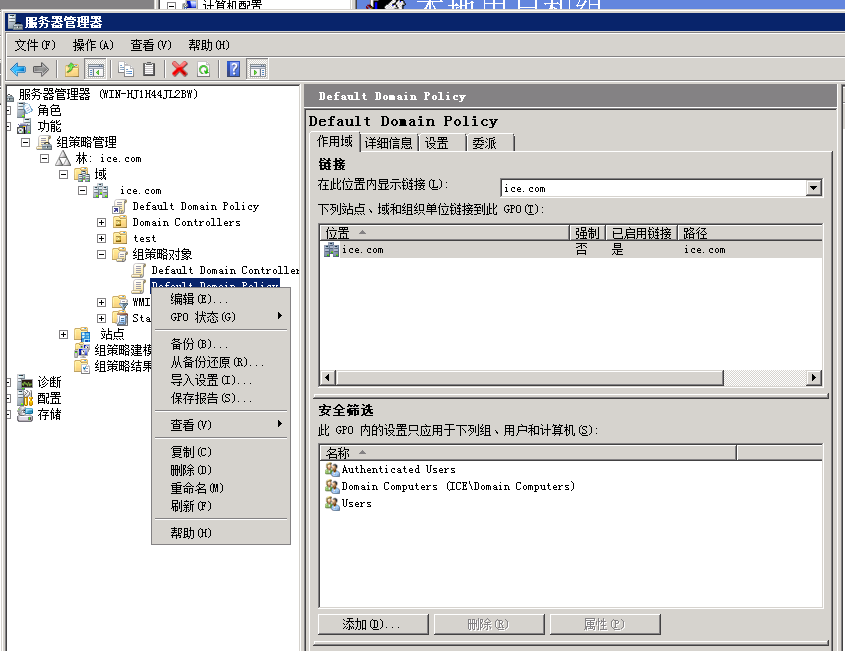

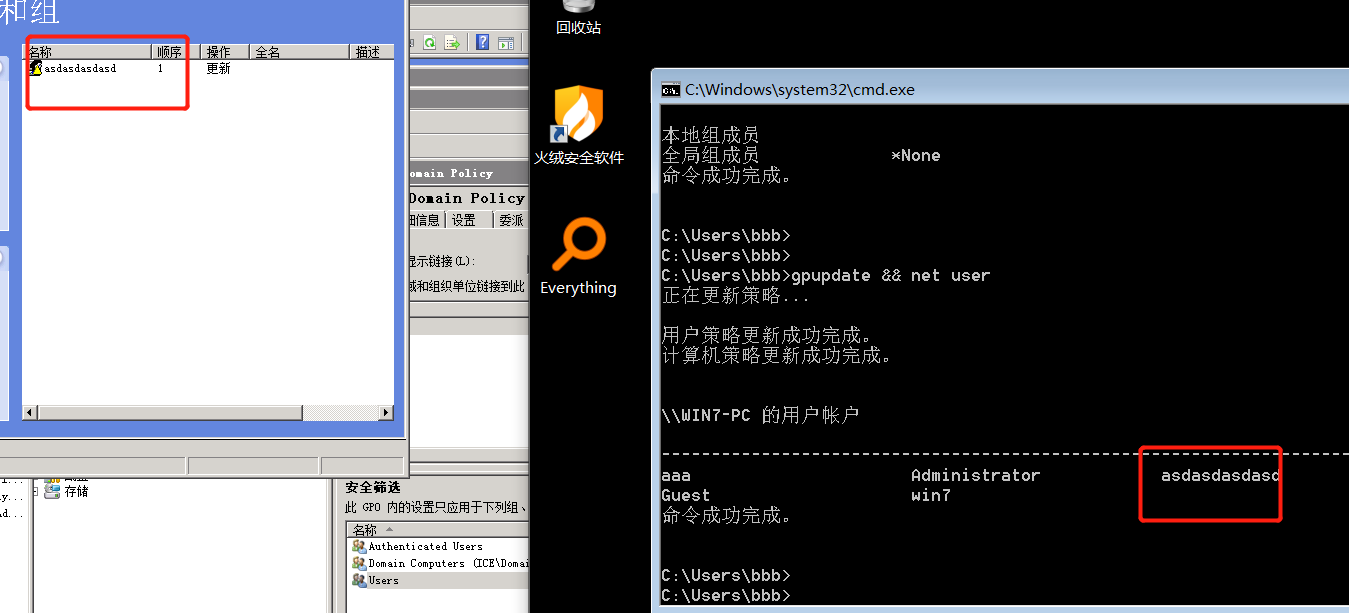

1、找到服务器管理,选择找到组策略对象

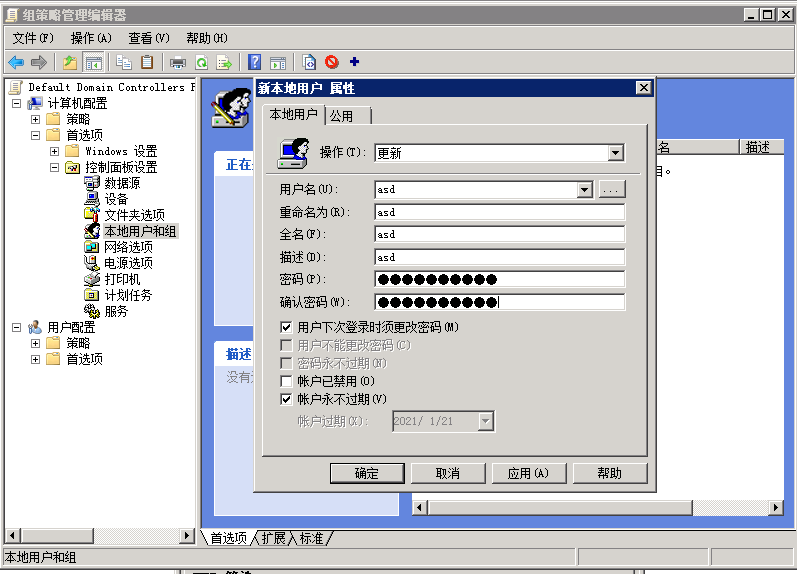

2、使用GPP新建一个用户

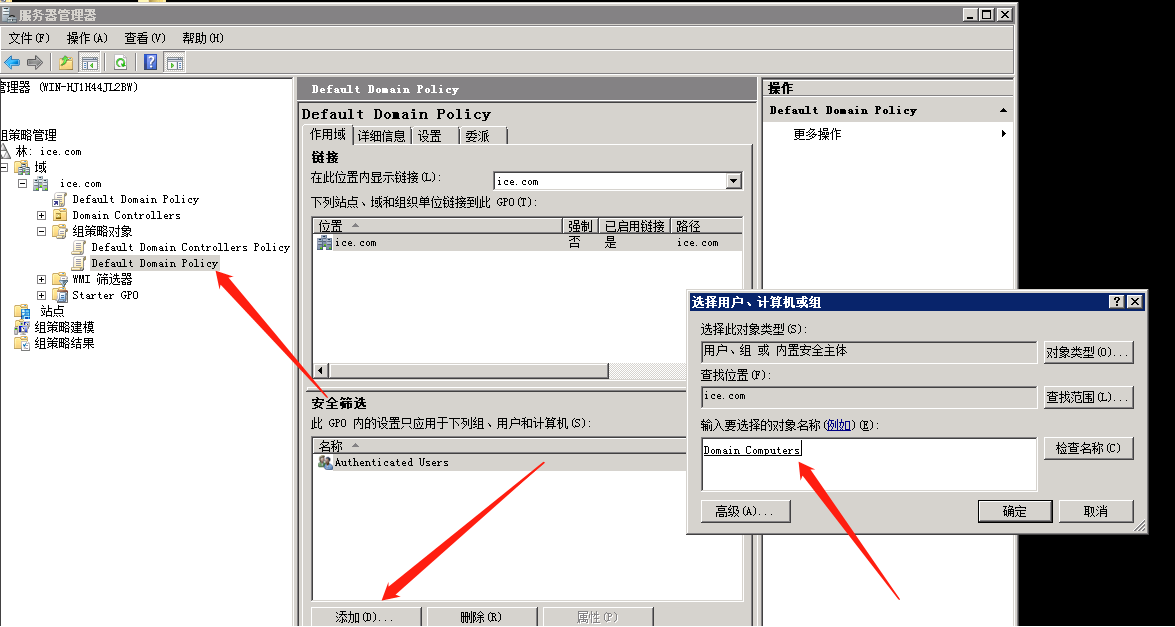

3、添加一个新的域分组

4、随机选择一台域内的普通权限的主机

gpupdate && net user

组策略下发成功

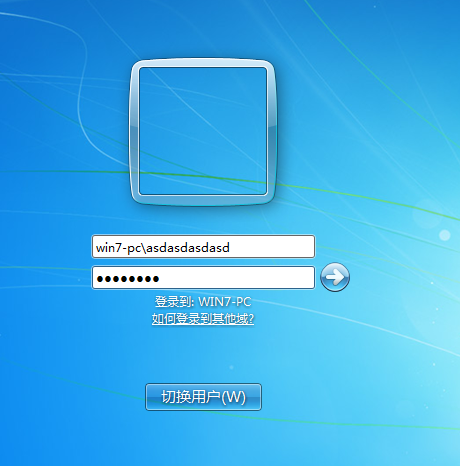

5、新增的为本地用户,使用此账户进行登录

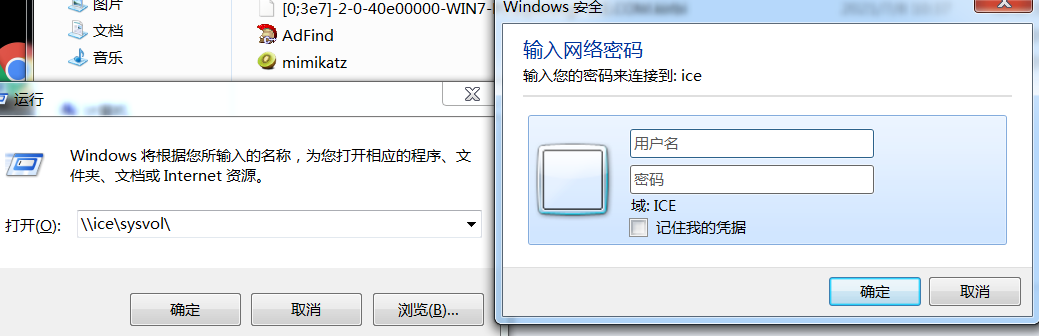

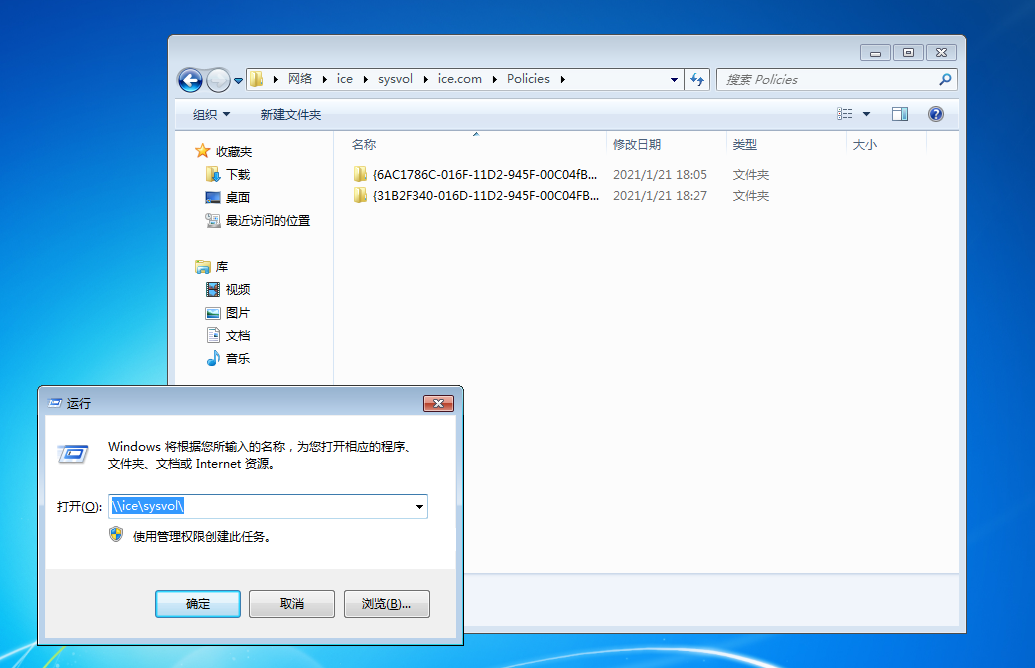

此时在域控上的C:\Windows\SYSVOL\sysvol\ice.com\Policies{31B2F340-016D-11D2-945F-00C04FB984F9}\MACHINE\Preferences\Groups会出现一个文件groups.xml

注意此时你还是输入win+r+\ice\sysvol\加路径访问共享时,还是需要输入一个普通的域用户的密码的

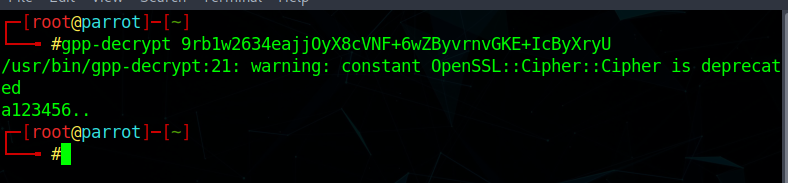

6、解析groups.xml

修复:

在每台电脑上都安装上KB2962486补丁,可以防止新的用户凭证被放到组策略配置文件当中。

删除SYSVOL目录中包含密码的GPP xml文件。

不要把密码放在所有认证用户都有权访问的文件当中