[TOC]

参考文章:DVWA—CSP Bypass | DVWA 之 Content Security Policy (CSP) Bypass

原理

白名单的机制来管理网站要加载或执行的资源

启用CSP方法:

1:HTTP头中添加Content-Security-Policy标签 ,浏览器会根据标签里面的内容,判断哪些资源可以加载或执行

2:通过**标签

作用:

可以防止攻击者从外部网站跨域**加载恶意代码

分析

Low

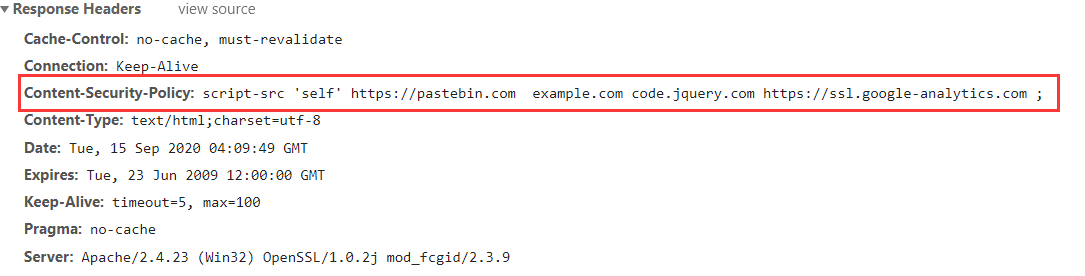

直接访问Low级别所对应网站,F12查看Header头中的CSP内容

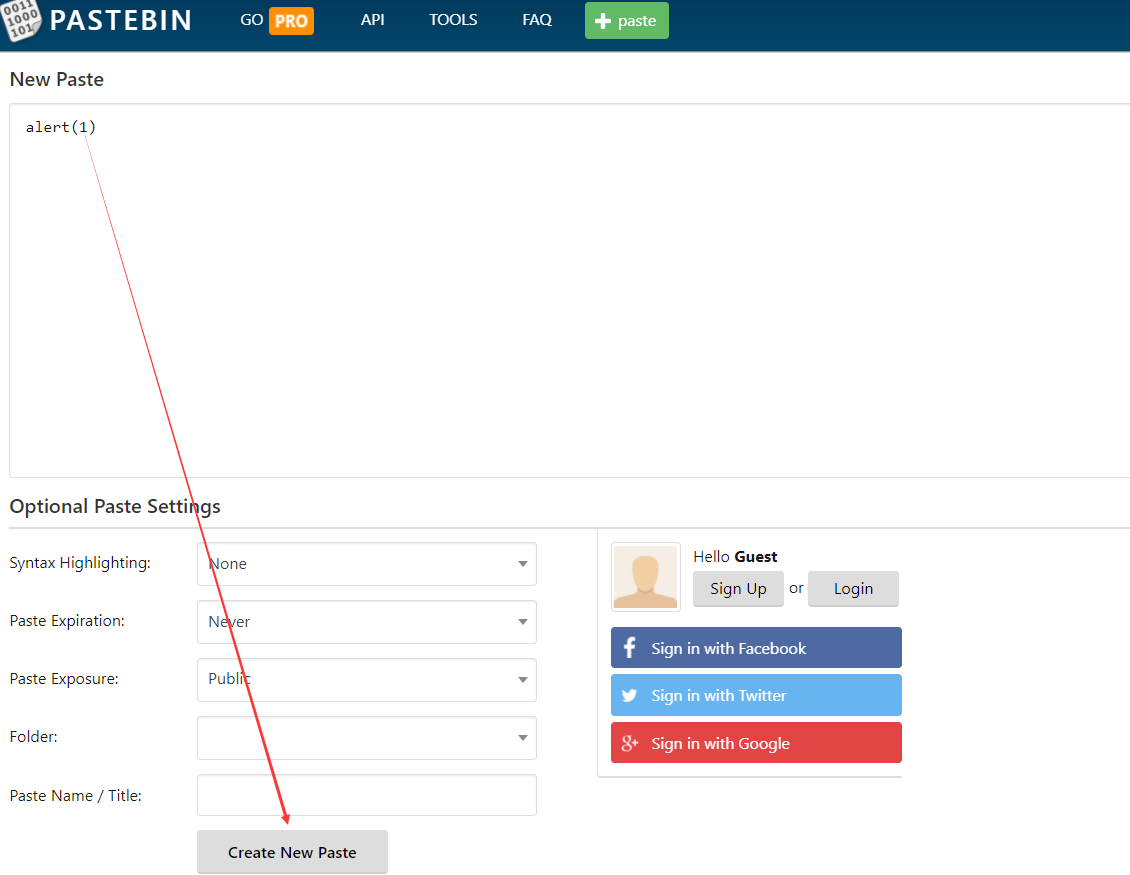

访问信任的网站,添加弹窗语句

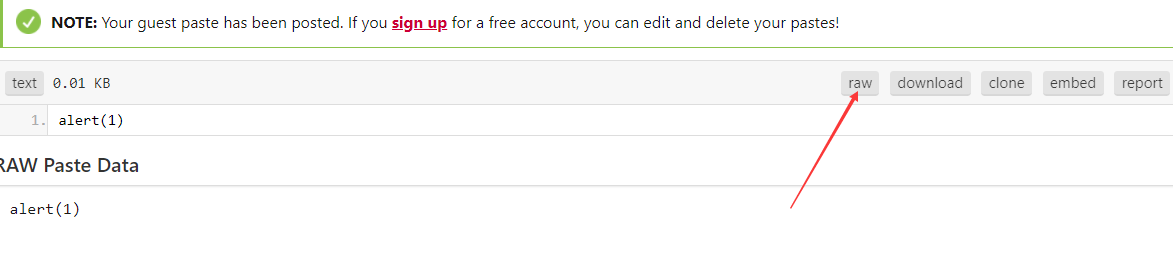

点击raw,查看raw信息,结果:https://pastebin.com/raw/FH6QHgkQ

但是发送的时候可能会出现下面这种问题

找了好久,都不行,但是换个思路,连接别人的不行,连接自己的还不行吗???

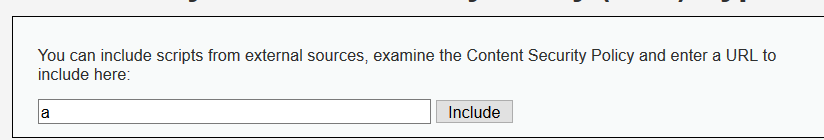

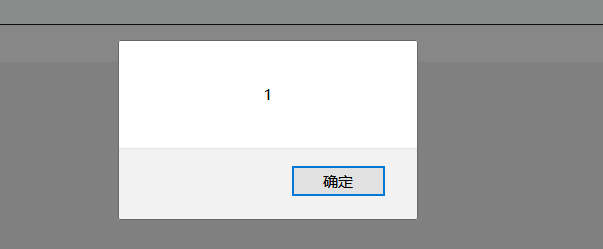

在csp目录下创建个文件a,内容:javascript:alert(1),访问的时候直接写a

Medium

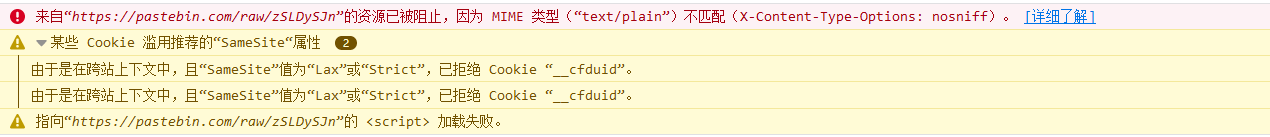

看看代码,进行审计,找出可绕过原因

这里把其它的安全站点都去掉了,但是加上了unsafe-inline

不会阻止内联脚本,如内联