[TOC]

参考文章:XSS(跨站脚本攻击)详解 | dvwa-XSS(DOM)超详细

原理

通过URL传入参数,将输出结果变为攻击语句,常见输出如下:

1:document.referer

2:window.name

3:location

4:innerHTML

5:documen.write

分析

Low

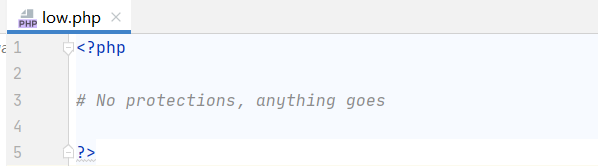

分析PHP代码,配合源代码,找出可DOM XSS原因

What?没有东西,应该是在源代码中,去看源代码

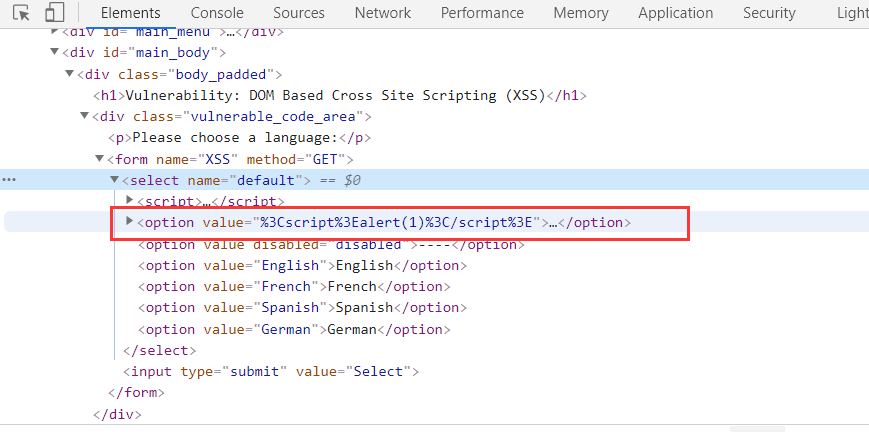

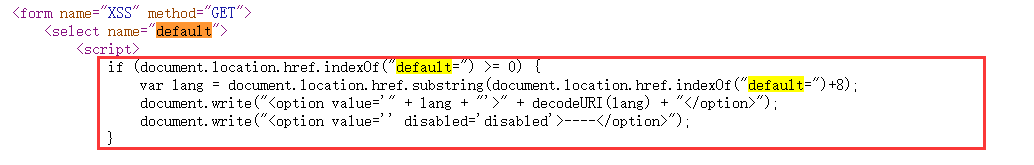

这里看出,document.write的时候没有进行过滤,导致可以DOM XSS

Medium

老样子,分析PHP代码,配合源代码,找出可DOM XSS原因

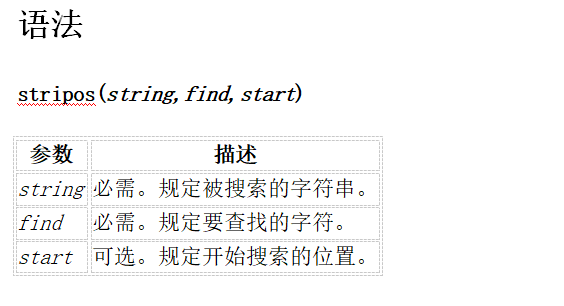

stripos函数

可以看到先判断是否存在default参数,然后判断是否有值

然后判断输入的数据中是否含有