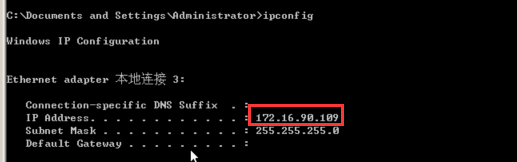

server2003:172.16.90.109

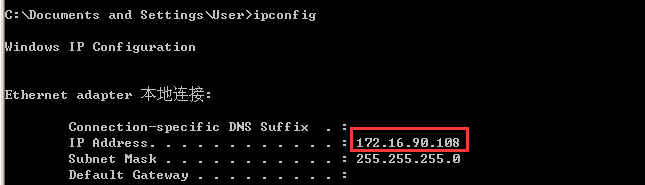

XP:172.16.90.108

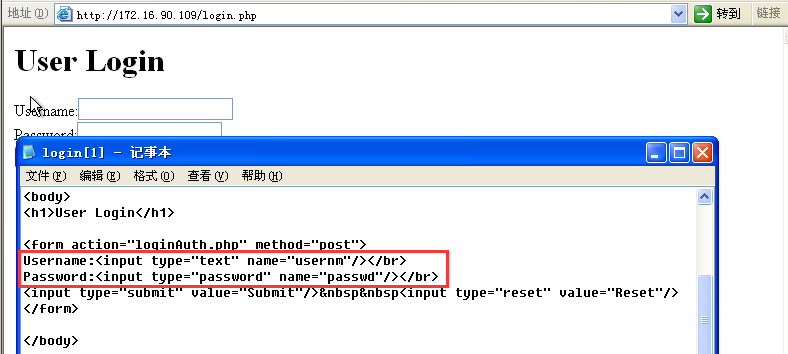

1.PC2(虚拟机:WindowsXP)打开Ethereal,监听到PC2(虚拟机:WindowsXP)通过Internet Explorer访问服务器场景的HTTP请求数据包,通过对该数据包的分析,确定该数据包中含有PC2(虚拟机:WindowsXP)通过Internet Explorer访问服务器场景的用户名、密码,并将存放用户名的变量名和存放密码的变量名作为Flag(形式:存放用户名的变量名&存放密码的变量名)提交

Flag:usernm&passwd

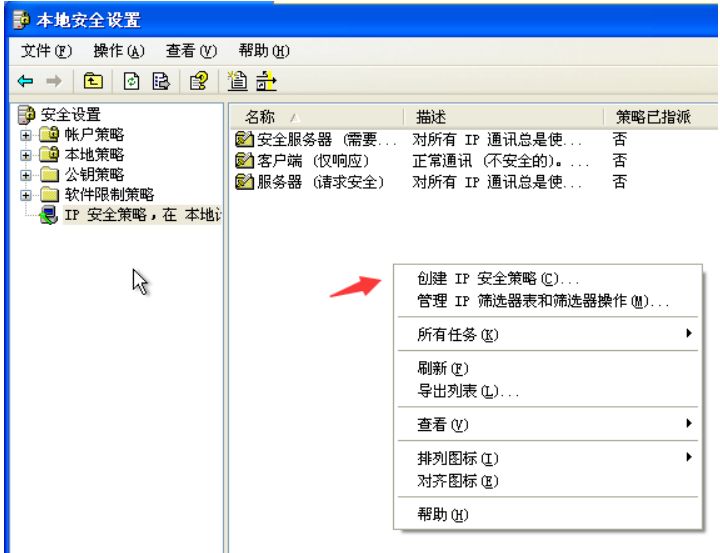

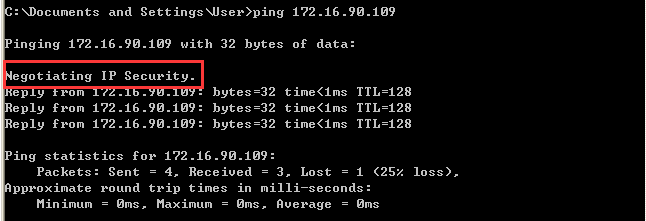

2.在PC2(虚拟机:WindowsXP)和PY-B7中的WebServ2003服务器场景之间建立IPSec VPN,阻止Sniffer监听渗透测试,PC2(虚拟机:WindowsXP)通过Ping访问WebServ2003服务器,将第1个数据包的回显结果作为Flag提交

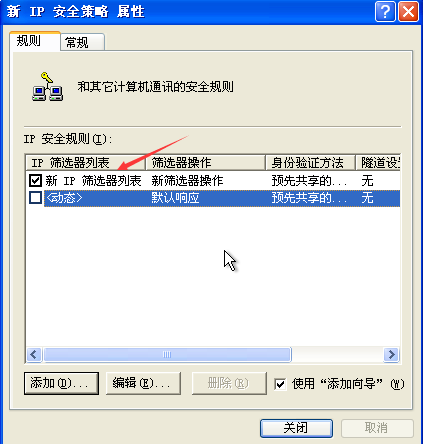

IP安全策略:两次共享密钥,IP筛选器+安全规则向导(要选中),最后要指派

cmd—->secpol.msc—->打开本地安全策略

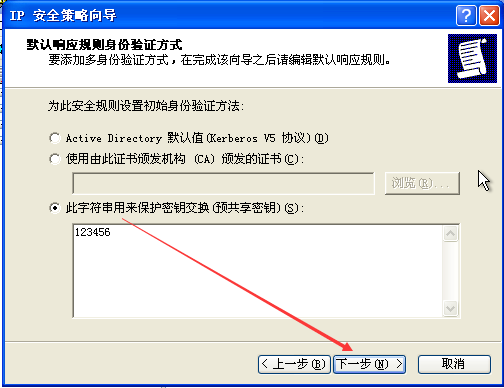

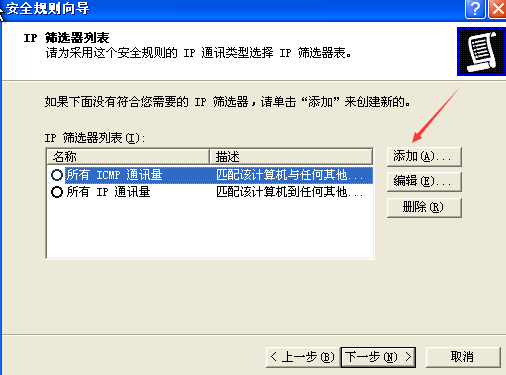

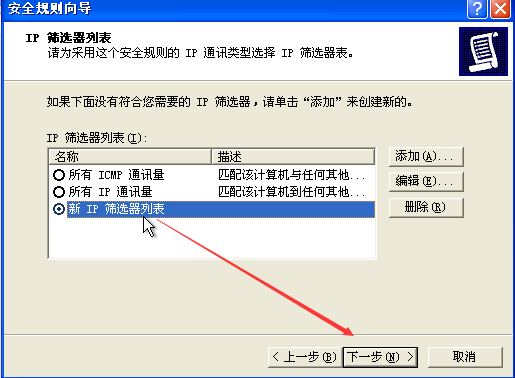

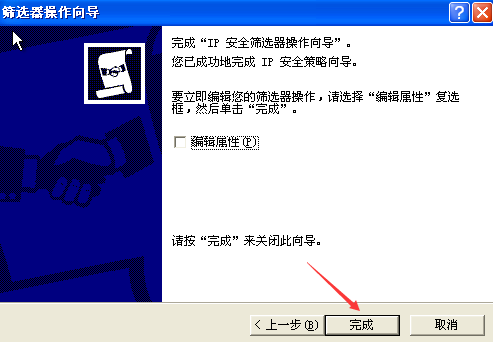

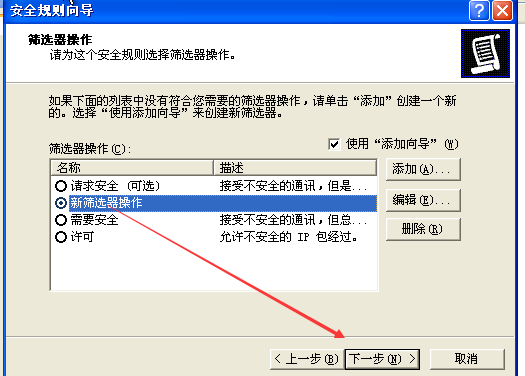

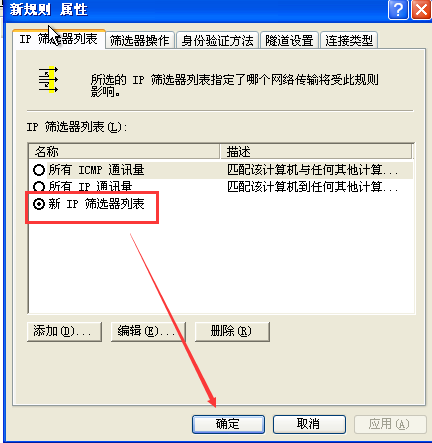

一直默认下一步,直到下面图片配置

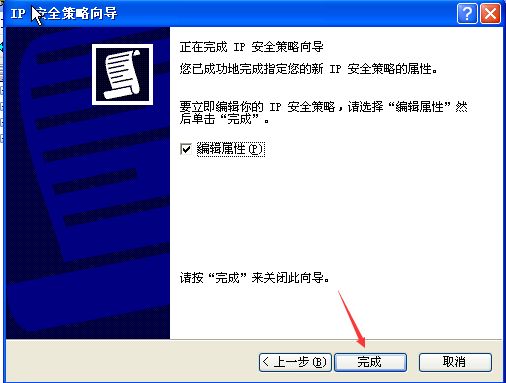

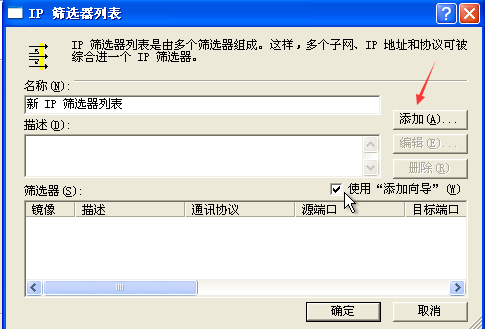

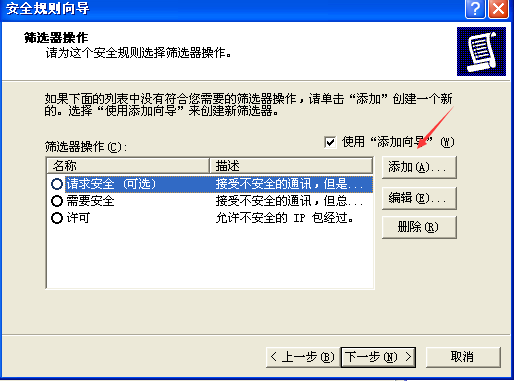

一直默认下一步,直到下面图片配置

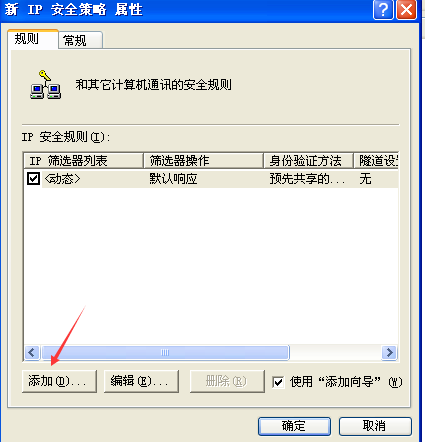

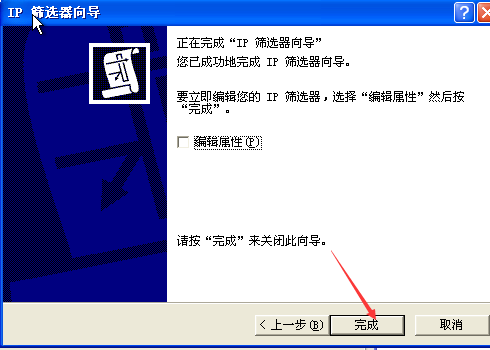

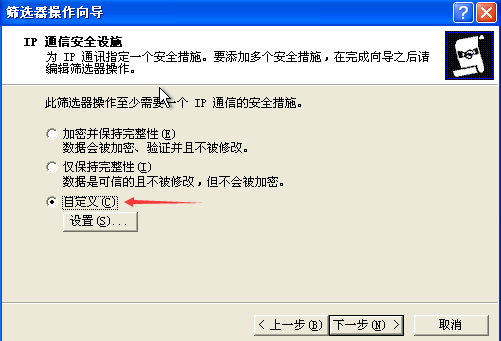

一直默认下一步,直到下面图片配置

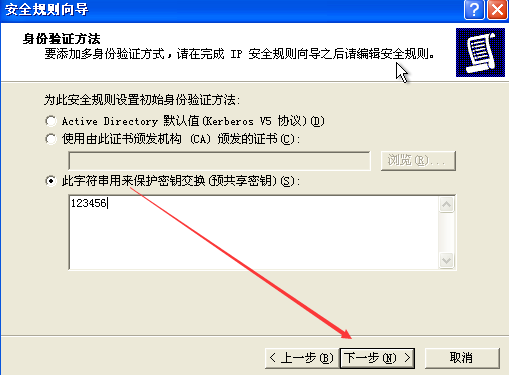

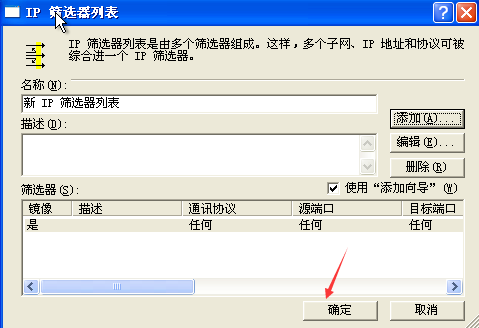

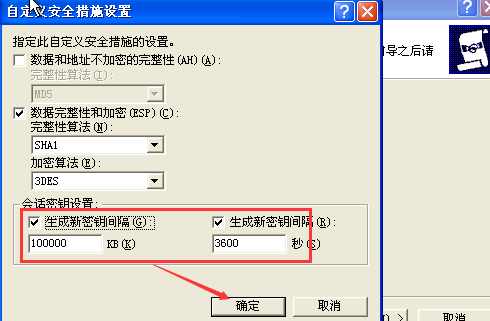

一直默认下一步,直到下面图片配置

Server2003也是相同的配置,就不多说了,直接看效果

Flag:Negotiating IP Security

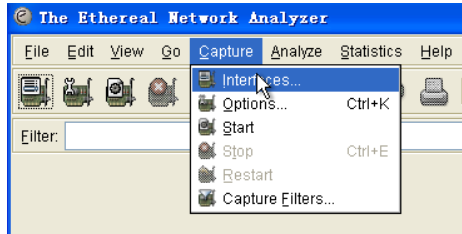

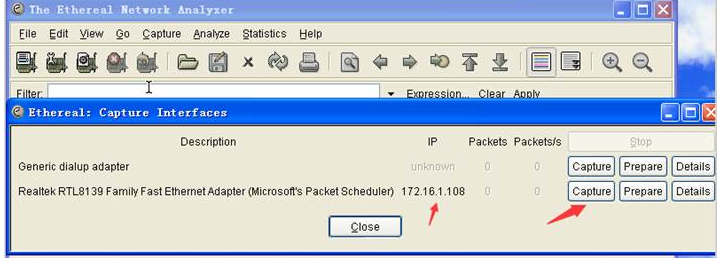

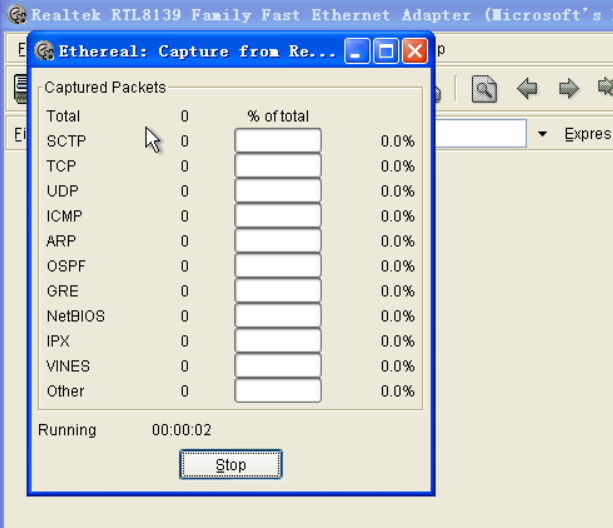

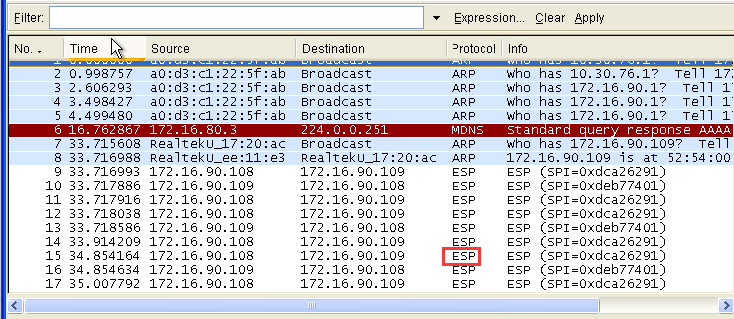

3.PC2(虚拟机:WindowsXP)再次打开Ethereal,监听PC2(虚拟机:WindowsXP)访问WebServ2003服务器场景HTTP流量,验证此时PC2(虚拟机:WindowsXP)Ethereal中无法明文显示PC2(虚拟机:WindowsXP)访问WebServ2003服务器场景的HTTP流量,并将Ethereal中显示该流量Protocol名称作为Flag提交

访问网站,然后点击Ethereal的Stop按钮

Flag:ESP