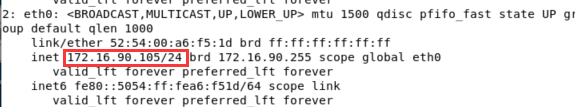

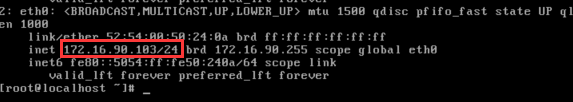

攻机:172.16.90.105

靶机:172.16.90.103

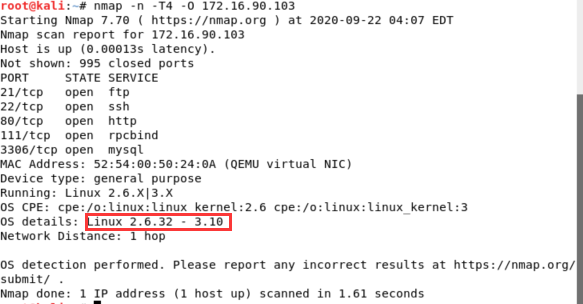

1.通过本地PC中渗透测试平台Kali对服务器场景Linux进行操作系统扫描渗透测试,并将该操作显示结果“OS Details:”之后的字符串作为FLAG提交

Flag:Linux 2.6.32 - 3.10

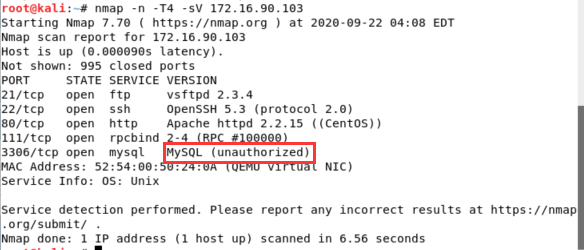

2.通过本地PC中渗透测试平台Kali对服务器场景Linux进行系统服务及版本扫描渗透测试,并将该操作显示结果中MySQL数据库对应的服务版本信息字符串作为FLAG提交

Flag:MySQL(unauthorized)

3.通过本地PC中渗透测试平台Kali对服务器场景Linux进行渗透测试,将该场景/var/www/html目录中唯一一个后缀为.html文件的文件内容作为FLAG提交

到这里需要打进去了,用Vsftpd 2.3.4笑脸漏洞,具体看:Vsftpd 2.3.4笑脸后门

Flag:qtuposdf

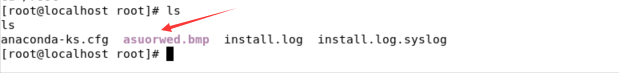

4.通过本地PC中渗透测试平台Kali对服务器场景Linux进行渗透测试,将该场景/root目录中唯一一个后缀为.bmp文件的文件名称作为FLAG提交

Flag:asuorwed

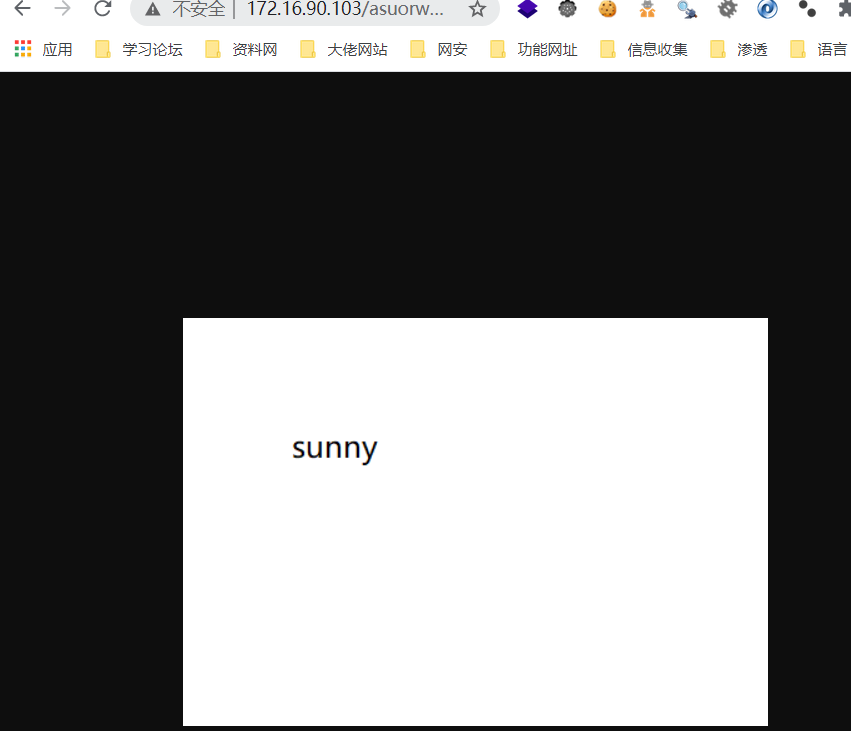

5.通过本地PC中渗透测试平台Kali对服务器场景Linux进行渗透测试,将该场景/root目录中唯一一个后缀为.bmp的图片文件中的英文单词作为FLAG提交

Flag:sunny