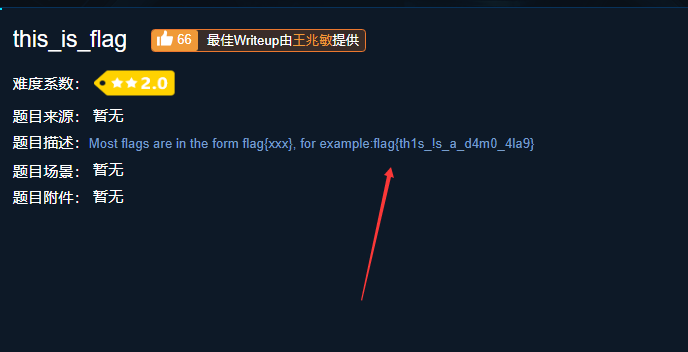

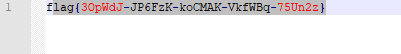

this_is_flag

答案写在题目中了 直接复制提交

需要先下载附件 一份pdf文件

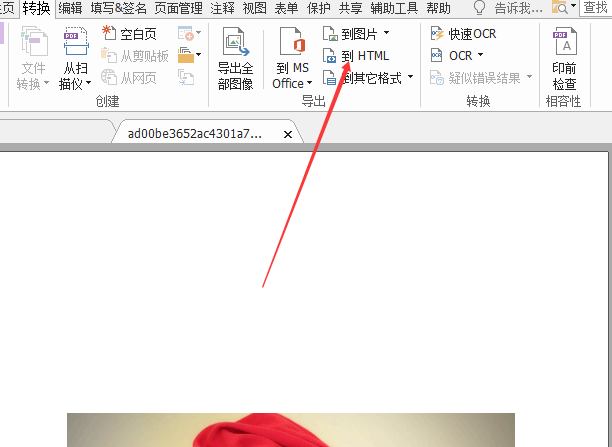

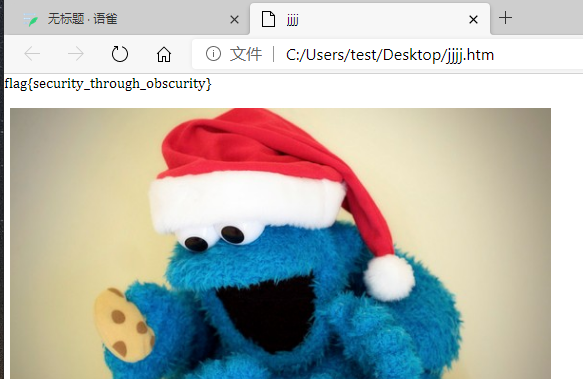

打开文件发现 只有一张图片 但是pdf可以在网页上打开 所以可以尝试将文件转换为网页文件打开

使用pdf编辑器 将pdf转换为网页文件 我用的是 在果核剥壳中可以找到

转换之后直接使用浏览器打开 发现了flag

give_you_flag

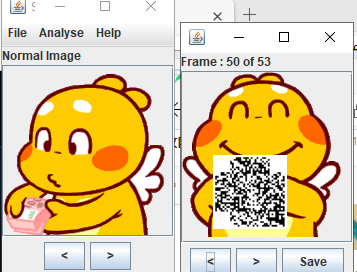

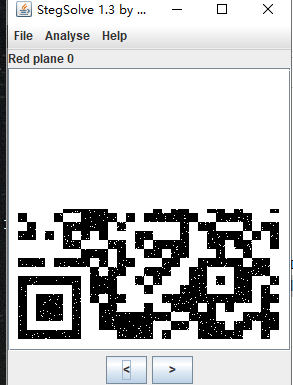

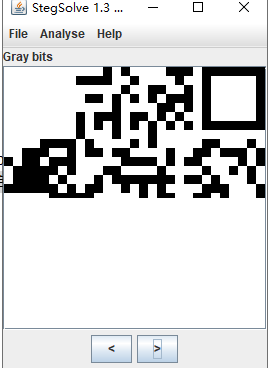

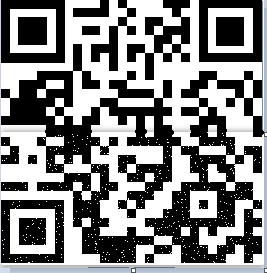

这一题是一个动态图 不过仔细看的话 在快结束的时候 有一个二维码

使用工具找出二维码

不过这个二维码是残缺的 需要使用其他东西让这个二维码完整 主要是二维码的定位的东西没了

所以我用画图工具画上去了

获取到的是flag{e7d478cf6b915f50ab1277f78502a2c5}

坚持六十秒

这道题的附件为一个小游戏

不过由于游戏玩的不是很好 所以决定另寻他法

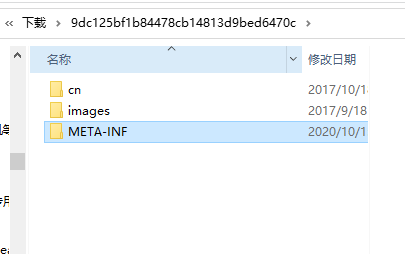

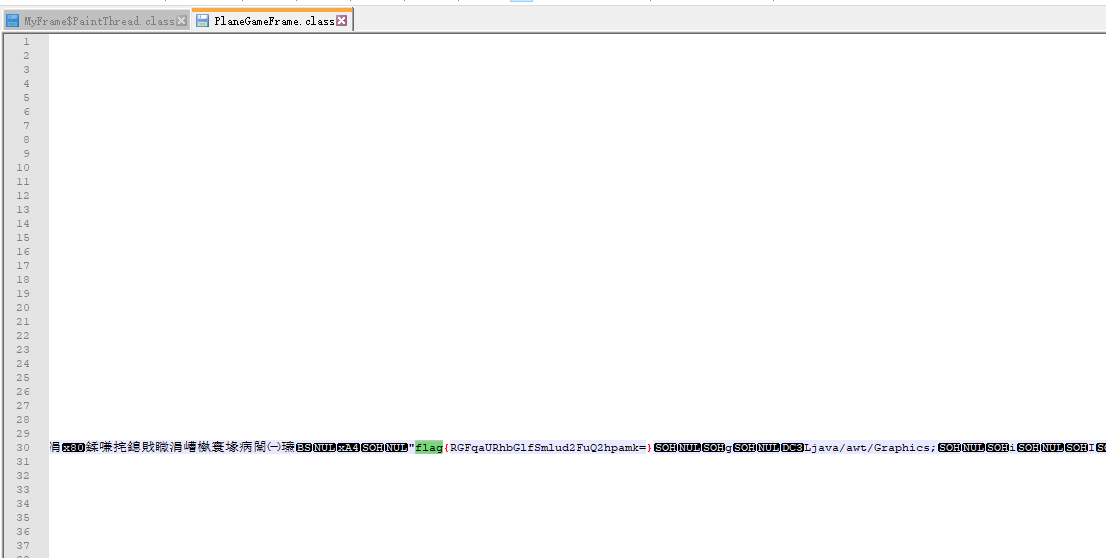

jar文件是可以解压缩的 既然 需要的信息藏在游戏中 ,那么信息就肯定藏在文件里

所以需要从众多文件中找

images是图片 就暂时不考虑 先从cn中开始找

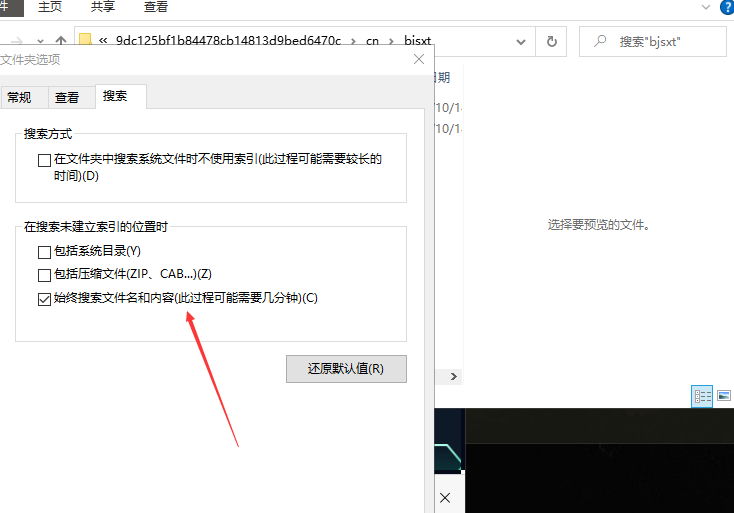

勾上这个可以查找文件内容 直接搜索flag 没有搜索到

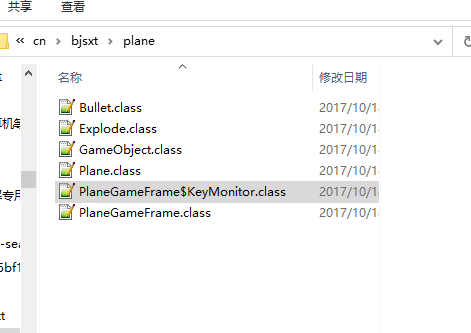

毕竟智能还有缺陷 我决定手动查找 先从cn下的plane中找

查找之后 百度翻译了一下最下面的两个文件 一个叫 平面键控机 拿就是用来操控的

一个是平面游戏机 那可能就是真实在玩的时候使用的

那么flag就可能在这个最后一个文件中

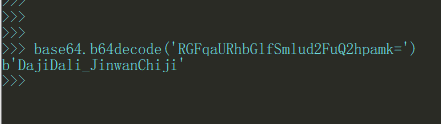

真的在这里 不过flag中的值 中很乱 还有= 我猜测这时base64加密

解密之后的值 看着就舒服了 直接提交

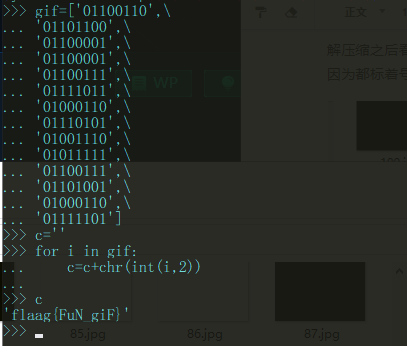

gif

这道题给的是一个压缩包

解压缩之后看到 目录中有一个gif 目录 里面有很多黑白图片

因为都标着号 所以直接看最后一个的标号

因为是从0开始 所以这是由104 张图片 一个字节为8位 104 可以整除8

所以 怀疑这是用黑白图片标识二进制 先假设 黑标识1 白表示 0

使用python 看看

看了一下 多出一个a是因为我有一行重复了

拿到了flag 就可以提交了

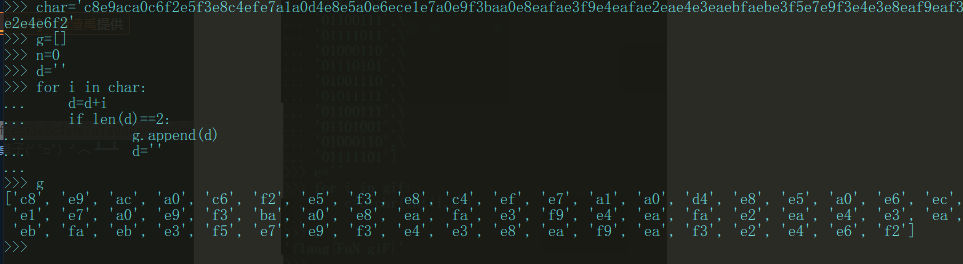

掀桌子

c8e9aca0c6f2e5f3e8c4efe7a1a0d4e8e5a0e6ece1e7a0e9f3baa0e8eafae3f9e4eafae2eae4e3eaebfaebe3f5e7e9f3e4e3e8eaf9eaf3e2e4e6f2

题目中出现了这一串字符

仔细看可以发现 这串字符中 字母没有超过 f的 而且基本上都是字母和数字两两组合

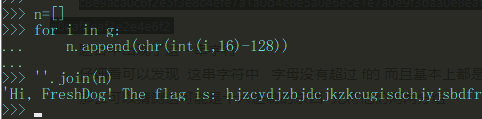

那么可以猜测这可能是十六进制的东西 先将他们两两分组

分组之后看到 这些值都大于128 所以可以尝试将他们减去128 然后转为字符

这里它都告诉我 flag是什么了 可以提交了

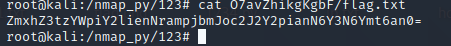

如来十三掌

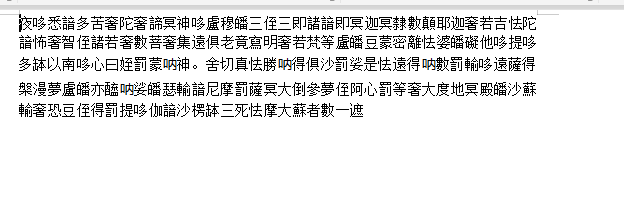

下载附件后 附件中一串 佛文

我悟了呀

将这些字符放到网站中翻译一下 普渡众生

http://keyfc.net/bbs/tools/tudoucode.aspx

这就得到了一串字符串

Mzku M3gv MUAw nzuv n3cg ozMl MTuv qzAe nJch MUAeqzW nzEmLJW9

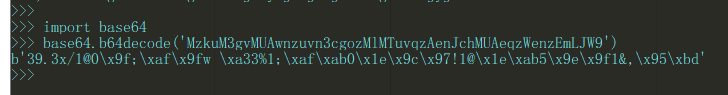

将他们四四分组 看到正好分完 猜测是 base64 加密过的

解密一下

一堆乱码 那就是说不是base64 还有说是 如来十三掌 那么应该和十三相关

那么就用rot13解密一下 使用CTFcrackTools工具

Zmxh Z3ti ZHNj amhi a3pt bmZy ZGhi dmNr aWpu ZHNr dmJr amRz YWJ9

得出这么一串字符

通过分组 看到这串字符正好可以进行每四个字符分一组 那么猜测这是 base64 加密过的字符

这样就获得了flag

stegano

获取到的附件为一个pdf文件

看到这么多的东西 太乱了 就把这些东西都去掉了

将这些东西托到一边 为了防止由其他东西 全选一下

发现在那个红框的上面还有一个对象 放大看看

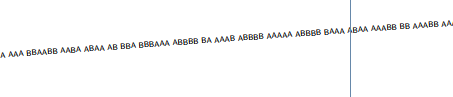

发现有一组 以AB 组成的字符串 而且还有空格 想一下有什么和这个格式相同

.—. -..- 发现 摩斯电码 好像就是以 .-空格组成的

假设A为. B为-

在网站上解码http://moersima.00cha.net/

这样就获得了 flag 提交

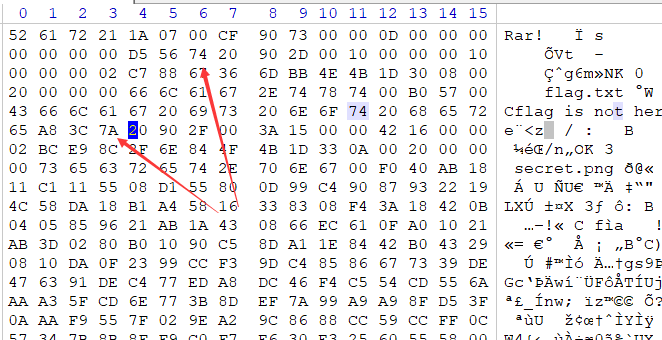

SimpleRAR

获得附件为一个压缩包

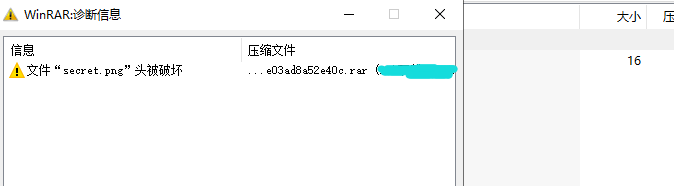

打开这个压缩包时 报错

那么肯定需要修复

使用winhex查看 因为时头被破坏 那么可能是压缩的格式有问题

需要了解的 块的类型

0x74 表示一个文件的开始 叫做文件块

0x7a 表示一个文件夹中的文件 的开始 叫做子块

这两个地方应该是文件的类型标识 但是第二个被标识为 7a 为子块

所以才会出错 因为这是一个单独的文件 所以应该为74

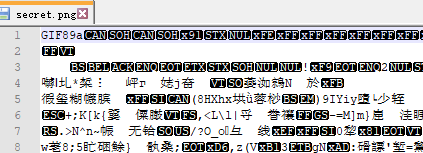

解密后图片为空 那么可能是在文件的后面有隐藏信息

使用文本文档打开后

开头为GIF89a 所以这是一个gif 文件

但打开还是空白图片

然后使用工具查看是否有其他的东西 然后找到了

既然有一半 那肯定还有另一半

可能有其他图层

转到第二个图层然后保存

通过不断地点击 找到了

将这两个二维码合起来 再将 缺失的口子用 画图工具补上

就得到了一个真正的二维码

扫描之后得到了flag{yanji4n_bu_we1shi}

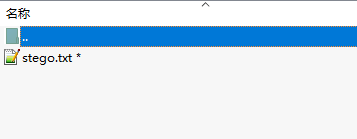

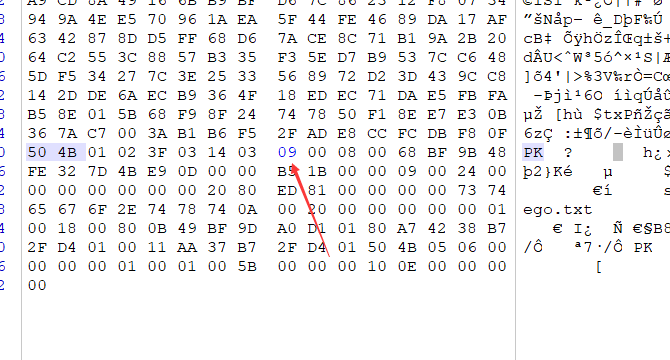

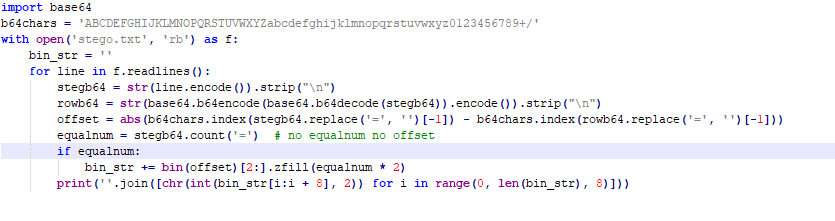

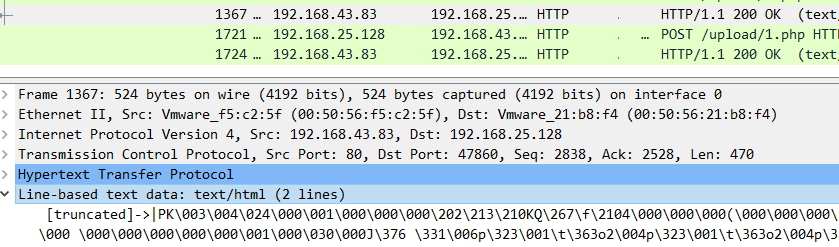

base64stego

下载附件得到了一个压缩包

一般遇到压缩包 就基本不是正经的压缩包

看到这个文件带星号 基本表示这是 伪加密

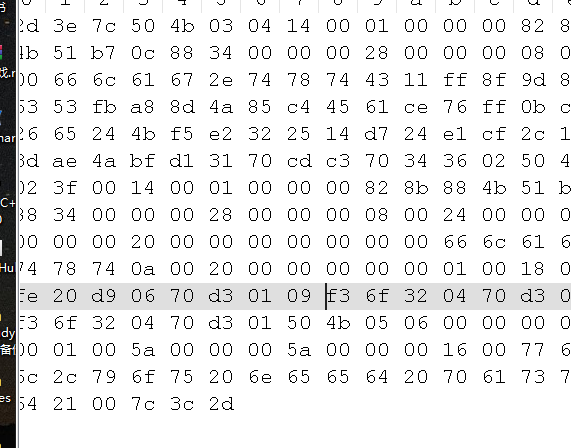

使用winhex去除伪加密

查看是否存在三个PK 如果有三个PK 那么伪加密的标识就在第二个PK附近

就是这里了

将09 改为00 保存

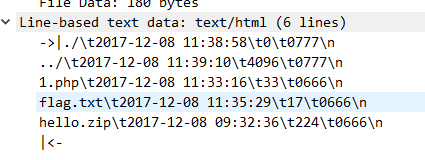

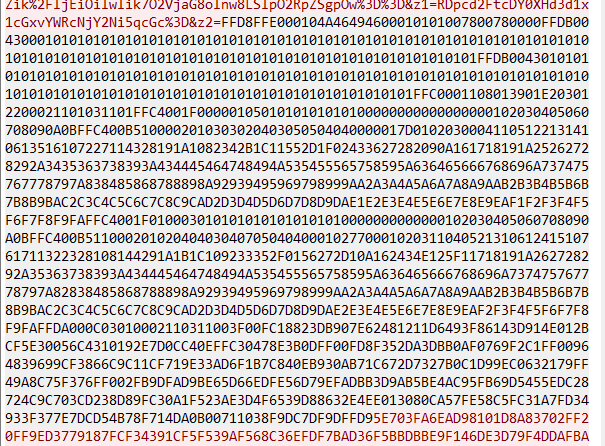

看到= 数字 大小写字母 在一起 大概率就是base64加密了

获取了一堆没用的东西 解密后的东西

到这实在没头绪了 只能上网查

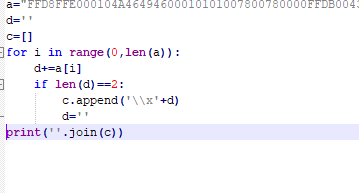

然后是需要脚本来进行解密

这个base64加密不是普通的加密 是将需要的某些字符的某几位放在一串字符串中 一起进行加密

知道将所有需要隐藏的字符串都加密好

解出来的flag为

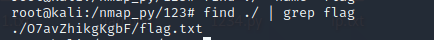

etx3

附件给的是一个没有后缀名的文件

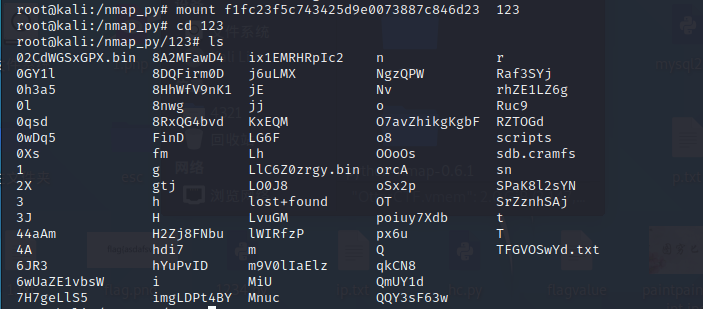

但题目上说是系统光盘 那么就放到linux系统中挂载看看吧

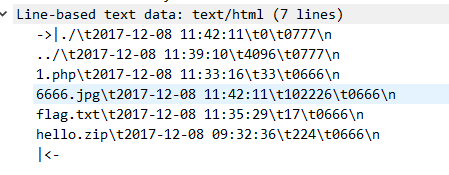

挂载之后发现很多文件和目录

直接搜索flag

找到了这里

内容一看 就先使用base64解码看看

答案就这样出来了

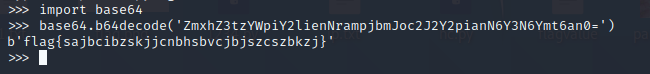

功夫再高也怕菜刀

下载好后得到一个数据包文件

题目有提到菜刀 那么肯定是后门

跟着木马文件找了一会后 找到了一个压缩包文件

导出文件

看到这里 猜测这是 伪加密

使用notepad++的插件 看

看到这里09 将它改为00

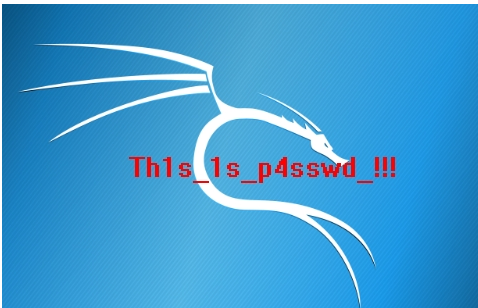

保存后发现还是需要密码

那么只能继续从数据包中找了

在后门的包中相较于前一个 多了一个6666.jpg文件 这个文件可能有用

追踪流看看

因为这是字符串形式所以得手动把它设置为转义字符串

然后写入文件

之后得到2.jpg为

信它一会回 把字符串作为密码输入

得到flag 提交