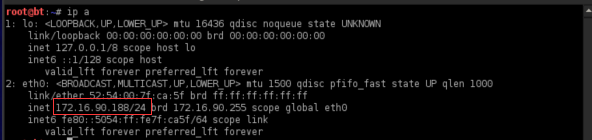

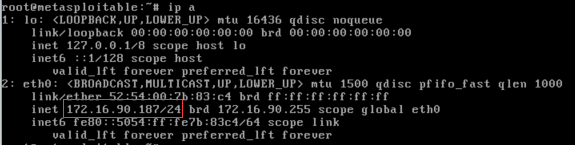

攻机:172.16.90.188

靶机:172.16.90.187

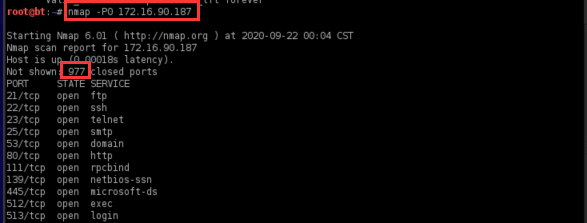

1.通过PC2中渗透测试平台对服务器场景Linux不ping主机进行扫描,将命令作为Flag

2.通过PC2中渗透测试平台对服务器场景Linux不ping主机进行扫描,将结果Not shwoen:后的数字作为Flag

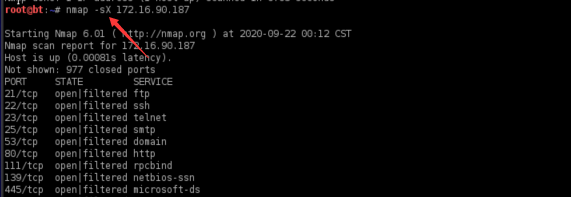

第1题Flag:nmap -P0 172.16.90.187

第2题Flag:977

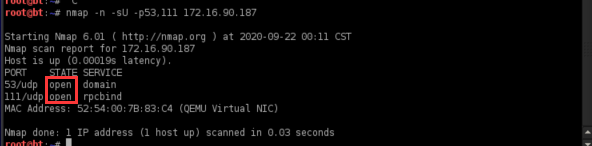

3.通过PC2中渗透测试平台对服务器场景Linux进行UDP扫描渗透测试只扫描53,111端口(使用工具nmap,使用参数n,使用必须要使用的参数),将该操作显示结果中53,111端口的状态作为Flag提交(中间以英文分号间隔)

Flag:open;open

4.通过PC2中渗透测试平台对服务器场景Linux进行圣诞树(Xmas Tree)扫描(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交

Flag:sX

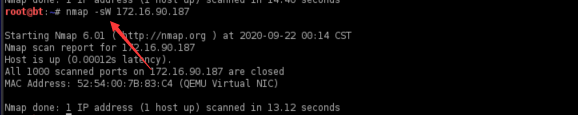

5.通过PC2中渗透测试平台对服务器场景Linux进行滑动窗口扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交

Flag:sW

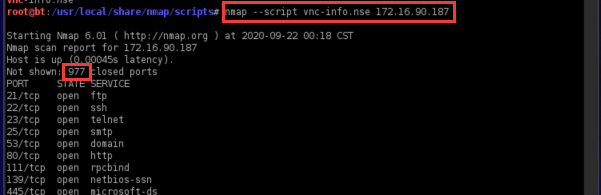

6.本地PC中渗透测试平台Kali对服务器场景Linux进行VNC服务扫描渗透测试,并将使用的脚本名称作为FLAG提交

7.通过本地PC中渗透测试平台Kali对服务器场景Linux进行VNC服务扫描渗透测试,并将该操作显示结果中VNC服务安全类型中的Unknown security type:后的数字编号作为FLAG提交

第6题Flag:vnc-info.nse

第7题Flag:977

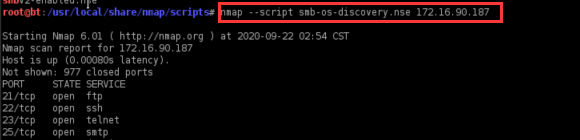

8.通过本地PC中渗透测试平台Kali对服务器场景Linux上运行的Samba版本进行扫描,并将使用的脚本名称作为FLAG提交

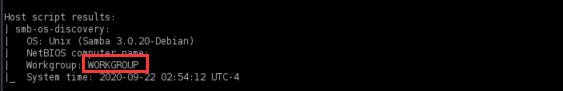

9.通过本地PC中渗透测试平台Kali对服务器场景Linux上运行的Samba版本进行扫描,并将该操作显示结果中工作组Workgroup:后的单词作为Flag提交

第8题Flag:smb-os-discovery.nse

第9题Flag:WORKGROUP