本章需掌握知识点:

无线局域网安全

- 了解无线局域网安全的协议WEP、WAP2、WAPI等工作机制及优缺点

-

蓝牙通信安全

了解蓝牙技术面临的保密性、完整性、非授权连接、拒绝服务等安全威胁;

-

RFID通信安全

了解RFID的概念及针对标签、针对读写器和针对信道的攻击方式

- 理解RFID安全防护措施

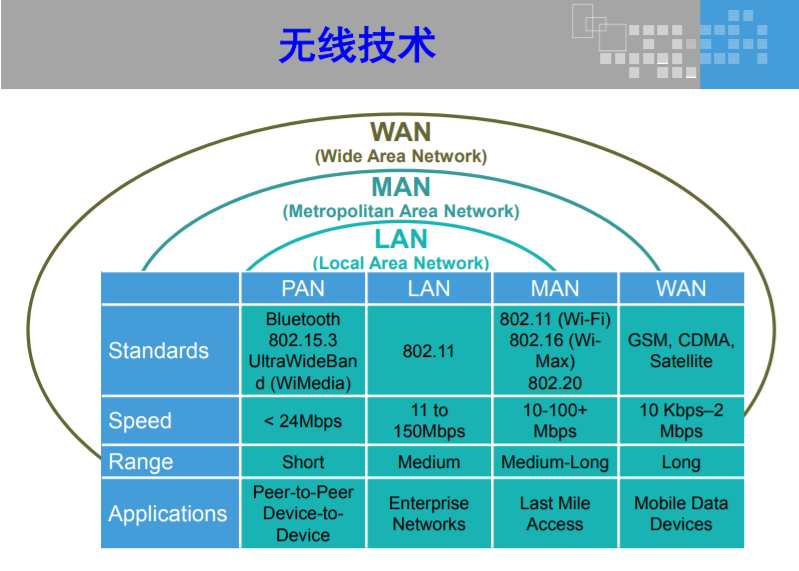

一、市面上的无线技术如下

PAN:个人局域网

LAN:局域网

MAN:城域网(电信基站也会布设wifi,比如CMCC,所以也会有wifi协议工作)

WAN:广域网(常用的有GSM,CDMA等电话卡的通信协议)

二、无线局域网安全协议-WEP(Wired Equivalent Privacy),有线等效保密协议

- 提供功能

- 传输加密

- 接入认证(开放式认证、共享密钥认证)

- 开放式认证系统(即空认证系统)

特点:开放式认证即空认证,只要客户端发送一个认证请求消息,AP即回应一个认证成功消息,采用开放式认证的任何用户都可以认证成功。

认证方式:SSID(服务集标识符)认证(可以理解为wifi名字)

- 通过易于伪造的SSID识别,无保护、任意接入

- 攻击方式:黑客伪造大家熟悉的SSID(如CMCC),客户接入后流量就被嗅探了;

- MAC、IP地址控制易于伪造(由于mac地址是在链路层明文传递,所以黑客在通过监听链路层数据包后,得到可以认证的MAC地址进行伪装)

- 共享密钥认证

- 弱密钥问题(密钥容易被暴力破解)

- 不能防篡改

- 没有提供抵抗重放攻击机制

三、无线局域网安全-WPA、WPA2(Wi-Fi Protected Access)

- 802.11i 无线局域网安全协议

- WPA(基于802.11i草案形成的标准)

- WPA2(即802.11i正式安全标准)

- 802.11i运行四阶段

- 发现AP阶段

- 802.11i认证阶段

- 密钥管理阶段

- 安全传输阶段

- WPAI无线安全协议,

- wireless LAN authentication and privacy infrastructure,即无线局域网鉴别和保密基础结构协议

- WAPI的构成

- WAI,用于用户身份界别

- WPI,用于保护传输安全

- WAPI的安全有事

- 双向三鉴别(服务器、AP、STA“即客户端”)

- 高强度鉴别加密算法

| 项目 | | WEP | IEEE 802.11i(WPA、WPA2) | WAPI |

| —- | —- | —- | —- | —- |

| 鉴别 | 鉴别机制 | 单向鉴别 | 用户和服务器之间双向认证,但没有认证AP | 用户、接入点和认证服务器之间的相互认证 |

| | 鉴别方法 | 开放式系统鉴别;

或共享密钥鉴别(AP与STA预共享同一个静态密钥) | 支持多种鉴别方式:

- 预共享密钥

- Radius服务器验证用户名口令

- 可使用非对称密码算法和数字正整数

|

1. 采用公钥数字证书作为身份凭证;

1. 无线用户与无线接入点地位对等;

1. 实现无线接入点的接入控制;

1. 客户端支持多证书,方便用户多处使用。

| | | 鉴别对象 | 客户机 | 用户、服务器 | 用户、接入点、服务器 | | | 密钥管理 | 无 | 不同厂商不完全相同 | 全集中(局域网内统一由AS管理) | | | 算法 | 64 bit RC4 | AES | 192位椭圆曲线算法 | | 加密 | 密钥 | 静态 | 动态 | 动态 | | | 算法 | 64 bit RC4 | 128bit RC4或AES | 128-bit SMS4 |

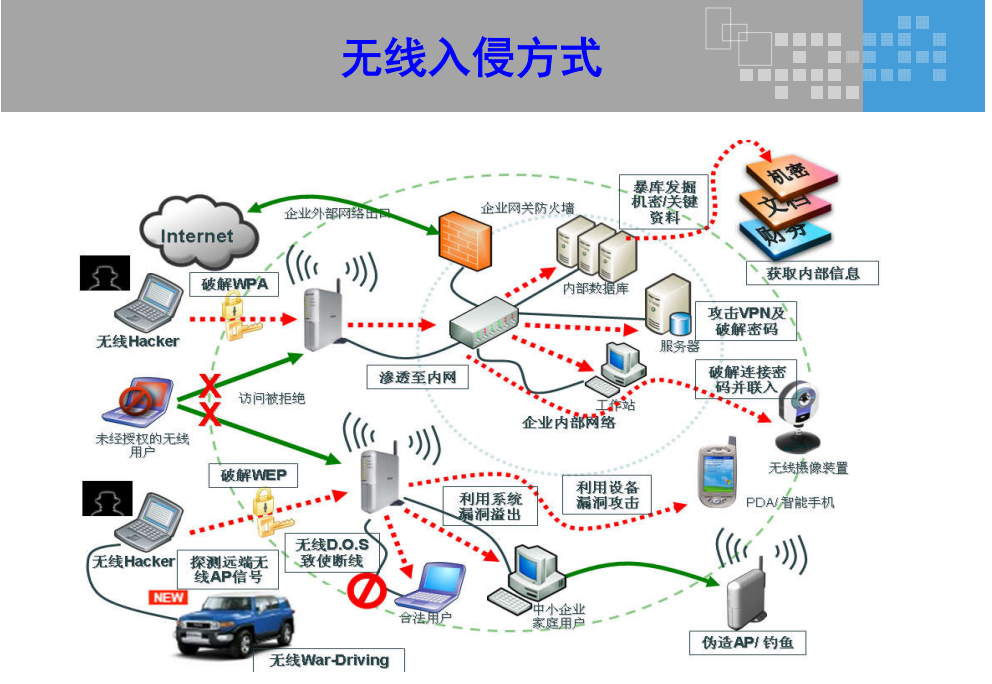

四、无线入侵方式

- 破解WPA加密,通过无线渗透至内网

- 破解WEP加密,WEP由于采用开放式认证,或共享密钥鉴别,很容易被黑客通过嗅探链路层的认证MAC地址用户后进行伪装,或暴力破解共享密钥。

- 伪造AP进行钓鱼

五、无线局域网应用安全策略

- 管理措施

- 组织机构安全策略中包含无线局域网安全管理策略

- 结合业务对无线局域网应用进行评估,制定使用和管理策略

- 技术措施

- 加密、认证及访问控制

- 访客隔离

- 安全检测措施

六、 近距离无线通信安全-蓝牙

- 存在的安全威胁

- 保密性威胁:密钥生成基于配对的PIN

- 完整性威胁:未授权设备实施的中间人攻击(进行流量劫持或嗅探)

- 可用性威胁:拒绝服务

- 非授权链接

- 蓝牙安全应用

- 蓝牙设备选择:技术上应具备抵抗以上威胁的能力

- 蓝牙设备使用:企业应用应建立管理要求

七、近距离无线通信安全-RFID(radio frequency identification)无线射频识别

- 存在的安全威胁

- 针对标签攻击:数据窃取、标签破解及复制;

- 针对读写器的攻击:拒绝服务、恶意代码;

- 针对无线信道的攻击:干扰、嗅探。

- 安全防护

- 重要的RFID标签(例如用于身份鉴别),支持Kill和休眠的标签;

- 使用高安全加密算法的标签;

- 涉及资金的应用使用在线核查方式。