本章需掌握的知识点:

- OSI模型

- 理解OSI七层模型构成及每一层的作用;

- 理解协议分层的作用。

- OSI模型通信过程

- 理解OSI模型通信过程及数据封装、分用等概念

- OSI模型安全体系构成

- 了解OSI模型安全体系的构成;

- 了解OSI模型的五类安全服务、八种安全机制的概念。

一、OSI模型简介

- 该模型主要作为网络建设参考,模型定义了:网络中不同计算机系统进行通信的基本过程和方法。

- 底层协议(即下四层):

- 作用:偏重于处理实际的信息传输,负责创建网络通信连接的链路,包括物理层、数据链路层、网络层和传输层

- 高层协议(即上三层):

- 作用:处理用户的服务和各种应用请求,包括会话层、表示层和应用层。

二、OSI模型详解

第一层:物理层

- 作用:定义物理链路的电气、机械、通信规程、功能要求等;

- 物理链路需要考虑的因素:最大传输距离、数据速率,物理连接起等(例如:网卡、千兆口和百兆口)

- 线缆,物理介质

- 物理链路在传输时,把比特流信号转换成电压信号进行传输

- 典型物理层设备

- 光线、双绞线、中继器、集线器等;

常见物理层标准(介质与速率标准)

作用:

- 物理寻址,网络拓扑(传递局域网拓扑信息),线路规章等

- 错误监测和通告(但不纠错,其实就是实时监测线路通信是否正常)

- 将比特聚成帧进行传输

- 流量控制(可选)

- 寻址机制

- 使用数据接收设备的硬件地址寻址(寻找其他同一局域网下的MAC地址)

- 典型数据链路层设备

- 网卡、网桥和交换机

- 数据链路层协议

- ARP,RARP,arp协议就是通过IP地址寻找MAC地址,或者说转化

- LLC(logical Link Control ),即数据链路控制协议

- IEEE 802.2

- 为上层提供统一接口

- 使上层独立于下层物理介质

- 提供流控、排序等服务;

- MAC(Media Access Control),即硬件地址

- IEEE 802.3

- 直接烧录到网卡ROM

- 占据48比特

- 唯一性

第三层:网络层

- 作用

- 路由寻址

- 路径选择

- 寻址机制

- 使用网络层地址进行寻址(如IP地址)

- 网络层典型设备

- 路由器

- 三层交换机

第四层:传输层

- 作用

- 提供端到端的数据传输服务(即端口号功能,工作在传输层)

- 建立逻辑连接

- 寻址机制

- 应用程序的界面端口(如端口号)

传输层协议

作用

作用:

- 数据格式表示(对于数据存储使用的格式)

- 协议转换

- 字符转换

- 数据加密/加密

- 数据压缩等

表示层数据格式:

作用

- 应用接口

- 网络访问流处理

- 流控

- 错误恢复

应用层协议

分层结构的优点

- 各层间相互独立

- 降低复杂性

- 促进标准化工作

- 协议开发模块化

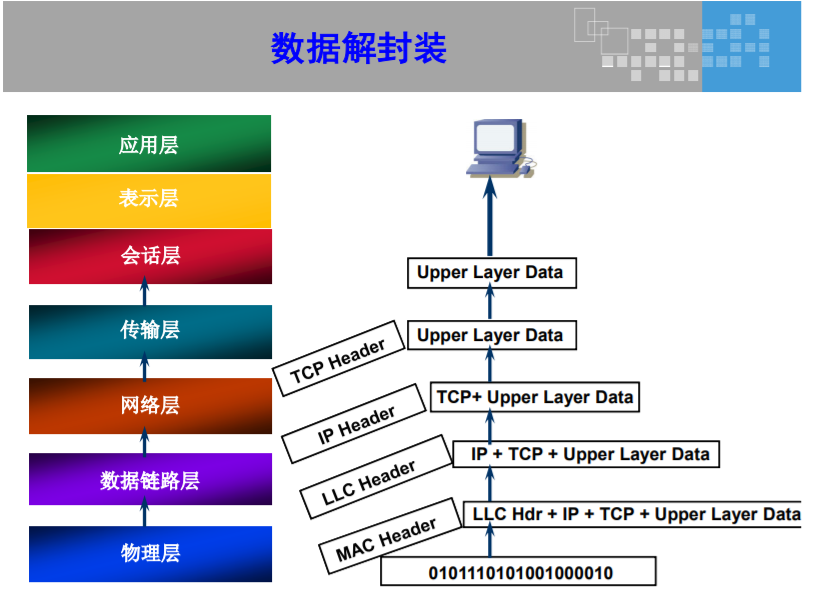

- 数据封装与解封装

四、OSI安全体系结构

- 目标

- 保证易购计算机进程与进程之间远距离交换信息的安全

- 对应的五类安全服务

- 鉴别服务(验证登录身份信息的可靠性)

- 访问控制服务(控制允许的人可以访问)

- 数据完整性服务(验证数据传输过程是否丢失)

- 数据保密性服务(保证数据传输时是加密的)

- 抗抵赖服务(验证数据传输方的身份真实性,防止伪造身份)

- 八种安全机制

- 加密

- 数字签名

- 访问控制acl

- 数据完整性

- 鉴别交换

- 业务流填充

- 路由控制和公证