本章需掌握知识点:

- 恶意代码的预防

- 了解恶意代码的概念、传播方式、安全策略防范、减少漏洞、减轻威胁等,针对恶意代码的预防措施

- 恶意代码的检测分析

- 理解特征扫描、行为检测的区别及优缺点

- 了解静态分析、动态分析的概念及区别

- 恶意代码的清除

- 了解感染引导区、感染文件、独立型、嵌入型恶意代码清除的方式

- 基于互联网的恶意代码防护

- 了解基于互联网的恶意代码防护概念

一、什么是恶意代码

- 什么是恶意代码

- 恶意代码是指能够引起计算机故障,破坏计算机数据,影响计算机系统的正常使用的程序代码、指令。

- 《中华人民共和国计算机信息系统安全保护条例》第二十八条:“计算机病毒,是指编制或者在计算机程序中插入的破坏计算机功能或者毁坏数据,影响计算机使用,并能自我复制的一组计算机指令或者程序代 码 (1994.2.18)

-

二、恶意代码的表现形式:

病毒(Virus):需要宿主文件才能传播,如CIH病毒。

- 蠕虫(Worm):有独立的进程和文件,能够独立传播,如wannacry。

- 后门程序(Backdoor):远程控制主机,bot、灰鸽子后门。

- 木马(Trojan):盗取账号、文件、数据。

- 流氓软件(Adware/Spyware):盗取用户隐私数据,锁定IE首页,捆绑安装等。

-

三、恶意代码的发展趋势与传播方式

恶意代码的发展趋势

- 传播速度

- 恶意代码爆发和传播速度越来越快

- 攻击意图

- 从游戏、炫耀逐步转向恶意牟利

- 功能

- 恶意代码的分工越来越细

- 实现技术

- 恶意代码实现的关键技术不断变化

- 传播范围

- 恶意代码呈现多平台传播的特征

- 传播速度

恶意代码的传播方式

增强安全策略与意识

- 减少漏洞

- 补丁管理

- 主机加固

减轻威胁

恶意代码检测技术-特征码扫描

- 工作机制:特征匹配

- 病毒库

- 扫描

- 优势

- 准确

- 易于管理

- 不足

- 效率问题

- 滞后(先有病毒后有特征库,需要持续更新)

- 工作机制:特征匹配

- 恶意代码检测技术-行为检测

- 工作机制:基于统计数据

- 恶意代码行为有哪些

- 行为符合度

- 优势

- 能检测到未知病毒

- 不足

- 误报率高

- 难点:病毒不可判定原则

- 工作机制:基于统计数据

- 恶意代码分析技术

- 静态分析

- 不实际执行恶意代码,直接对二进制代码进行分析

- 文件特性,如文件形态、版本、存储位置、长度等

- 文件格式,如PE信息、API调用等

- 不实际执行恶意代码,直接对二进制代码进行分析

- 动态分析

- 运行恶意代码并使用监控及测试软件分析

- 本地行为:文件读写、注册表读写等

- 网络行为:远程访问、调用等

- 静态分析

六、恶意代码的清除与防御

- 恶意代码的清除

- 感染引导区

- 修复/重建引导区

- 感染文件

- 附着型

- 替换型

- 独立文件

- 内存退出,删除文件

- 嵌入型

- 更新软件或系统

- 重置系统

- 感染引导区

- 基于互联网技术的防御

- 恶意代码监测与预警体系

- 蜜罐、蜜网

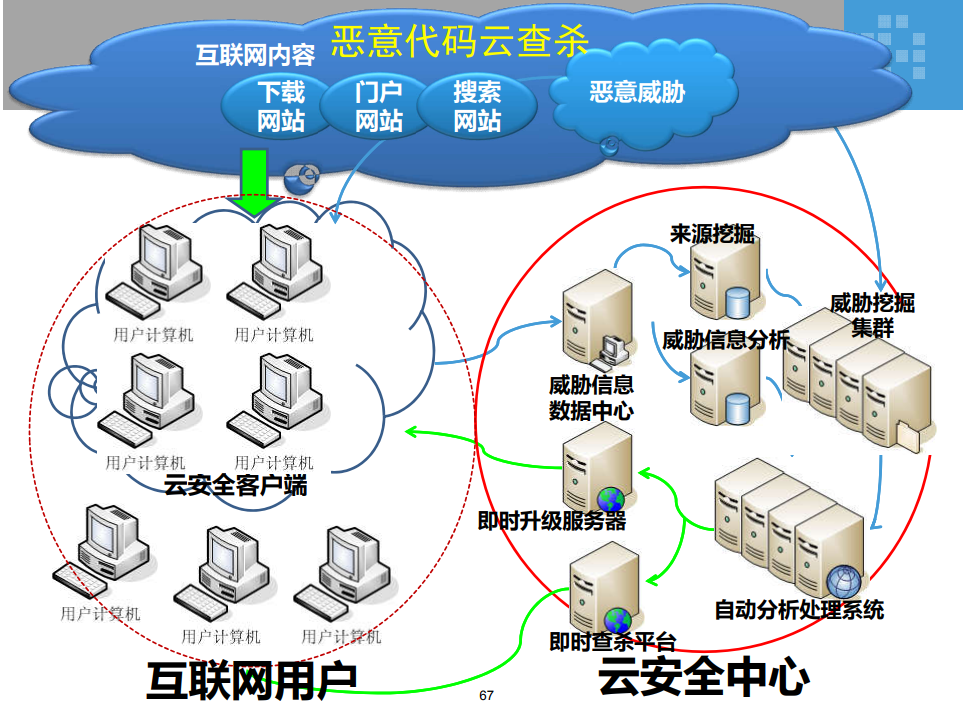

- 恶意代码云查杀

- 分布式计算

- 恶意代码监测与预警体系

- 恶意代码监测及预警

- 什么是Honeypot(蜜罐)技术

- Honeypot的作用

- 网络上的“捕鼠器”,用于研究网络黑客攻击

- 广泛被用于捕获蠕虫病毒或木马程序样本

- Honeypot与Honeynet(蜜网,诱骗黑客攻击的网络)

- Honeypot的作用

- 什么是Honeypot(蜜罐)技术