本章需掌握知识点:

- 信息安全保障技术框架

- 理解信息安全保障技术框架(IATF)的“深度防御”核心思想、三个核心要素、四个焦点领域;

- 了解保护区域边界的原则和技术实现方式;

- 了解保护计算环境的原则和技术实现方式;

- 了解保护网络基础设施的原则和技术实现方式;

- 了解支撑下基础设施的原则和技术实现方式;

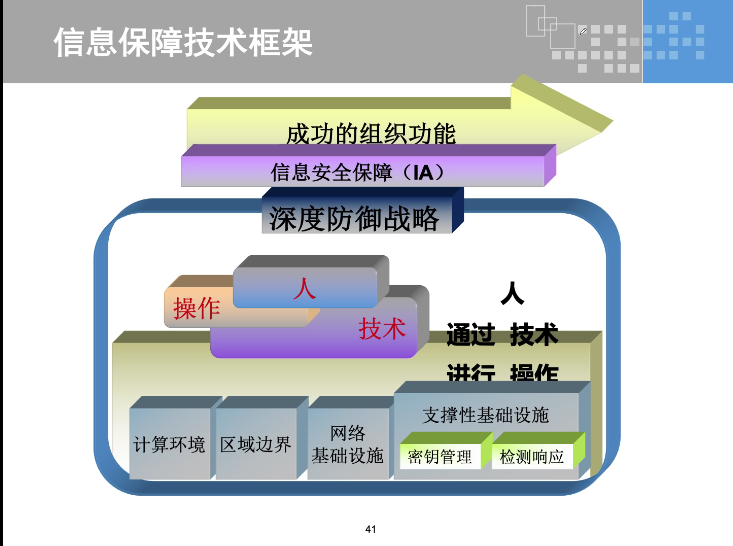

一、信息安全保障技术框架(IATF)

- 信息安全保障技术框架(IATF),是由美国国家安全局(NSA)制定,为保护美国政府和工业界的信息与信息技术设施提供技术指南。

- 核心思想:深度防御

- 三个要素:人、技术、操作(人是核心,技术是实现的手段,操作是日常运行)

- 四个焦点:

- 保护网络和基础设施

- 保护区域边界

- 保护计算环境

- 支持性基础设施

二、信息保障技术框架-核心三要素

- 人People

- 信息保障体系的核心,是第一位的要素,同时也是最脆弱的。

- 基于这样的认识,安全管理在安全保障体系中越显重要,包括:

意识培训、组织管理、技术管理、操作管理……

- 技术Technology

- 技术是实现重要信息保障的重要手段

- 动态的技术体系:防护、检测、响应、恢复

- 操作Operation

- 也叫运行,构成安全保障的主动防御体系;

- 是将各方面技术紧密结合在一起的主动的过程,包括:

- 风险评估、安全监控、安全审计

- 跟踪告警、入侵检测、响应恢复

三、信息保障技术框架-四个焦点

- 保护计算环境

- 目标:使用信息保障技术确保数据在进入、离开、驻留客户机和服务器时具有保密性、完整性、可用性

- 方法:

- 使用安全的操作系统

- 使用安全的应用程序

- 主机入侵检测

- 防病毒系统

- 主机脆弱性扫描

- 文件完整性保护

- ……

- 保护区域边界

- 区域边界:即区域的网络设备与其他网络设备的接入点被成为“区域边界”

- 目标:对进出某区域(物理区域或逻辑区域)的数据流进行有效的控制与监视。

- 方法:

- 病毒、恶意代码防御

- 防火墙

- 入侵检测

- 远程访问

- 多级别安全

- ……

- 保护网络基础设施

- 目标:网络和支持它的基础设施必须:

- 防止数据非法泄露

- 防止收到拒绝服务的攻击

- 防止受到保护的信息在发送过程中的时延、误传或未发送

- 方法:

- 骨干网的可用性

- 无线网安全框架

- 系统高度互联和虚拟专用网

- ……

- 目标:网络和支持它的基础设施必须:

- 支撑性基础设施建设

- 目标:为安全保障服务提供一套相互关联的活动与基础设施

- 密钥关联基础设施(KMI)

- 提供一种通用的联合处理方式,以便安全地创建、分发和管理公钥证书和传统的对称密钥,使它们能够为网络、区域和计算环境提供安全服务

- 检测和响应基础设施

- 能够迅速检测并响应入侵行为,需要入侵检测与监视软件等技术解决方案以及训练有素的专业人员(通常指计算机应急响应小组“CERT”的支持)