本章要点:

- 防火墙

- 了解防火墙产品的实现技术、部署方式、作用及局限性。

- 入侵检测系统

- 了解检测产品的技术实现、部署方式、作用及局限性。

- 安全隔离与信息交换系统

- 了解安全隔离与信息交换系统的实现技术、部署方式、作用。

- 虚拟专网

- 了解VPN的实现技术、部署方式及作用

老规矩、加粗字体和加红字体要背下来。

一、安全域划分基本理论

- 安全域划分理论来源、概念

- 安全域划分理论涉及的概念

- 安全域划分的原则

- 举例

- 区域边界的说明

- 安全域划分基本理论

- 理论来源:IATF(信息保障技术框架),下为IATF要素与背景(考点,背下来)

- 美国国家安全局(NSA)制定,为保护美国政府和工业界的信息与信息技术设施提供技术指南

- 深度防护战略

- 三个核心原则——人、技术、操作

- 四个信息安全保障领域:

- 网络和基础设施

- 网络边界

- 计算环境

- 支撑基础设施

- 理论来源:IATF(信息保障技术框架),下为IATF要素与背景(考点,背下来)

- 安全域划分的概念

- 安全域是指同一环境内有相同的安全保护需求、相互信任、并具有相同的安全访问控制和边界控制策略的网络或系统。

- 安全域划分是将电子信息系统划分为不同安全区域,分别进行安全防护的过程。

- 安全域划分的原则

- 系统功能和应用相似性原则(根据业务的功能和内容划分)

- 安全区域的划分,要以服务业务系统应用为基本原则,根据业务应用的功能和应用内容划分不同的安全区域。

- 资产价值相似性原则(根据资产的价值高低、业务重要性划分)

- 同一安全区域内的信息资产应具有相近的资产价值,重要应用子系统与一般的应用子系统应分成不同区域。

- 安全要求相似性原则(同一区域的信息资产的机密性、完整性、可用性要求相近)

- 在信息安全的三个基本属性方面,同一安全区域内的信息资产应具有相似的机密性、完整性、可用性要求。

- 威胁相似性原则(同一安全区域内面临的威胁相似)

- 同一安全区域内的信息资产应处在相似的风险环境中,面临相似的威胁。

- 系统功能和应用相似性原则(根据业务的功能和内容划分)

- 区域边界的识别

- 组织内所辖区域和组织外部间的边界

- 与internet(互联网)

- 与intranet(内联网)

- 与远程访问用户

- 组织内部计算区域之间的边界

- WEB区

- APP区

- DB区

- 开发区

- 网管区

- 接入区等

- 组织内所辖区域和组织外部间的边界

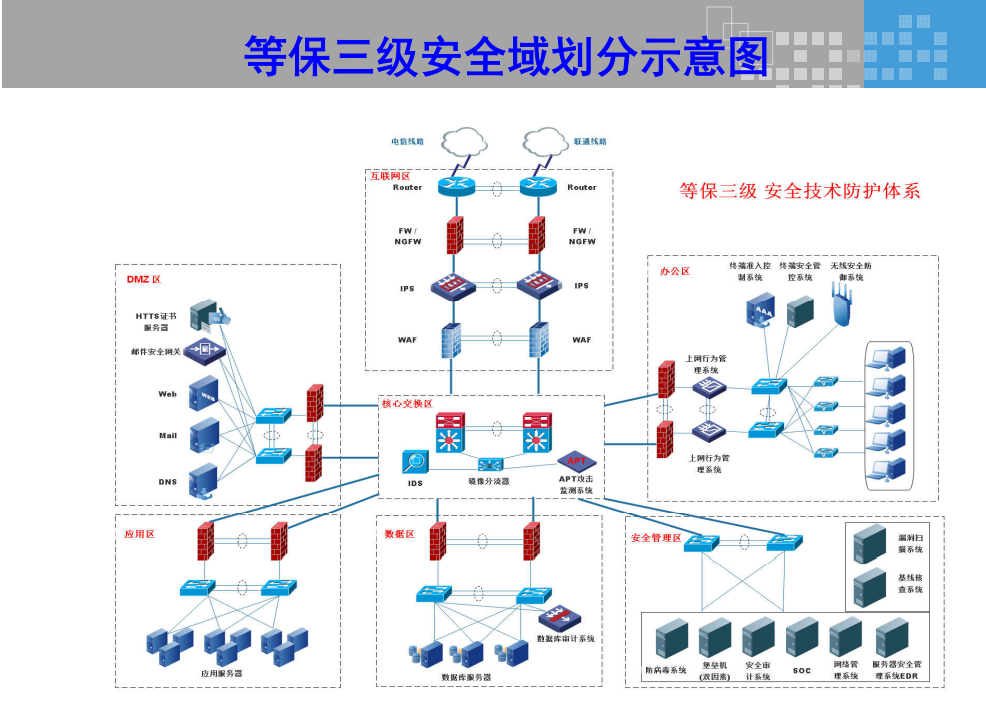

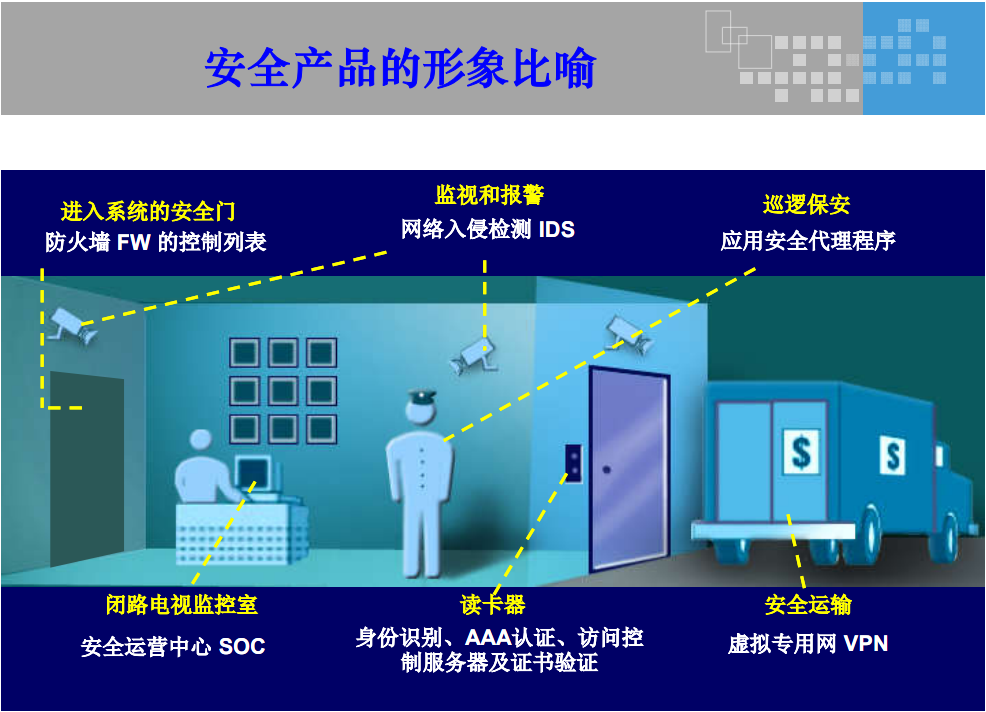

- 等保三级安全域划分示意图与安全产品的形象比喻

二、防火墙Firewall的作用与功能、分类、技术实现、优缺点、部署方式

- 作用与功能

- 控制:在网络连接点上建立一个安全控制点,对进出数据进行限制。

- 隔离:将需要保护的网络与不可信任网络进行隔离,隐藏信息并进行安全防护。

- 记录:对进出数据进行检查,记录相关信息。

- 分类

- 按防火墙存在形态

- 硬件防火墙

- 软件防火墙(ISA、IPtables)

- 按技术实现

- 包过滤

- 代理

- 状态检测

- 按体系结构分

- 双宿主/多宿主机防火墙

- 屏蔽主机防火墙

- 屏蔽子网防火墙

- 其他分类方法

- 按防火墙存在形态

安全技术实现

检测与过滤技术 | 技术 | 阐述 | | —- | —- | | 应用代理 | 应用代理:工作在应用层、

1. 实现机制:通过编写不同的应用代理程序,实现对应用层数据包的内容检测和分析。如:禁止FTP的“put”命令,允许“get”命令。

1. 优点:

1. 可以检查应用层内容,根据内容进行审核和过滤。

1. 提供良好的安全性

3. 缺点:

1. 支持的应用数量有限

1. 性能欠佳

| | 状态检测 | 状态检测:工作在2~4层,访问控制方式与包过滤相同,但处理的对象是整个连接,而不是单个数据包;通过规则表和连接状态表,综合判断是否允许数据包通过。

1. 实现机制:在数据链路层和网络层之间对数据包进行检测,创建状态表用于维护连接。

1. 优点:

1. 安全性高,可根据通信和应用程序状态确定是否允许包的通行

1. 性能要求高

1. 适应性好,对用户、应用程序透明

3. 缺点:应用层控制很弱

| | 静态包过滤 | 静态包过滤:工作在网络层

1. 实现机制:仅根据数据包中的IP地址、端口号、协议类型等标志确定是否允许数据包通过。

1. 优点:技术逻辑实现简单,处理速度快

1. 不足:无法对应用层信息过滤处理,并且对于网络服务多、结构复杂的网络,包过滤规则配置复杂。

| | 完全内容检测 | 完全内容检测:工作在2~7层,不仅分析数据包头信息、状态信息,而且对应用层协议进行还原和内容分析,有效防范混合型安全威胁。 | | NAT | 学过CCNA或HCNA往上的老哥这里可以跳过

1. NAT是将私有地址转换为公网IP地址,解决IPV4地址池不够的技术。

1. 增加私有IP地址,解决私有IP地址接入互联网的IP地址编号问题。

1. 实现方式

1. 动态IP转换

1. 静态IP转换

1. 端口转换

4. 优点:

1. 管理方便,节约IP地址资源

1. 隐藏组织内部IP地址

1. 可用于实现网络负载均衡

5. 缺点:外部应用程序与NAT网关后的应用程序联系困难

|主要技术——静态包过滤

- 防火墙的部署

- 防火墙的部署位置

- 可信网络与不可信网络之间

- 不同安全级别网络之间

- 两个需要隔离的区域之间

- 部署方式

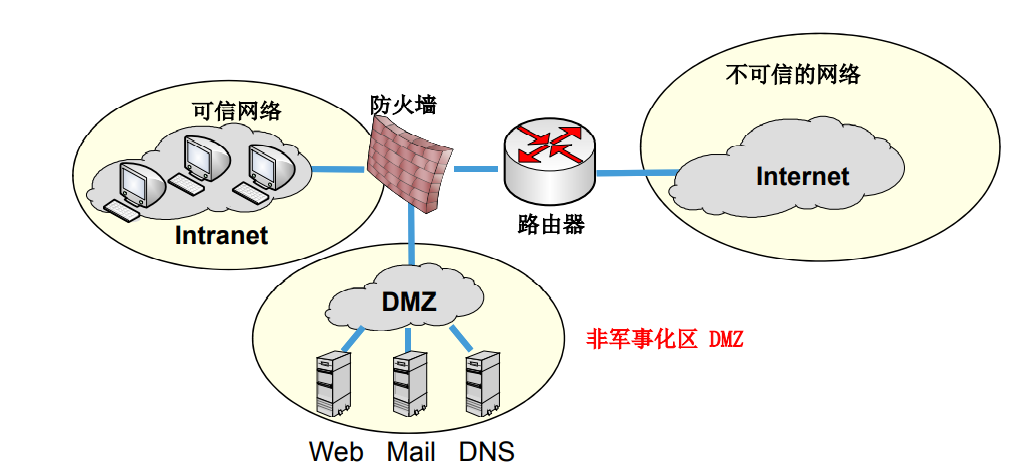

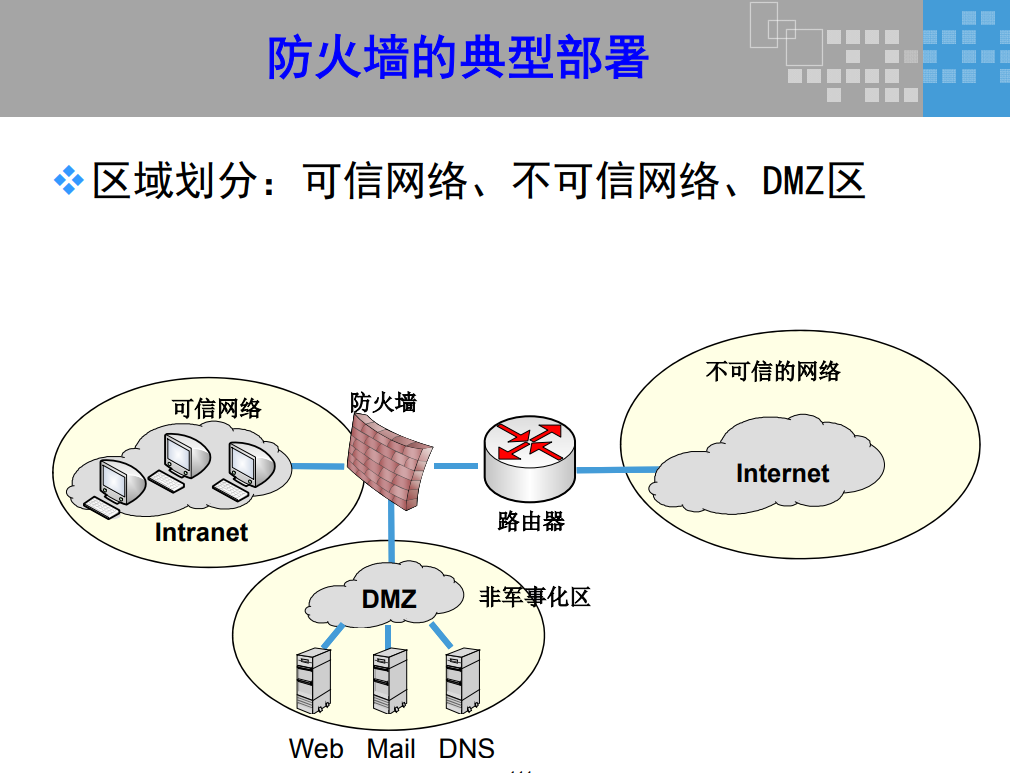

- 单防火墙(无DMZ)部署模式

- 单防火墙(DMZ)部署模式

- 防火墙的部署位置

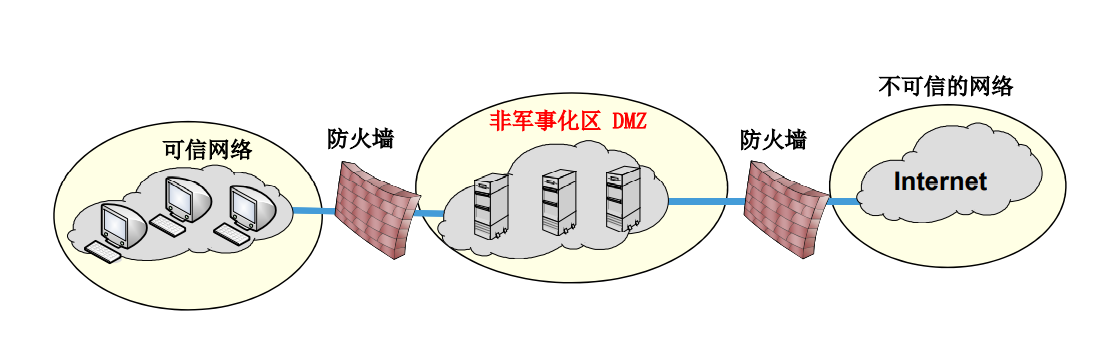

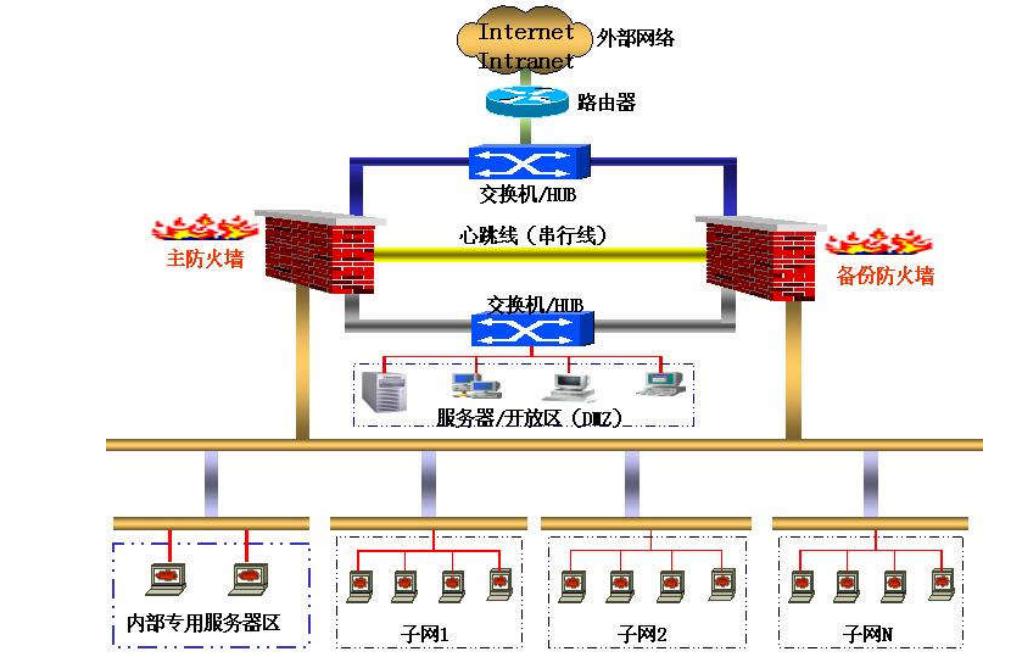

3. 双防火墙部署模式

4. DMZ:即非军事区(理解为**不信任的区域**),与军事区和信任区相对应,_作用是把web、Email、FTP、DNS等允许外部访问的服务器单独接在该区端口_,而**需要保护的内部网络连接在信任区端口,不允许任何访问,实现内外网分离**,达到用户需求。4. 双机热备模式

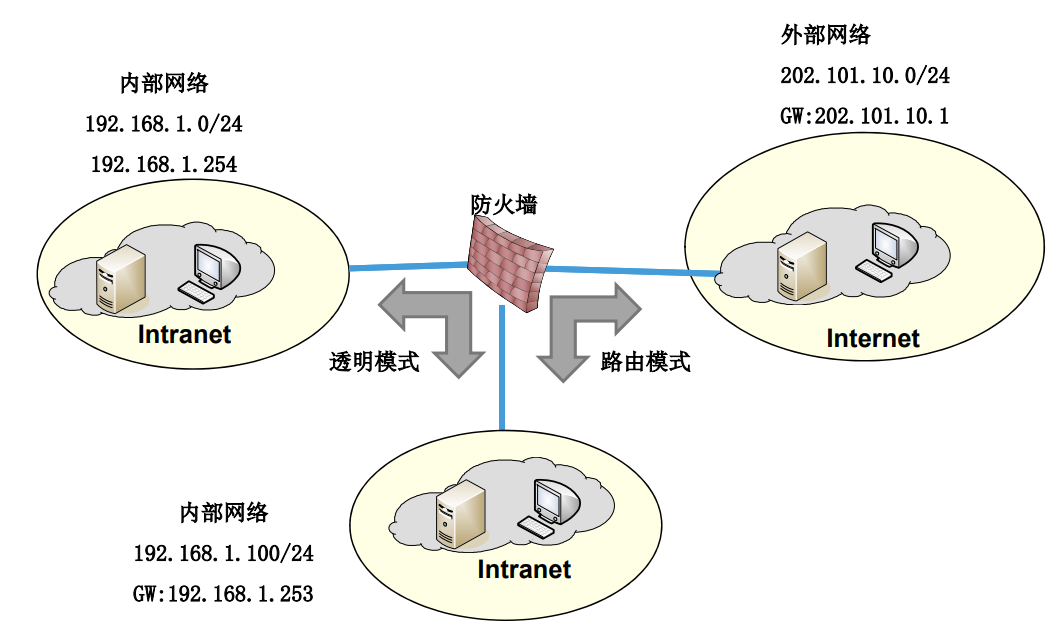

- 防火墙部署模式

- 路由模式

- 透明模式(不做任何模式,旁挂)

- 混合模式(如下图)

- 防火墙的策略设置

- 入侵检测系统的作用

- 防火墙的重要补充

- 构建网络安全防御体系重要环节

- 克服传统防御机制的限制

- 入侵检测系统功能

- 检测并分析用户和系统的活动

- 对操作系统进行日志管理,并识别违反安全策略的用户活动

- 针对已发现的攻击行为做出适当的反应,如告警、中止进程等

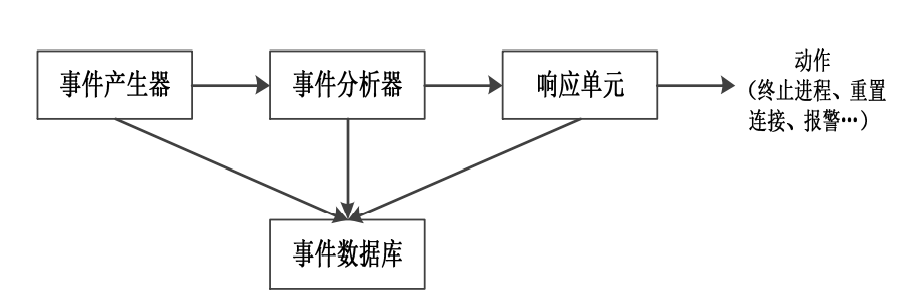

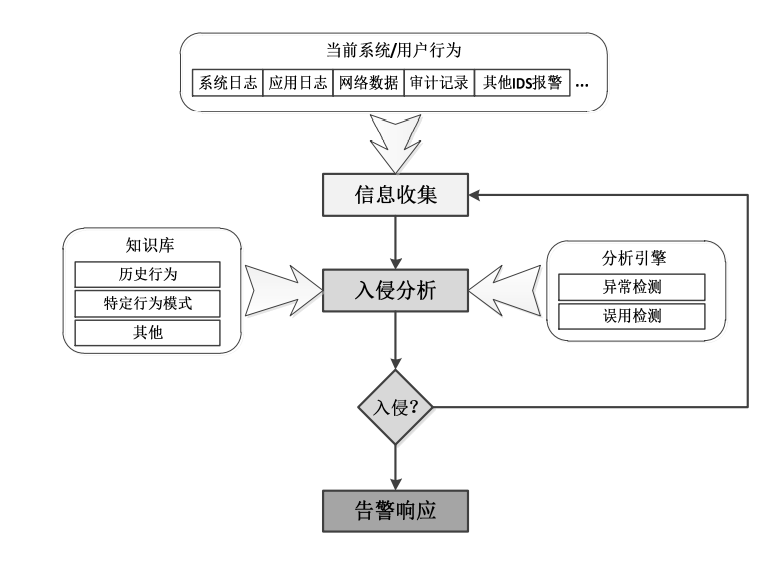

- 入侵检测的技术架构

- 事件产生器:采集和监视被保护系统的数据

- 事件分析器:分析数据,发现危险、异常事件,通知响应单元

- 响应单元::对分析结果作出反应

- 事件数据库:存放各种中间和最终数据

- 入侵检测工作过程

- 入侵检测系统的分类

- 按入侵检测形态

- 硬件

- 软件

- 按目标系统的类型

- 网络入侵检测

- 主机入侵检测

- 按系统结构

- 集中式

- 分布式

- 按入侵检测形态

- 数据检测技术

- 误用检测技术

- 建立入侵行为模型(攻击特征)

- 假设可以识别和表示所有可能的特征

- 基于系统和基于用户的误用

- 优点:

- 准确率高

- 算法简单

- 关键问题

- 有所有的攻击特征,建立完备的特征库

- 特征库要不断更新

- 无法检测新的入侵

- 优点:

- 异常检测技术

- 设定“正常”的行为模式(行为轮廓)

- 假设所有的入侵行为是异常的

- 基于系统和基于用户的异常

- 优点:

- 可检测未知能力

- 自适应、自学习能力

- 关键问题:

- “正常”行为特征的选择

- 统计算法、统计点的选择

- 优点:

- 误用检测技术

误用基于:“特征”,异常基于“行为”

- 入侵检测的局限性

- 对用户知识要求高,配置、操作和管理使用较为复杂

- 技术迭代迅速,导致对处理性能要求水涨船高,现有技术难以满足实际需要跟随发展。

- 高虚警率,用户处理的负担重

- 由于警告信息记录的不完整,许多警告信息可能无法与入侵行为关联,难以得到有用的结果。

- 在应对对自身的攻击时,对其他数据的检测也可能会被抑制或受到影响。

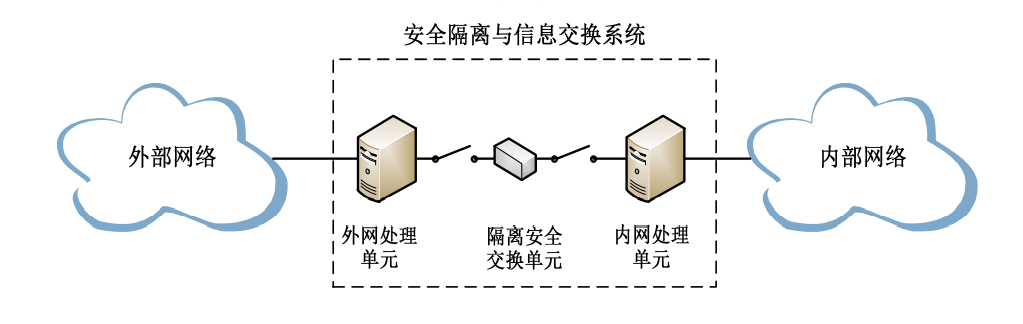

- 安全隔离与信息交换系统(网闸)

- 扩展:网闸的目的是过滤有效信息而非过滤病毒

- 组成

- 外部处理单元、内部处理单元、仲裁处理单元

- 特点

- 断开内外网之间的会话(物理隔离、协议隔离)

- 同时集合了其他安全防护技术

外网->加密->传输&检查->解密->内网

- 网闸与防火墙的区别

- 内外双处理单元(双系统模式)彻底将内网保护

- 采用专用硬件控制技术保证内外网之间没有实时连接

- 安全隔离与信息交换系统之间,采用自身定义的私有通讯协议,避免了通用协议存在的漏洞。

网闸的适用场景

VPN原理与实现技术

- VPN即虚拟专用网络(virtual private network,VPN)

- 利用隧道技术,在公共网络中建立一个虚拟的、专用的安全网络通道。

- VPN实现技术

- 隧道技术

- 二层隧道:PPTP、L2F、L2TP

- 网络层:IPSEC

- 传输层:SSL

- 密码技术

- 隧道技术

- VPN即虚拟专用网络(virtual private network,VPN)

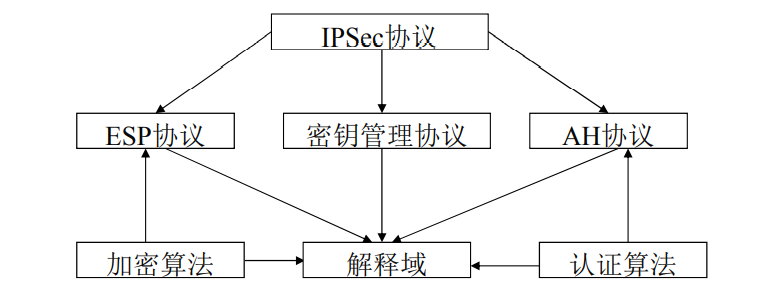

- IPsec协议

- IPsec协议实际上是一个协议族

- 安全

- 加密数据、加密公网传输的信息

- 完整性和可鉴别性

- 算法:对称、非对称、摘要、HMAC

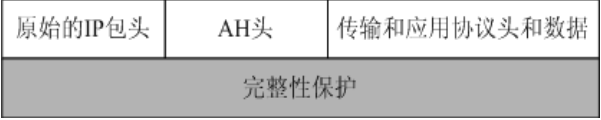

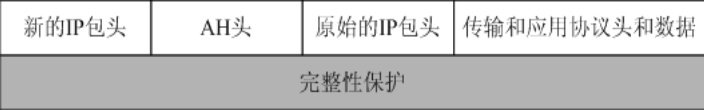

- IPsec协议-AH认证头部

- AH(authentication Header)主要提供数据来源认证、数据完整性验证和防报文回放攻击功能。

- 包含两种模式

- 传输模式

2. 隧道模式

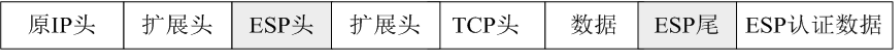

- ESP封装安全载荷(encapsulating security payload)

- 拥有AH协议所有功能,还提供对IP报文的加密功能(所以现行大都用ESP模式)

- 包括两种模式

- 传输模式

2. 隧道模式

- SSL协议(secure socket layer),安全套接层协议,由Netscape公司提出

- TLS,是IETF的TLS工作组,在SSL3.0基础之上提出的安全通信标准

- 使用公钥体制和X.509数字证书技术保护信息传输的机密性和完整性,使用与点对点之间的传输,常用于web server方式。

- 位于TCP层之上、应用层之下,为上层应用在网络间建立一条安全通道。

- 提供:服务器认证、客户认证(可选)、链路上的数据完整性和数据保密性等保护功能。