- 基于实体所知的鉴别

- 理解基于实体所知的鉴别方式及特点

- 了解口令破解、嗅探、重放攻击等针对实体所知鉴别方式的攻击方式

- 掌握对抗口令破解的防御措施

- 理解对抗嗅探攻击、重放攻击的防御措施

一、基于实体所知的鉴别

- 概念:使用可以记忆的秘密信息作为鉴别依据的方式,是“实体所知”的鉴别

- “实体所知”——使用最广泛的身份鉴别方法

- 实现简单、成本低

- 提供弱鉴别

- 面临的威胁

- 暴力破解

- 木马窃取

- 线路窃听

- 重放攻击

- ……

二、常见针对“实体所知”的攻击和防御措施

- 口令破解攻击及防御措施

- 常见攻击方式

- 弱口令(采用生日、姓名等易记忆的口令)

- 穷举攻击

- 防御措施:

- 使用符合安全策略的密码

- 系统、应用安全策略(账号锁定策略)

- 随机验证码(极大的增加穷举破解的时间)

- 变形

- 干扰

- 滑块

- ……等形式

- 常见攻击方式

- 木马窃取密码安全防护

- 攻击方式:植入木马记录键盘输入数据、屏幕输入数据等

- 防御措施

- 使用密码输入控件

- 安全的输入框,避免从输入框中还原密码

- 软键盘,对抗击键记录

- 随机排列字符,对抗屏幕截图重现

- 使用密码输入控件

- 口令嗅探攻击及防御措施

- 背景:早期网络协议在网络上以明文(telnet、ftp、pop3)或简单的编码(HTTP中的BSAE64)形式传输口令

- 攻击方式:攻击者在各个协议的会话路径中的任何节点部署嗅探器,就可以获得用户的口令

- 防御措施:使用密码技术对传输数据进行保护

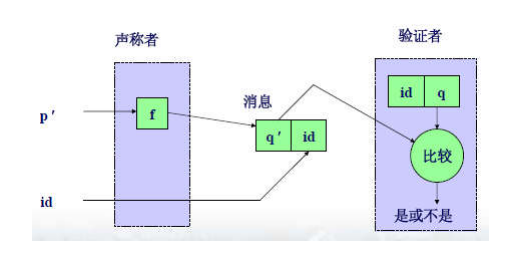

- 单向函数加密

2. 在口令中使用随机数(在上图中,攻击者通过嗅探和穷举很容易构造一张q与p对应的表,表中的p尽可能包含所期望的值)

- 重放攻击及防御措施

- 攻击方式与原理:重放攻击又称重播攻击、回放攻击,是指攻击者发送一个目的主机已接收过的包,特别是在认证的过程中,攻击者发送用于认证用户身份所接收的包,来达到欺骗系统的目的。

- 破坏身份认证过程的安全性。

- 一次性口令:每次鉴别中所使用的密码不同

- 有效应对密码嗅探及重放攻击

- 基于随机数种子+时间的动态口令的机制

- 基于应答/挑战的机制

- 防御实现机制

- 两端共同拥有一串随机口令,在该串的某一位置保持同步

- 两端共同使用一个随机序列生成器,在该序列生产器的初态保持同步

- 使用时间戳,两端维持同步的时钟

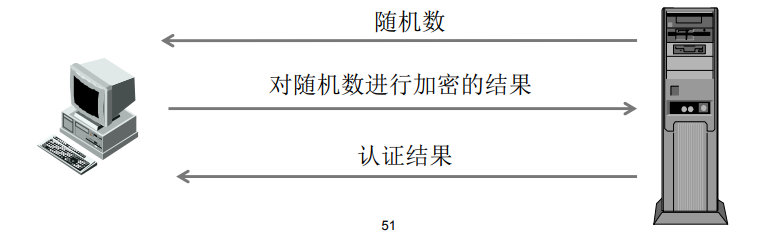

- 挑战机制

- 客户端:请求登录

- 服务器:给出随机数作为挑战请求

- 将登录信息(用户名、密码)与随机数合并,使用单向函数(如MD5)生产字符串,作为应答返回服务器

- 服务认证后返还结果

- 防御实现机制

- 攻击方式与原理:重放攻击又称重播攻击、回放攻击,是指攻击者发送一个目的主机已接收过的包,特别是在认证的过程中,攻击者发送用于认证用户身份所接收的包,来达到欺骗系统的目的。