本章知识点:

- 基于角色的访问控制模型

- 了解基于角色的访问控制模型基本概念及特点;

- 了解RBAC模型的构成及访问控制规则

- 基于规则的访问控制模型

- 了解基于规则的访问控制模型基本概念及特点

- 特权管理基础措施

- 理解PMI的主要功能、体系架构及应用

一、基于角色的访问控制(Role-Based Access Control)

- 基于角色的访问控制(RBAC)模型的基本概念

- 由NIST提出

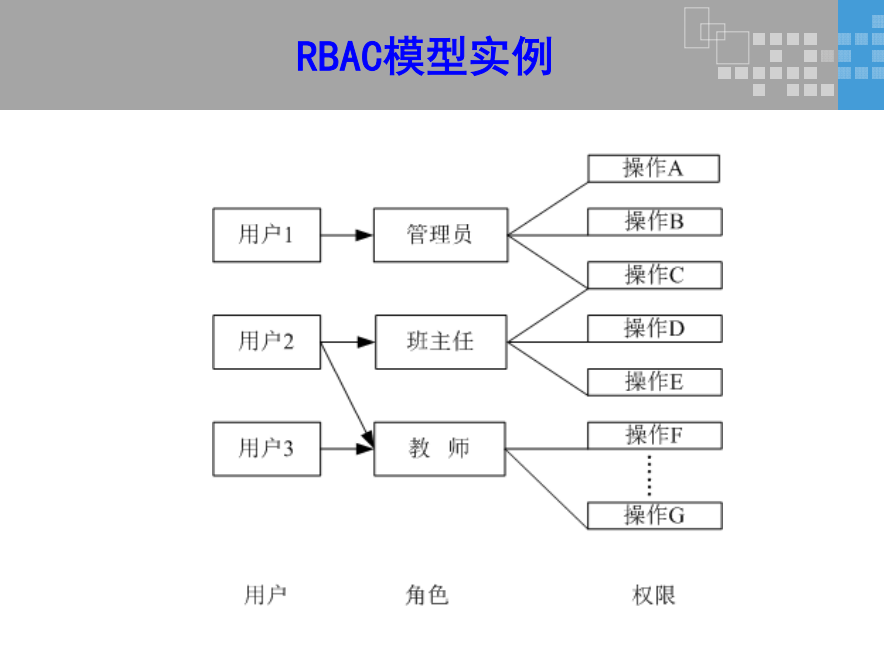

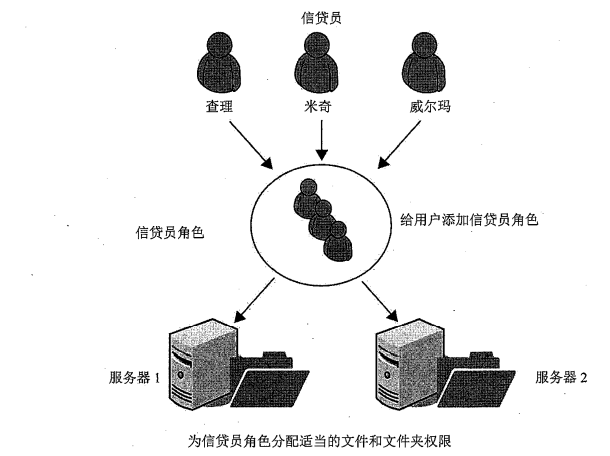

- 系统内置多个角色,将权限与角色进行关联

- 用户必须成为某个角色才能获得权限

- 基于角色访问控制模型访问控制策略

- 根据用户所担任的角色来决定用户在系统中的访问权限

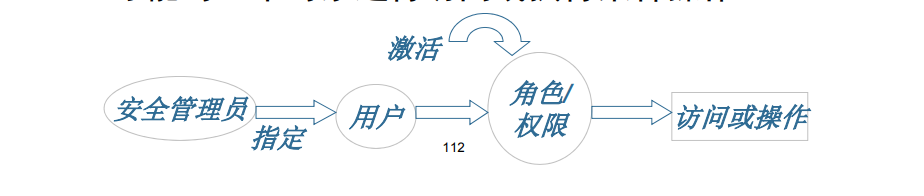

- 用户必须成为某个角色,且还必须激活这一角色,才能对一个对象**进行访问或执行某种操作**。

FAQ: 主体通过其角色成员资格获得资源。角色基于 工作或任务,管理员为角色分配权限。 RBAC 模型对于实施最小特权原则很有用, 因为可通过从角色中删除账户来轻松撤消权限。

- 基于规则的访问控制模型策略

- 在RBCA模型的基础上加入规则实现了企业安全策略的灵活动态调整

- 基于规则的访问控制模型使用一组规则、限制或过滤器来确定系统上可以和不可以发生的操作。

FAQ: 它包括授予主体对客体的访问权限,或授予主体执行操作的权限。基于规则的访问控制 模型的一个显著特征是它们具有适用于所有主体的全局规则 - 角色的访问控制和基于规则的访问控制在其他一些文档中都缩写 RBAC。但 CISSP 内容大纲将它们列为基于角色的访问控制(RBAC)和基于规则 的访问控制。如果你在考试中看到 RBAC, 则很可能指基于角色的访问控制。

- 基于规则的访问控制模型使用一组规则、限制或过滤器来确定系统上可以和不可以发生的操作。

- 模型类型

- 功能级访问控制模型

- 数据集访问控制模型

- 在RBCA模型的基础上加入规则实现了企业安全策略的灵活动态调整

扩展:基于属性的访问控制模型策略-ABAC

- 基于属性的访问控制模型策略-ABAC是基于规则的访问控制的高级实现

- 属性可以是:用户、网络、网络上的设备的任何特征。

FAQ:

——例如,用户属性可以包括组成员身份、他们工作的部门以及他们使用的设备,如台式电脑或移动设备。网络可以是本地内部网 络、无线网络、内联网或广域网(WAN) 。设备可包括防火墙、代理服务器、 Web 服务器、数据 库服务器等。 例如, CloudGenix 创建了一个软件定义广域网(SD-WAN)解决方案,实施允许或阻止流量 的策略。管理员使用简单语言语句创建 ABAC 策略,

——例如“允许管理员使用平板电脑或智能 手机访问 WAN”。这允许管理员角色的用户使用平板电脑设备或智能手机访问 WAN。请注意 这是如何改进基千规则的访问控制模型的。基于规则的访问控制适用千所有用户,但 ABAC 更加具体二、RBAC模型的构成

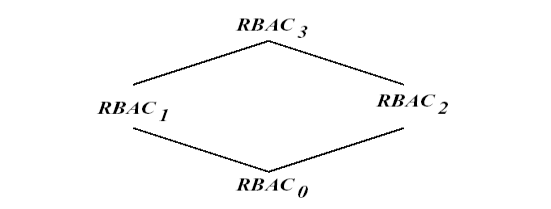

RBAC四种类型

- RBAC0,基本模型,规定了所有RBAC的基本内容,

四种要素:用户(U)、角色(R)、会话(S)、权限(P) - RBAC1:包含RBAC0,加入安全等级及角色继承关系

- RBAC2:包含RBAC0,加入约束条件,例如财务和会计不能为同一人

- RBAC3:结合了RBAC1、RBAC2

- RBAC0,基本模型,规定了所有RBAC的基本内容,

- 四种要素:

- 用户(User):访问计算机资源的主体,用户集合为U

- 用户分配(User Assignment)

- 将用户与角色关联

- 用户U与角色R关联后,将拥有R的权限

- 用户分配(User Assignment)

- 角色(Role):一种岗位,代表一种资格、权利、责任

- 激活角色(Active Role)

- 角色只有激活才能起作用,否则不起作用

- 通过会话激活角色

- 激活角色(Active Role)

- 权限(Permission):对客体的操作权力,权限集合为P

- 权限分配

- 将角色与权限关联

- 权限P与角色R关联后,角色R将拥有权限P

- 权限分配

- 会话(Session)

- 用户要访问系统资源时,必须先建立一个会话

- 一次会话仅对应一个用户,一次会话可激活几个角色

- 用户(User):访问计算机资源的主体,用户集合为U

三、RBCA模型特点

- 便于授权管理(角色的变动远远低于个体的变动)

- 便于处理工作分级,如文件等资源分级管理

- 利用安全约束,容易实现各种安全策略,如最小特权、职责分离等

- 便于任务分担,不同角色完成不同的任务