本章需掌握知识点:

- 了解古典密码、近代密码、现代密码等各密码学发展阶段的特点

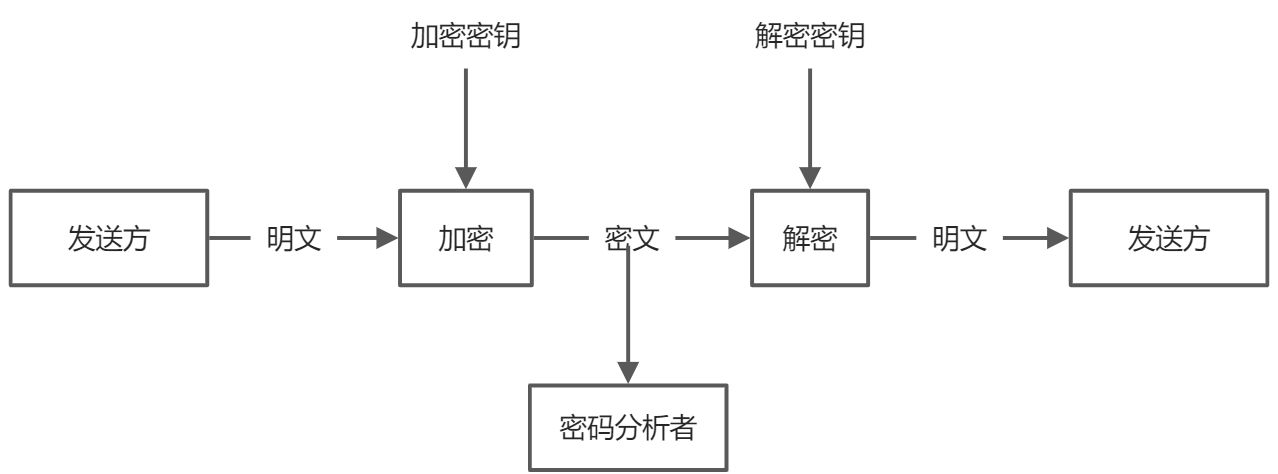

- 了解基本保密通信模型

- 理解密码系统安全性相关概念(科克霍夫准则、密码系统安全性评估)

- 了解密码算法分类的概念

密码的概念:是指采用特定变换的方法,对信息等进行加密保护、安全认证的激素、产品和服务。——(中国人民共和国密码法)

特定变换的方法——即密码加密的算法

安全认证的技术——算法

产品——如VPN

服务——PKI公钥

密码是保障网络安全的核心技术和基础支持

如上图:

加密算法(对称、非对称)支撑机密性

数字签名算法(非对称)和hash算法结合,支撑可认证性、不可抵赖性

hash算法支撑完整性

一、密码学的发展阶段和各个阶段的特点

密码学的发展阶段(三阶段)

安全性在于保持算法本身的保密性

- 不适合大规模生产

- 不适合较大的或者人员变动较大的组织

- 用户无法了解算法的安全性

- 主要分类

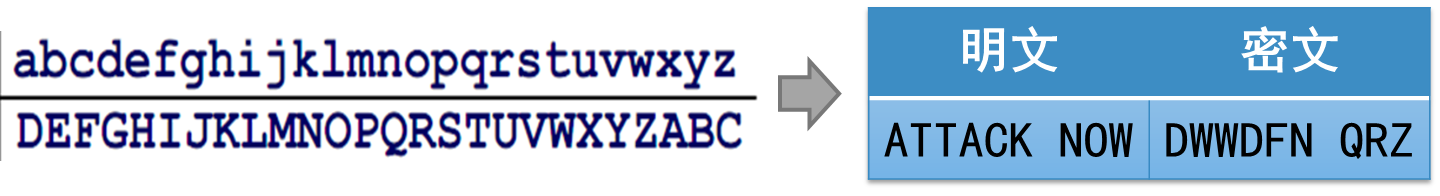

- 替代密码:就是明文中的每一个字符被替换成密文中的另一个字符。接收者对密文做反向替换就可以恢复出明文。

- 置换密码:明文的字母保持相同,但顺序被打乱了

- 替代密码与置换密码的组合

- 示例一:凯撒密码就是典型的替代密码

示例二:ENIGMA(古典密码学发展的巅峰)

1949年,Shannon(香农)发表论文《保密系统的通信理论》“The Communication Theory Of Secret Systems”,将信息论引入了密码,从而把已有数千年历史的密码学推向了科学的轨道,奠定了密码学的理论基础。

1949年,Shannon的论文使得密码学从此开始成为一门科学。四、现代密码学

解决了密钥分发、管理问题,并提供更多服务

基本概念

- 内容表现为明文、密文(明文内容保密,密文内容可以公开)

- 保密方式:算法(加密的方法)、加密(加密的过程)、解密(解密的过程)、加密密钥、解密密钥

- ……

- 保密通信模型示例如下(请务必能默写此图)

六、密码系统的安全性

- 影响密码系统安全性的基本因素

- 密码算法复杂度、密钥机密性、密钥长度

FAQ:目前主流密钥算法为RSA2048算法,RSA1024算法目前不安全

- 科克霍夫(Kerckhoff)原则:密码体制应该对外公开,仅需对密钥进行保密;如果一个密码系统需要保密的越多,可能的弱点也越多

- 评估密码系统安全性

- 无条件安全:该评价防范考虑假定攻击者拥有无限的计算资源,但仍然无法破译该密码系统

- 计算安全性:如果使用目前最好的方法攻破它所需要的计算资源远远超过攻击者拥有的计算资源,则可以认为这个密码系统是安全的。

- 可证明安全性:将密码系统的安全性归结为某个经过深入研究的数学困难问题。

FAQ:RSA算法——基于大质数的数学难题

ECC算法——基于椭圆曲线

- 密码系统实际安全需要满足的准则:

- 破译该密码系统的实际计算量无法实现

- 破译该密码系统所需计算时间超过信息的生命周期

- 破译该密码系统的费用超过被加密信息本身的价值

七、密码学技术在信息安全中的应用

| 信息安全要素 | 所应付的典型威胁 | 可用的密码技术 | | —- | —- | —- | | 机密性 |

- 窃听

- 非法窃取资料

- 敏感信息泄露

|

- 对称加密和非对称加密

- 数字信封

| | 完整性 |

- 篡改

- 重放攻击

- 破坏

|

- 哈希函数和消息认证码

- 数据加密

- 数字签名

| | 可鉴别性 |

- 冒名

|

- 口令和共享秘密

- 数字证书和数字签名

| | 不可否认性 |

- 否认已收到资料

- 否认已送资料

|

- 数字签名

- 证据存储

| | 授权与访问控制 |

- 非法存取资料

- 越权访问

|

- 属性证书

- 访问控制

|