概念

反射型 XSS 的利用一般是攻击者通过特定手法(如电子邮件),诱使用户去访问一个包含恶意代码的 URL,当受害者点击这些专门设计的链接的时候,恶意代码会直接在受害者主机上的浏览器执行。此类 XSS 通常出现在网站的搜索栏、用户登录口等地方,常用来窃取客户端 Cookies 或进行钓鱼欺骗。

举个例子

<?phpif( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) {echo '<pre>Hello ' . $_GET[ 'name' ] . '</pre>';}?>

实际操练

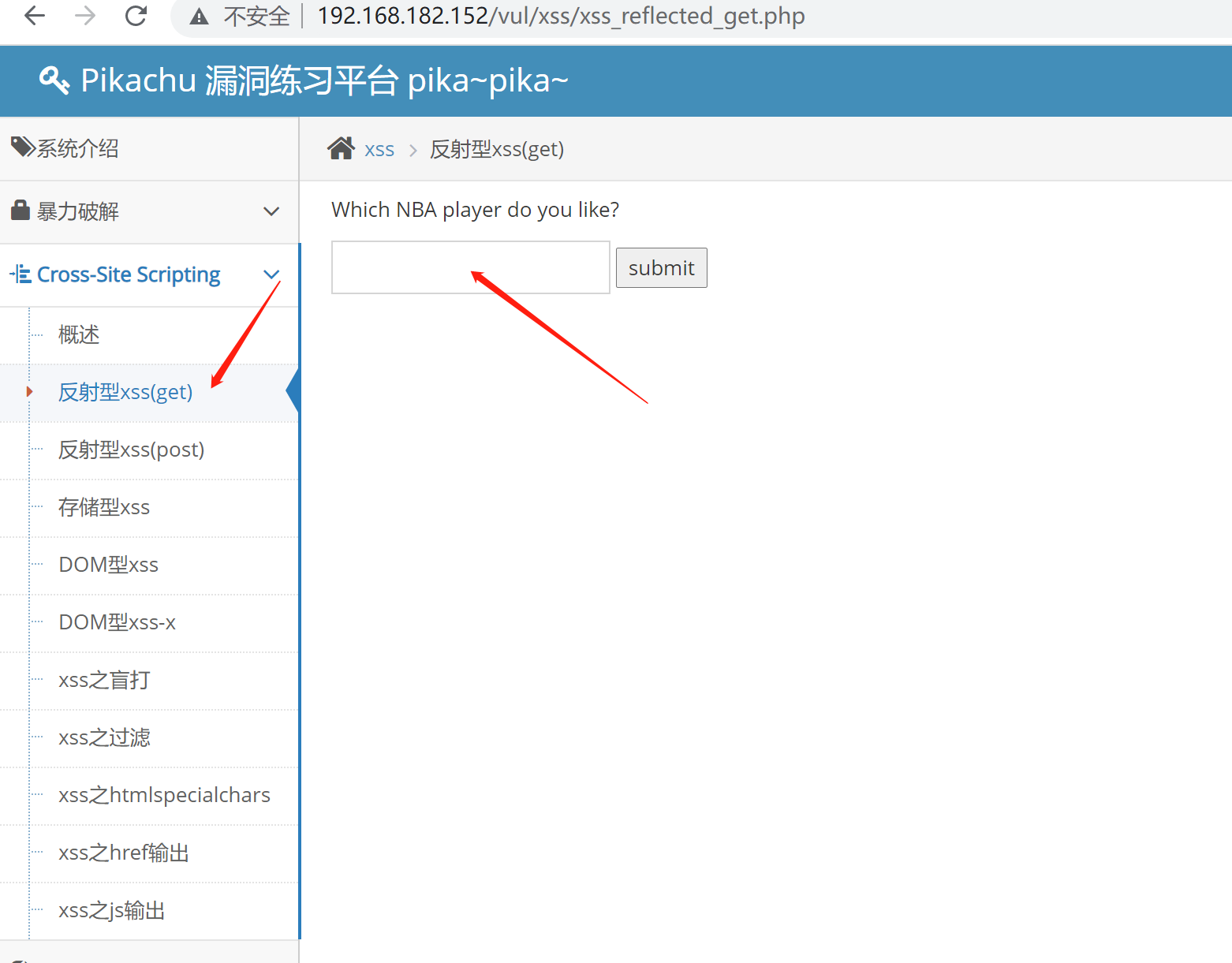

看到了效果和概念以后,我们打开pikachu来做第一个练习。

开脑洞

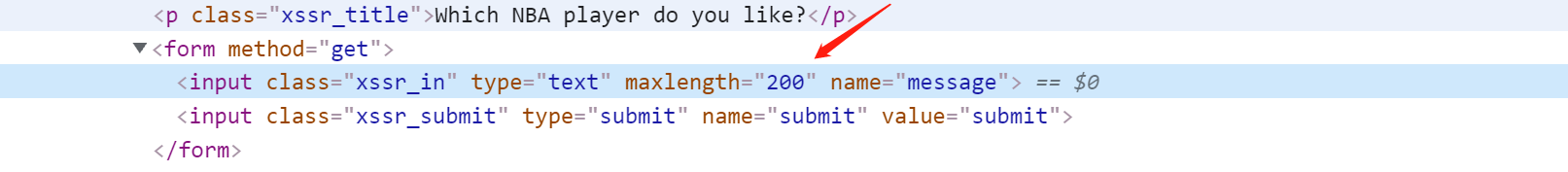

这里如果存在xss的漏洞,我们提交的数据,就会被原封不动的输出到浏览器里面来。我们随便输入几个字符,然后去F12里看看效果。记住:一定从代码级别(包级别)去看,才能得到比较好的应证。

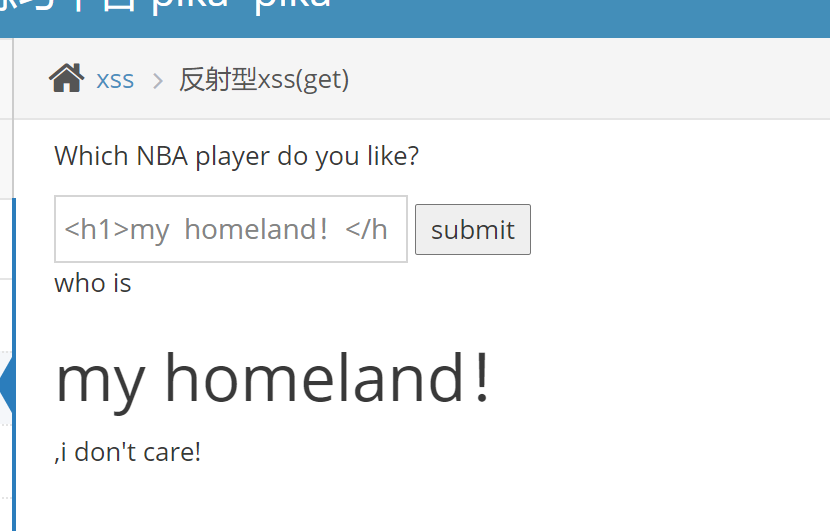

假如我们输入一点html代码进去会如何?加入我们输入一点javascript进去会如何?

细心的同学已经看到了,对方在输入的地方竟然还用html代码限制输入的长度。先改大点,方便我们自由发挥。

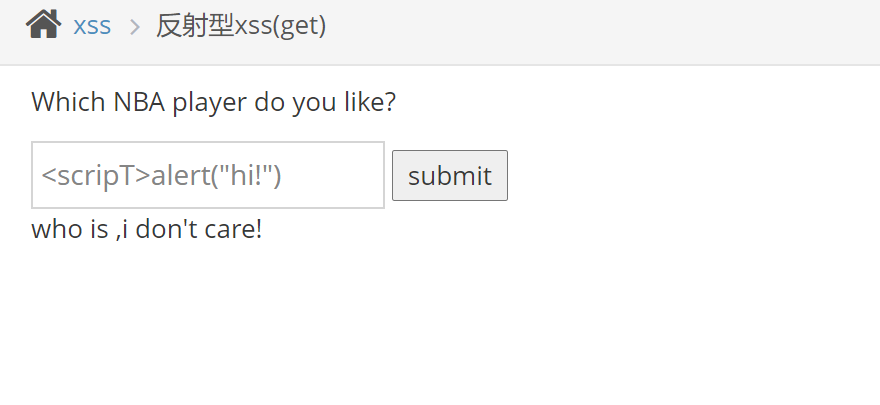

当然了,JavaScript也试试。

可以试试:

GET-XSS总结

这是最简单的一种XSS,给一串恶意代码,可能会偷走你的cookies,并拿到你的会话session。