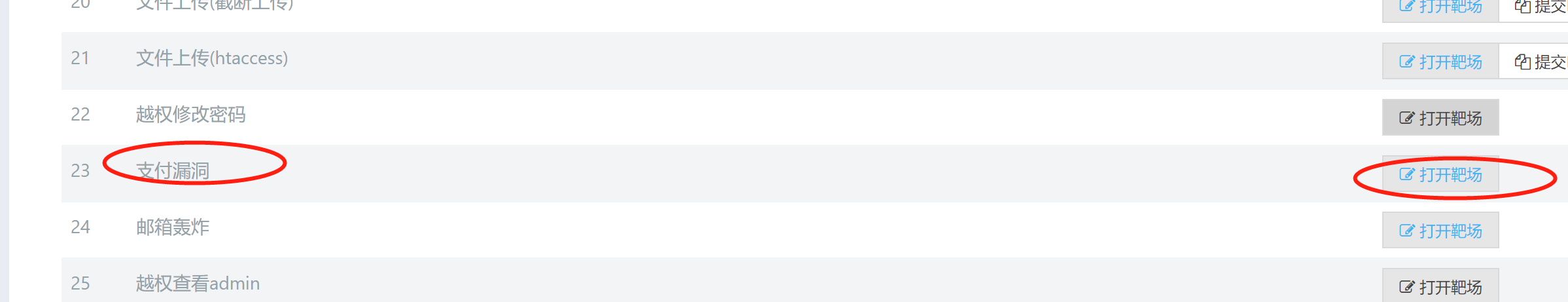

靶场选择webug,打开支付漏洞的部分。

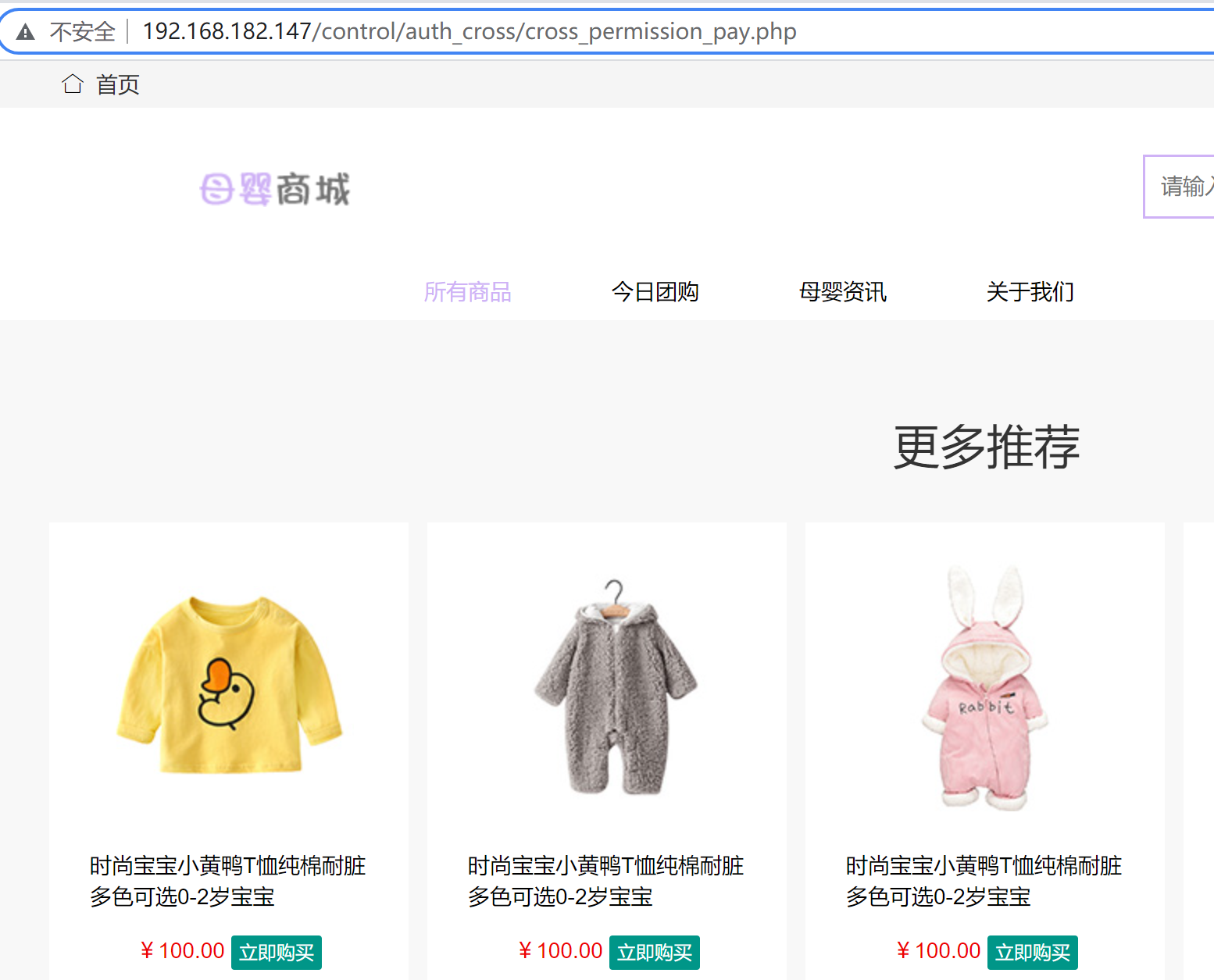

进去以后, 我们可看到一个商品列表页面。

来吧,给你的小宝贝买一件T恤吧。黄色那边比较夺目。

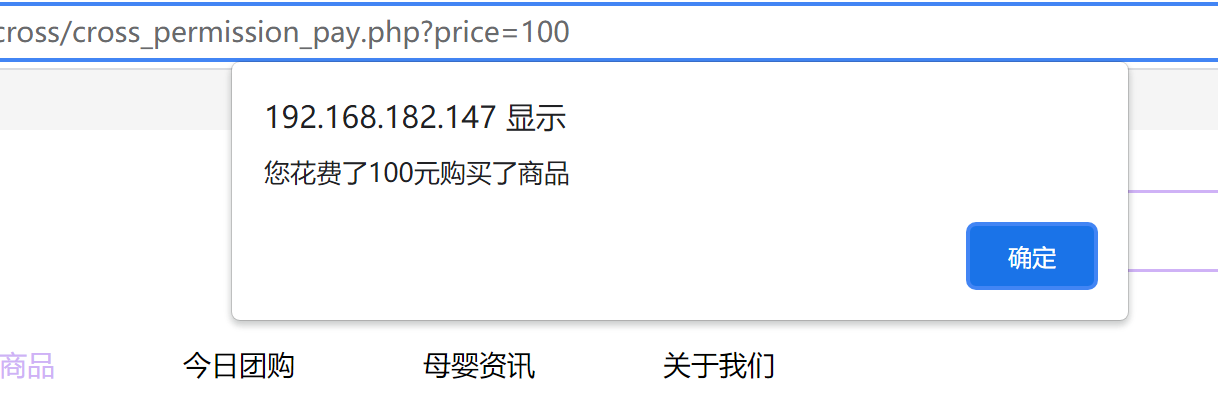

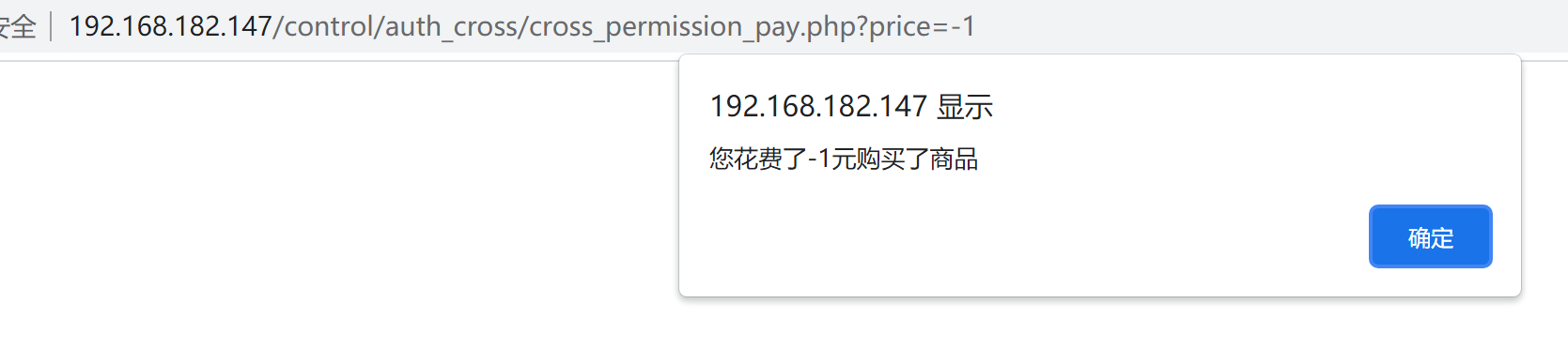

http://192.168.182.147/control/auth_cross/cross_permission_pay.php?price=100

花费了100元买入了商品。直接去支付即可。

同样的观察手法,100的数字赤裸裸的对应了100元的价格。对其进行修改。看效果。

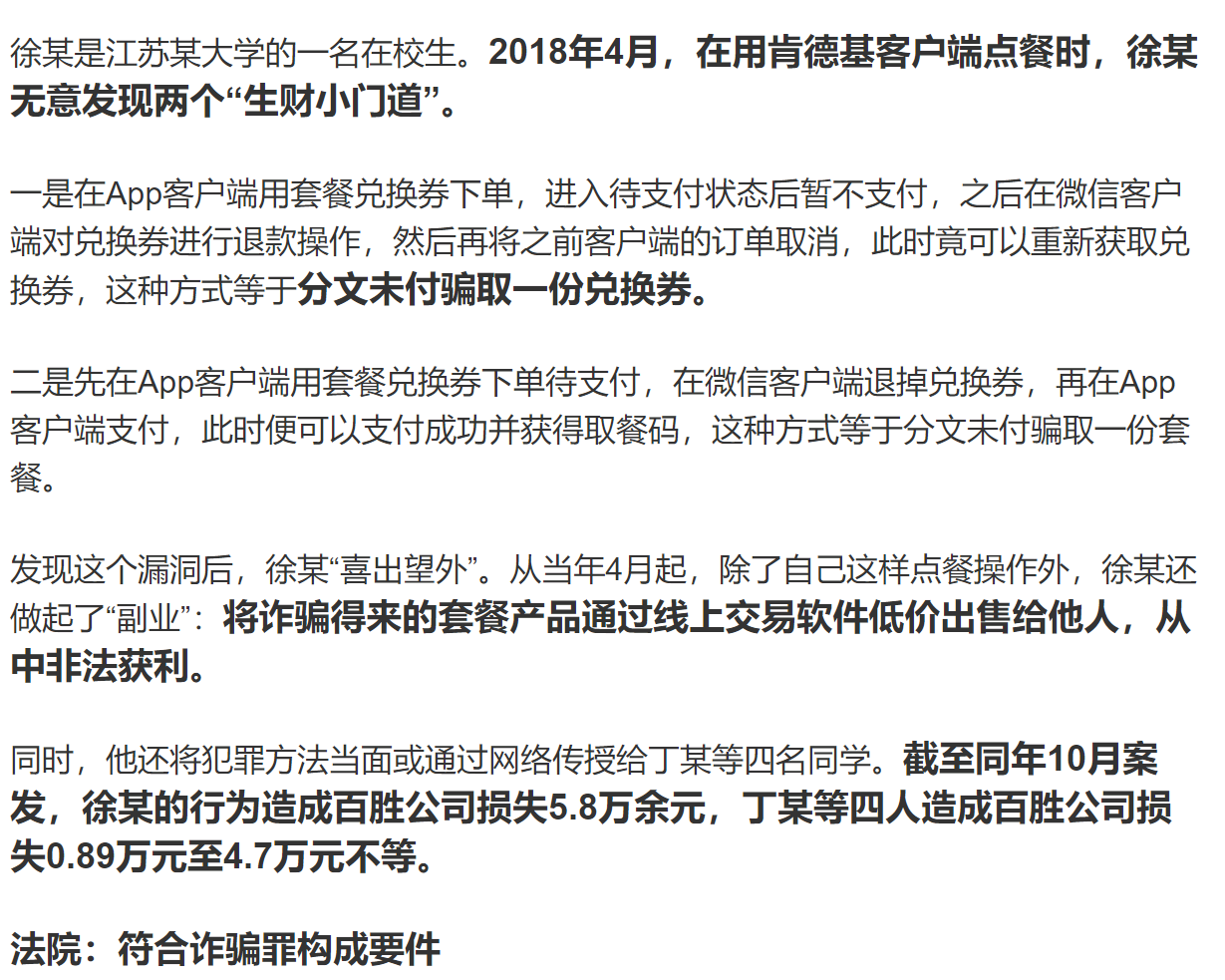

很多中小型的购物网站都存在【订单金额任意修改】漏洞。在提交订单的时候抓取数据包或者直接修改前端代码,然后对订单的金额任意修改。最早的肯德基免费吃的漏洞案件。

点评: 认识漏洞的本身,有助于我们发现漏洞,但不能去以身试法,去撸羊毛。