免责声明

本报告中的观点、意见和/或调查结果是Mitre公司的,不应被解释为政府的官方立场、政策或决定,除非由其他文件指定,仿真内容只能在适当的、事先的和明确的授权下执行,以便评估安全态势和/或研究。

研究目的

为了从实战中推进威胁检测的发展,我们进行了模拟APT29(The Dukes/Cozy Bear/YTTRIUM)进行攻击的实验。本文件由通过我们公开呼吁共享网络威胁情报的公开报告和贡献支持。

本次实验包括了对APT29组织间谍情报技术的描述,以及为了正常开展攻击而模拟开发的资源链接。为了让大家对此有更为直观的了解和体会,我们将基于ATT&CK进行实验。(https://attack.mitre.org))

本次实验基于已经公开的APT29的TTPs进行,可用于验证系统是否安全,是否易受攻击。此外,本实验还适用于安全研究人员、安全分析人员以及跟APT29做对抗的防守方。

致谢

我们要正式对为本次实验提供支持的朋友们致谢。包括MITRE ATT&CK评估小组、提供公共情报和资源的组织和人员以及参与社区网络威胁情报贡献的公司:

卡巴斯基

微软

SentinelOne

APT29概述

APT29是俄罗斯政府的威胁组织,最早的攻击可追溯到2008年。其主要针对西方政府和相关机构,包括政府部门和机构、政治智库和政府分包商,其攻击的目标还包括了独立国家联合体的政府。

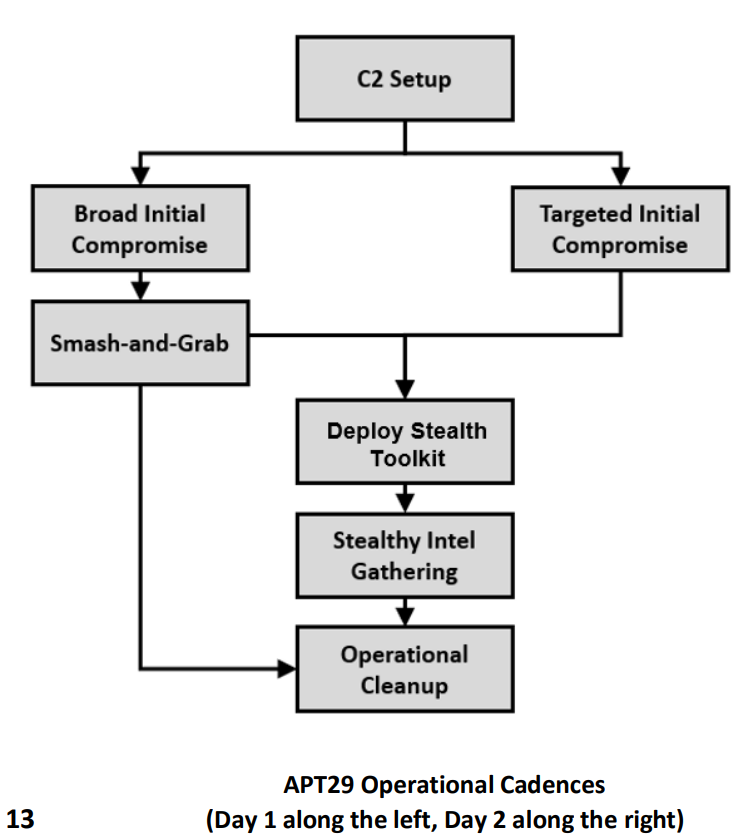

从技术层面来讲,APT29通常会使用定制的恶意软件和类似于MiniDuke、CosmicDuke、OnionDuke这类的武器库进行较高水平的攻击。此外,成功攻击之后,根据受害者的机器价值和感染方法,APT29将会决定是进行肆无忌惮的攻击还是小心翼翼的攻击。

模拟计划结构

本次模拟实验来自于用于执行第二轮ATT&CK评估的方法(https://attackevals.mitre.org/),目的是使用基于我们的ATT&CK框架的开放方法来评估网络安全产品

众所周知,APT29会通过TOR洋葱路由的出口节点和Torrents进行大规模、同步、有针对性的网络钓鱼攻击以获取目标的初始访问。在此过程中,APT29进行了快速的信息收集和过滤,如果目标系统看起来有价值,那么他们将会使用更高级的工具和更隐蔽的战术进程持久、长期的情报收集活动。

在规模更小、目标更明确的针对性攻击中,APT29会使用一种经过修改的特殊工具包,以尝试绕过杀软检测。该攻击方式一般分为第一天和第二天两个阶段。如图所示:

有关执行ATT&CK评估第二轮的方法的更多信息,请访问https://attackevals.mitre.org/adversary-emulation.html