0x00 写在最前面

首先,文章并不是我原创,只是最近在了解勒索病毒相关的资料,所以查找了很多资料稍微总结了一下,大概是对目前常见的勒索病毒家族进行一个大概介绍,以及常见勒索的后缀名、变种后缀名的总结,希望像我一样刚开始接触勒索或是中了勒索的人能够快速通过后缀或是勒索提示定位到具体的勒索家族,参考资料主要是正正大佬的公众号,知识星球(安全分析与研究)、博客(https://www.malwareanalysis.cn/)、深信服千里目安全实验室freebuf的文章、熊猫正正freebuf的文章、腾讯安全、奇安信威胁情报中心。

介绍的勒索病毒的家族主要来源于深信服在freebuf发表的2019上半年勒索病毒家族概览

1. GlobeImposter

该家族的分析主要来源为正正大佬freebuf的文章:https://www.freebuf.com/articles/terminal/210641.html

首次出现应该在17年5月份

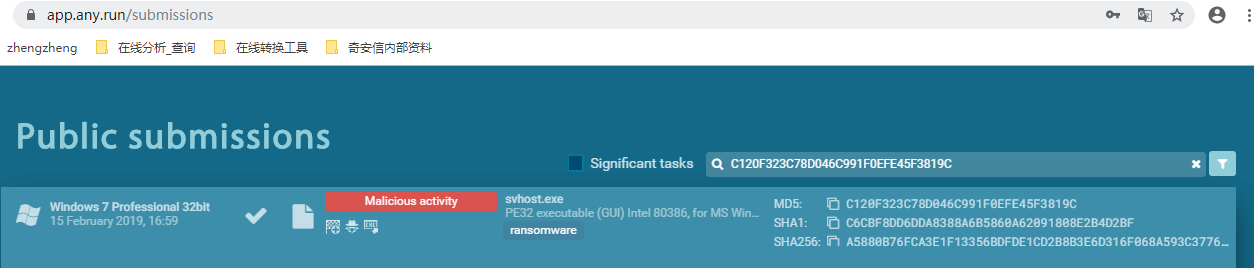

MD5:C120F323C78D046C991F0EFE45F3819C

可在app.any.run下载样本

首次出现时间:2017年5月

两次大爆发时间:2017年11月以及2018年3月

主要传播方式

目前来看主要是垃圾邮件和RDP爆破植入

木马本身的传播方式如下:

1 利用mimikatz.exe扫描本机的所有账户机器密码,将结果保存到result.txt里面,如果被攻破的机器为域管理员机器,那么整个域中的机器都将沦陷。

2 利用局域网扫描工具nasp.exe扫描开放了3389端口的机器,然后远程登录桌面爆破工具NLBrute.exe会根据扫描结果依次爆破局域网的机器。

技术特点

通过AES算法解密勒索软件中相关字符串和内置公钥信息

通过AES算法解密后续的字符串信息比如加密文件后的后缀名以及生成的HOW_TO_BACK_FILES.txt文件名。

在用户的C:\Users\Public\文件夹下生成用户ID文件,该文件名为内置的公钥的SHA256hash值,文件中保存了用户的ID信息。

GlobeImposter在初始化的时候,会检查系统是否存在%Appdata%环境变量,如果存在则拷贝当前运行的病毒文件到appdata目录下并设置开机自启动

GlobeImposter1.0 在加密前会遍历并结束相关的进程

GlobeImposter2.0 会直接进行加密文件操作

GlobeImposter2.0+ 在系统%temp%目录生成.bat文件并执行以删除远程桌面登录的信息,然后删除bat自身,最后删除勒索软件自身

历史版本

GlobeImposter1.0

2017年11月前的GlobeImposter称为GlobeImposter1.0

1.0的加密后缀常为”.CHAK”

GlobeImposter2.0

在2018年3月份出现

2.0的加密后缀通常为”.TRUE” 和 “.doc”

2.0开始使用RSA2048加密算法,加密后文件后缀后缀包括TRUE、FREEMAN、CHAK、TECHNO、DOC、ALC0、ALC02、ALC03、RESERVE、GRANNY、BUNNY+、BIG、ARA、WALKER、XX、BONUM、DONALD、FOST、GLAD、GORO、MIXI、RECT、SKUNK、SCORP、TRUMP、PLIN等。

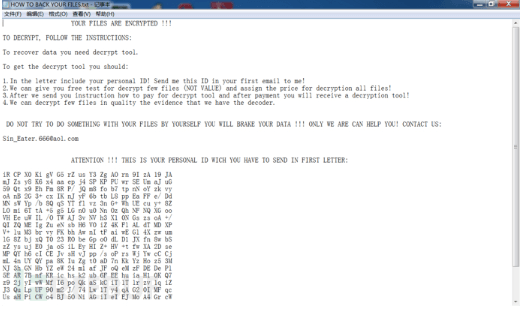

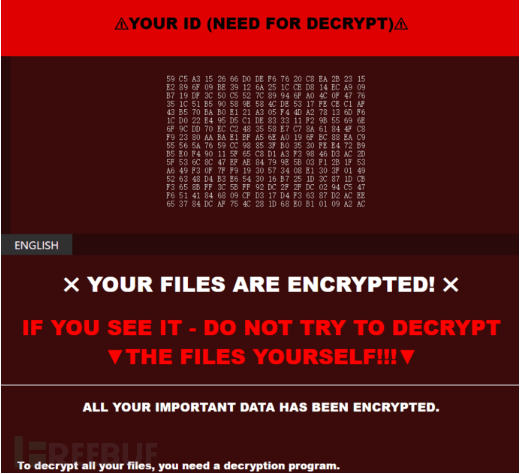

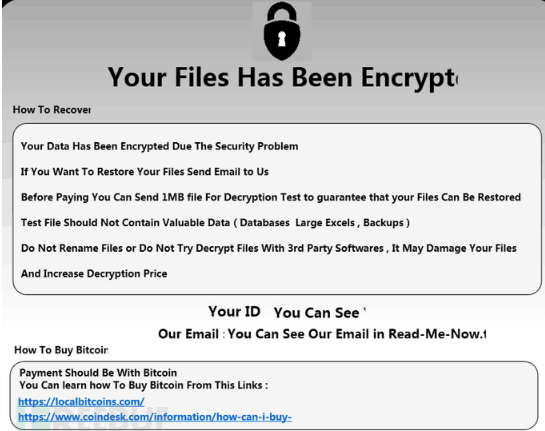

2.0勒索特征:

GlobeImposter3.0

出现时间大概为2018年9月份左右,也成为十二生肖病毒

后缀多为”.Tiger4444” “Ox4444”

但由于和之前的版本相比只进行了简单的改动,核心代码几乎没变,该版本又被称为2.0+

该版本的其他后缀名

.China4444 .Help4444 .Rat4444 .Ox4444 .Tiger4444 .Rabbit4444 .Dragon4444 .Horse4444

.Goat4444 .Monkey4444 .Rooster4444 .Dog4444 .Pig4444

GlobeImposter4.0

出现时间为2019上半年

后缀为 “.auchentoshan” 、”.fuck”、”.sanders”

深信服分析文章地址:https://mp.weixin.qq.com/s/fmeZZiRmkfYi-K1H0RAKTg

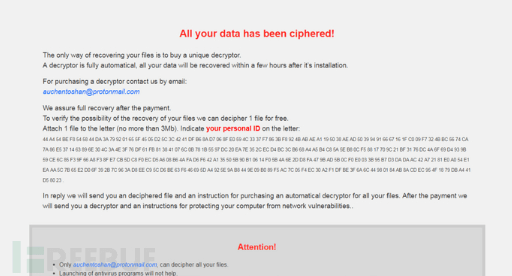

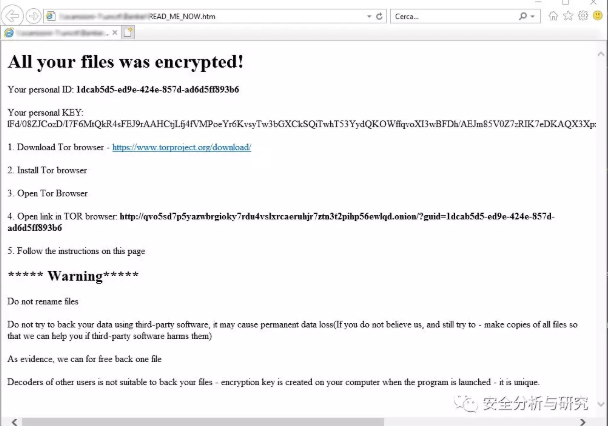

4.0 生成的勒索信息README_BACK_FILES.htm

GlobeImposter5.0

也称为十二生肖主神版它采用了古希腊宗教中最受崇拜的十位主神+666的加密后缀,加密后缀列表,如下所示:

Ares666、Zeus666、Aphrodite666、Apollon666、Poseidon666、Artemis666、Dionysus666、Hades666、Persephone666、Hephaestus666、Hestia666、Athena666

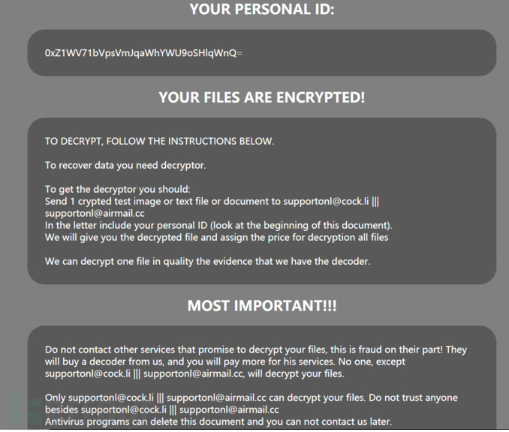

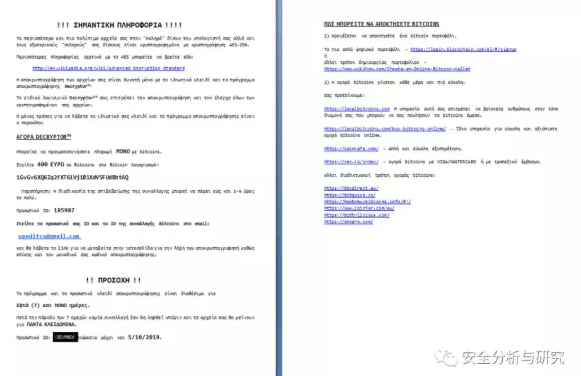

5.0勒索提示信息HOW TO BACK YOURFILES.txt:

变种信息:

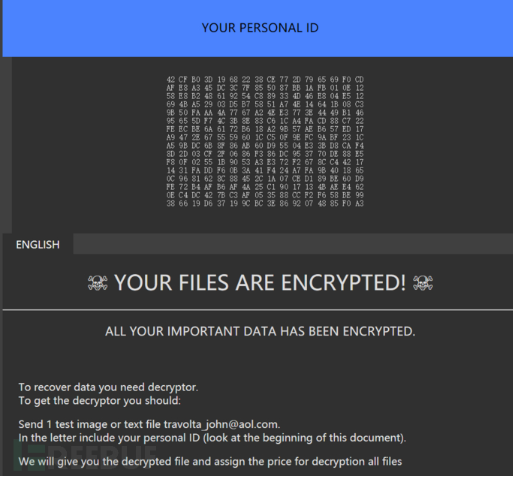

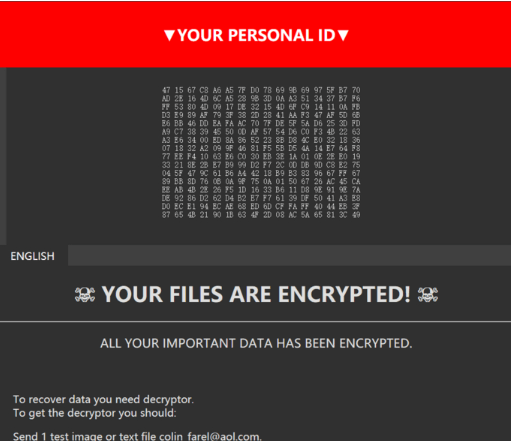

早期GlobeImposter2.0变种后缀列表:

{killbillkill@protonmail.com}VC、{travolta_john@aol.com}ROCK

{travolta_john@aol.com}GUN、{colin_farel@aol.com}XX

{saruman7@india.com}.BRT92、[i-absolutus@bigmir.net].rose、

[lightright@bigmir.net].ransom、[bensmit@tutanota.com]_com

{jeepdayz@aol.com}BIT、{mixifightfiles@aol.com}BIT

{baguvix77@yahoo.com}.AK47、{colin_farel@aol.com}BIT

{legosfilos@aol.com}BIT、{lxgiwyl@india.com}.AK47

{omnoomnoomf@aol.com}BIT

2.0变种勒索提示信息how_to_back_files.html:

19年5月出现2.0的新变种,加密后缀为:

{HulkHoganZTX@protonmail.com}ZT

Killserver@protonmail.com}KSR

{CALLMEGOAT@PROTONMAIL.COM}CMG

{Killback@protonmail.com}KBK

5月份2.0新变种勒索提示信息decrypt_files.html

19年3月出现4.0变种,后缀主要为:auchentoshan、makkonahi,勒索提示how_to_open_files.html

最新变种(19年10月),后缀名为:badday,提示信息how_to_back_files.html:

还有一款变种,后缀为Aphrodite865qq,勒索提示HOW TO BACK YOUR FILES.exe:

还有一些其他后缀:

Ares865qq、Zeus865qq、Aphrodite865qq、

Apollon865qq、Poseidon865qq、

Artemis865qq、Dionysus865qq、

Hades865qq、Persephone865qq、

Hephaestus865qq、Hestia865qq、

Athena865qq

2. GandCrab

也就是臭名昭著的大螃蟹,现在以及停止运营了

综合特点:高强度混淆,更换桌面背景,内存解密PE并执行以绕过静态扫描,母体病毒反沙箱

主要传播方式

恶意邮件投递

感染Web/FTP服务器目录

U盘/网络磁盘传播

压缩文件感染

奇安信详细分析:https://www.freebuf.com/articles/system/191020.html

第一代的sha256:643F8043C0B0F89CEDBFC3177AB7CFE99A8E2C7FE16691F3D54FB18BC14B8F45

历史版本

GandCrab1.0

首次发现时间:2018年2月份

勒索达世币,加密后缀为GDCB

技术特点:代码自解密,在内存中解密出勒索病毒的核心代码,然后替换到相应的内存空间执行。

GandCrab2.0

演变时间:2018年3月份

发行原因:2018年3月GandCrab病毒服务器被罗马尼亚一家安全公司和警方攻破,至此1.0版本加密文件可被解密,于是发行了2.0

技术特点:代码混淆,花指令,反调试技术,反射式注入技术,将解密出来的勒索病毒核心payload代码注入到相关进程中并执行勒索加密操作。

加密后缀:CRAB

GandCrab2.1

演变时间,2018年4月份

技术特点:采用RSA2014加密算法

后缀:GRAB

GandCrab3.0

传播方式:利用邮件附件,在一个doc文档中执行VBS脚本,然后下载执行GandCrab3.0并运行

加密后缀同 2.0

GandCrab4.0

发现时间:2018年7月

后缀:KRAB

技术特点:首次使用TOR支付站点方式,代码多层封装与混淆,多次解密

GandCrab4.3

发现时间:2018年8月份

感染方式:RDP爆破,垃圾邮件,下载捆绑,RigEK漏洞利用工具包

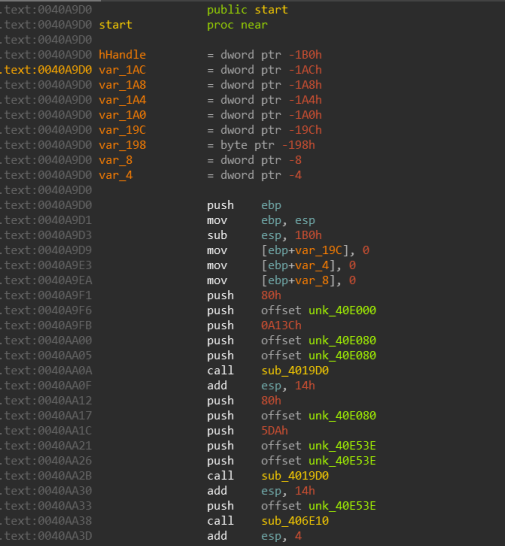

GandCrab5.0

更新时间:2018年9月份

技术特点:增加了传播方式,可以通过VBS脚本执行下载,使用powershell脚本,js脚本下载运行

从5.0开始,GandCrab 不再使用之前的加密后缀,而是开始使用随机加密后缀

小变种:GandCrab5.0.3

更新时间2018年10月

技术特点:使用js脚本对抗Avast杀软、windowsDefender、MESE微软杀毒服务、Ahnlab安博士杀软。

小变种:GandCrab5.0.4

更新时间:2018年10月底

小变种:GandCrab5.0.5

更新时间:2018年10月16日左右

一个有趣的更新原因:

更新功能:

将叙利亚地区加入了白名单

在这个版本的时候,安全公司Bitdefender与欧洲刑警组织和罗马警方合作开发了GandCrab勒索软件的解密工具,可以适用于目前已知的有所勒索软件。也就是可以解密从1.0到5.0.5

GandCrab5.1

更新时间:2019年1月份

技术特征:RSA+salsa20相结合的加密算法

可惜很快,Bitdefender再次更新了解密工具,也能直接解密5.1版本的病毒

GandCrab5.2-5.3

更新时间:2019年3月份,这也是GandCrab更新的最后两个版本,到19年6月份,GandCrab运营团队宣布赚够了养老钱,退出江湖。至此,传奇勒索家族GandCrab落幕。

深信服5.2分析报告:https://mp.weixin.qq.com/s/M93V2oWuwjdtOxI9-Vz6SQ

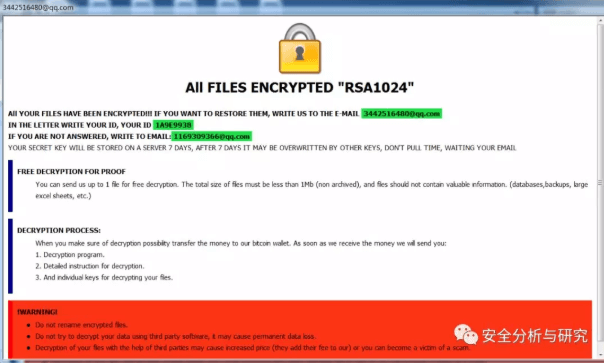

3. CrySiS

CrySiS出现的时间比较早,根据网上的报告来看:

2016年开始具有勒索活动

2017年5月份通过RDP爆破的方式植入服务器进行勒索,加密文件后缀为.java

2017年8月份发现变种,加密后文件后缀为.arena

2018年6月份新变种,加密后文件后缀为bip

2018年7月份增加感染文件种类,后缀为.arrow

主要传播方式

勒索特征

入口特征:(来自正正大佬的分析:https://www.malwareanalysis.cn/553/)

加密后缀:.java

加密特点:AES+RSA

勒索弹窗

变种信息

目前捕获到的变种后缀:VIVAL、CASH、Krab、oo7、bot、uta、wiki、pbd、one

样本大致行为

1 创建互斥体

2 拷贝自身到指定目录,指定目录如下

%windir%\System32

%appdata%

%sh(Startup)%

%sh(Common Startup)%

3 设置自启动

4 释放勒索配置文件Info.hta并设置为自启动,用于勒索弹窗

5 枚举电脑里面的服务并结束服务

6 枚举电脑里面的进程并结束,主要是结束掉数据库进程,防止加密数据库文件的时候因为数据库正在被使用而无法加密

7 删除电脑里面相应的卷,防止通过数据恢复的方式还原文件

8 遍历枚举局域网共享目录文件,对共享目录文件进行加密

9 进行文件加密

深信服样本详细分析地址:https://www.freebuf.com/articles/system/165801.html

https://mp.weixin.qq.com/s/aoR2eFtRi9K2rUNJQMX3Hg

4. CryptON

别名:X3M Nemesis Cry3

最早出现时间:2017年

加密后文件格式:原文件名.id随机数字[Icanhelp@cock.li].firex3m

加密技术:3DES+RC4,由于密钥存储在本地,所以该勒索可解密

传播方式:通常是RDP弱口令植入,攻击者一般会通过RDP爆破弱口令登录,之后使用进程结束工具结束安全工具,再使用密码抓取工具尝试抓取其他密码,攻击内网其他计算机。

样本大致行为

- 使用凯撒轮盘动态解密使用到的API

- 获取系统语言并与预定义的list进行对比,使病毒在指定的国家不运行

指定的语言为

- 排除指定的文件目录与部分后缀名,防止操作系统崩掉

- 删除卷影拷贝,防止通过数据恢复的方式恢复文件。

- 创建互斥体

- 创建50余个线程,遍历不同文件路径快速加密

- 获取本机信息并计算出一个id

- 使用Random生成4组随机数为后续的加密密钥做准备。

- 生成用户ID用作加密检查,防止二次加密

- 根据计算机计算出来的唯一id来填充被加密的文件后缀格式,方便作者管理

- 获取操作系统的版本和基础信息生成密钥写入到桌面的一个文件中,格式如下:

report||用户ID||用户ID + 密钥||主机名||操作系统||系统类型||系统语言||

- 加密文件

深信服详细分析:https://www.freebuf.com/articles/system/203496.html

瑞星详细分析:http://it.rising.com.cn/fanglesuo/19599.html

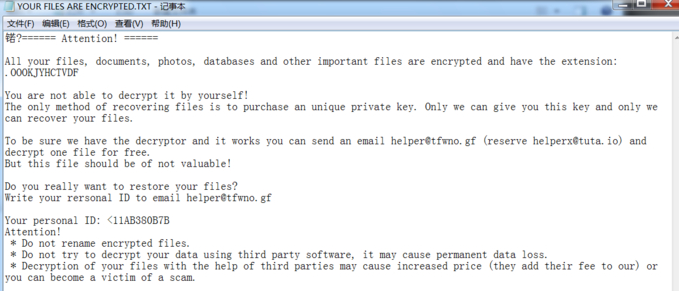

5. Attention

该类勒索比较新,应该是19年才火起来的。

攻击行业:制造业( 比如半导体)、医疗行业等目标。

攻击方式:RDP爆破,手动投放

加密手法:RSA+AES

勒索特征

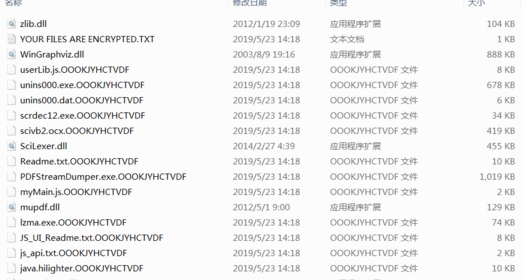

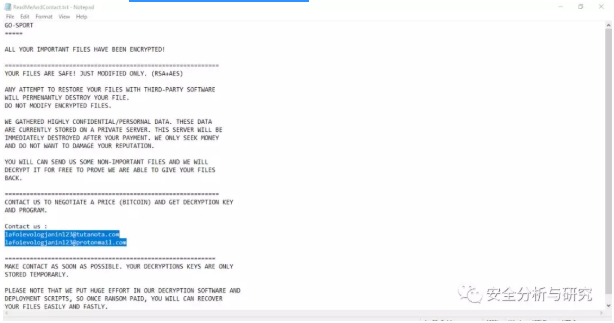

1 勒索文件YOUR FILES ARE ENCRYPTED.TXT

2 加密后缀为大写字母的随机(10到12)个英文字母,前三个字母相同,如下:

深信服行为分析:https://www.freebuf.com/articles/system/204740.html

6. Sodinokibi

别称:DeepBlue勒索

加密后缀:数字和字母随机生成,长度在5到10个之间,样本会使用后缀名来生成勒索信。

出现时间:2019年4月26日开始,由于传播手法和CC通信都与GandCrab十分相像,称为GandCrab接班人

正正大佬分析地址:https://mp.weixin.qq.com/s/5gTElAGq5v-hFWeq9uL9jg

https://mp.weixin.qq.com/s/iK8tQQ2sTa6YiVeoQlphMQ

安天详细分析:https://www.freebuf.com/articles/network/207116.html

深信服详细分析:https://mp.weixin.qq.com/s/0-5xweSvuGpDhHdNAMO6qg

奇安信详细分析:https://www.freebuf.com/articles/system/205237.html

传播方式

钓鱼邮件

RDP爆破

漏洞利用(flash UAF:http://www.freebuf.com/system/209047.html),Oracle WebLogic Server

水坑攻击

恶意广告下载

勒索变种

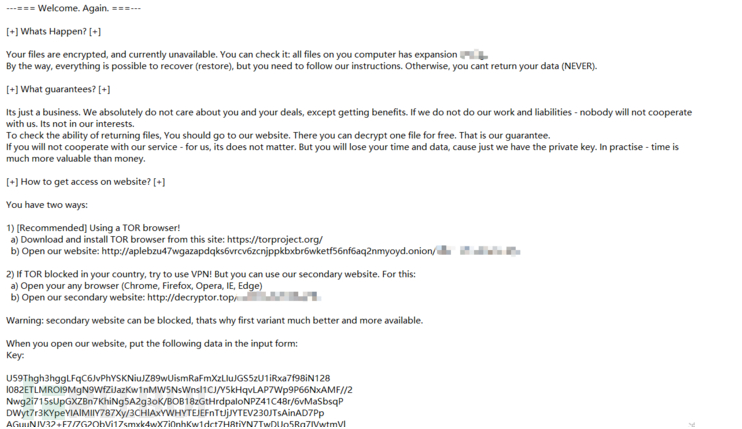

勒索特征

- 病毒运行后,被攻击的主机桌面会变成深蓝色

- 提示信息如下

- 解密网址一般如下:

7. Scarab

该勒索病毒变种较多

最早发现时间:2017年6月份,该勒索很有可能是俄国黑客开发的,因为Scarab留的英文勒索信中有英语语法错误,而它的变种Scarabey留的是俄语,俄语勒索信中并没有语法错误,但是将俄语勒索信翻译为英文就出现了和英文勒索信一模一样的语法错误,所以推测是俄国编写。

Scarab变种分析(深信服):https://www.freebuf.com/vuls/174870.html

最新变种分析(深信服):https://www.freebuf.com/articles/terminal/184525.html

目前变种:

Scarabey(俄语编写)

国外分析文章:https://blog.malwarebytes.com/threat-analysis/2018/01/scarab-ransomware-new-variant-changes-tactics/

国内翻译:https://www.anquanke.com/post/id/97261

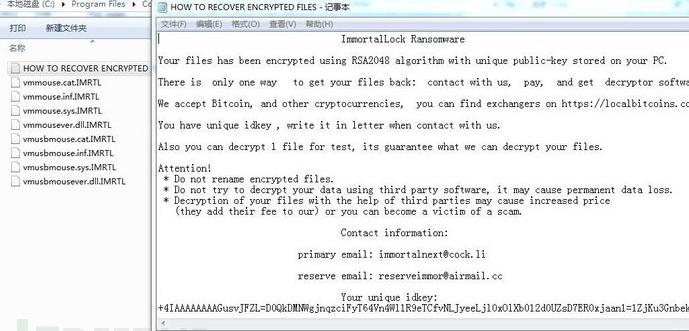

ImmortalLock(国内活跃)

腾讯分析文章:https://s.tencent.com/research/report/693.html

主要传播方式

利用Necurs僵尸网络传播,Necurs是全球最大的僵尸网络之一,曾用于传播多个勒索家族的样本

最新变种主要通过RDP爆破+人工植入的方式传播

勒索特征

原勒索后缀:scarab

常见变种后缀:.hitler

最新变种后缀(19年10月左右):local、gold、crabs、lbkut

勒索提示文件名:

HOW TORECOVER ENCRYPTED FILES.TXT

Инструкцияпо расшифровке файлов.TXT

弹窗信息:

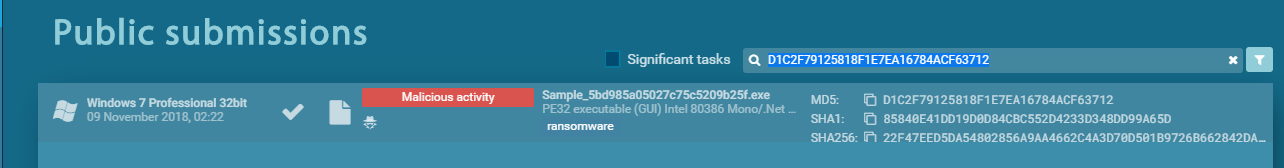

8. FilesLocker

该木马首次发现再2018年10月份左右,由C#开发。

后缀:[FilesLocker@pm.me]

MD5:D1C2F79125818F1E7EA16784ACF63712

腾讯详细分析:https://www.freebuf.com/column/188034.html

深信服详细分析:https://mp.weixin.qq.com/s?__biz=MzI4NjE2NjgxMQ==&mid=2650236543&idx=1&sn=42fd62aeeb7f07fa78186854cfbc8ee5&chksm=f3e2dc0bc495551d644c242727d47fee0a2ba97866238baa6dbaf8120215ff2d9315bf669375&scene=21#wechat_redirect

传播方式

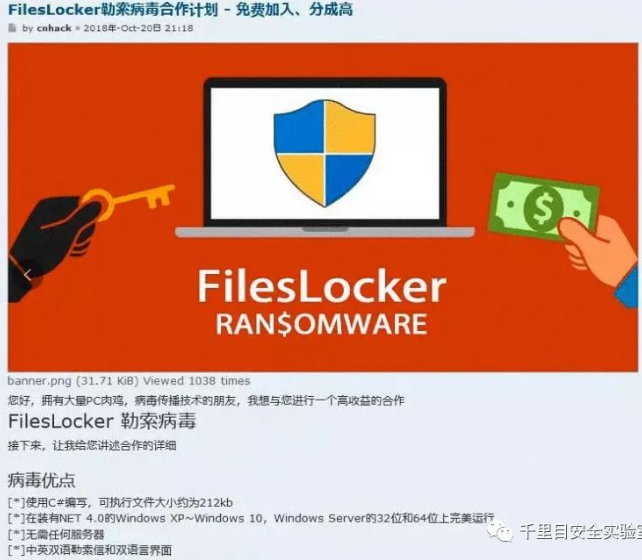

该勒索病毒初期并没有太明显的传播方式,但病毒开发者好像是中国人,再18年的时候通过招募代理的方式进行传播。

这是一种攻击者开发病毒,代理商传播的模式。

2018年10月份,有人在暗网发布FilesLocker合作计划,如下:

历史版本

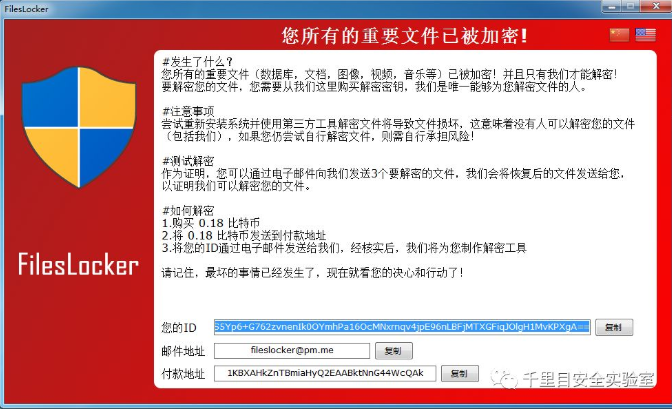

2018年底作者放出了1.0和2.0的私钥,研究人员根据私钥开发出了对应的解密工具。

1.0 弹窗如下

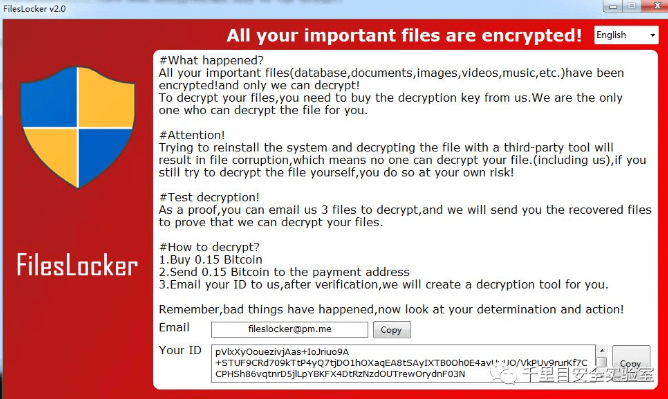

2019年,发布了全新版本2.1,2.1勒索弹窗如下:

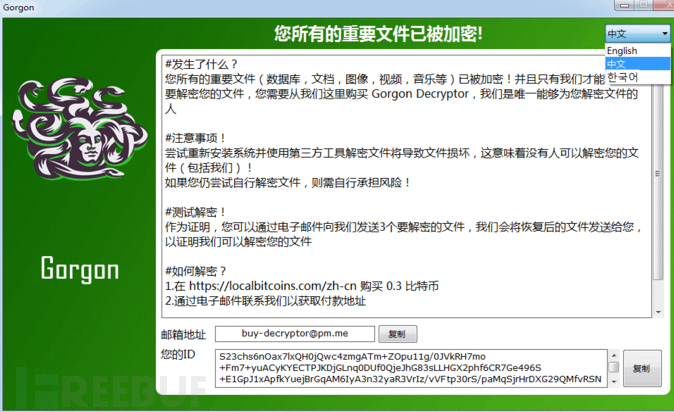

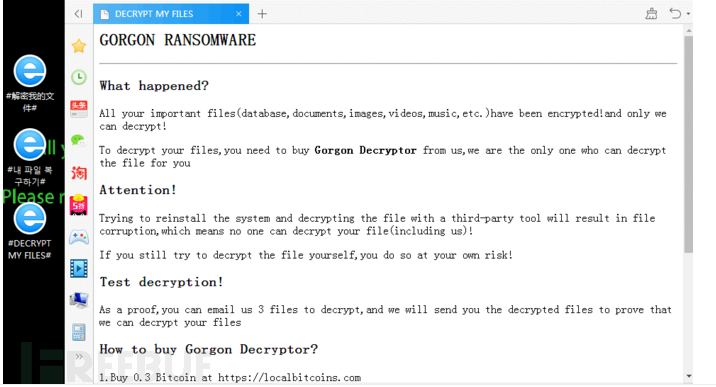

9. Gorgon

该勒索病毒和上面的FilesLocker有着密切的关联,初步估计Gorgon是FilesLocker的变种,也有可能是FilesLocker招到的代理。

后缀:.[buy-decryptor@pm.me]

Gorgon增加了韩文版本,和之前FilesLocker的中文版英文版信息一致。

注意:该病毒虽然和巴基斯坦的Grogon group黑客组织同名,但是目前来看两者并无关联。

腾讯详细分析:https://www.freebuf.com/column/196286.html

勒索提示和之前的FilesLocker相比只有颜色上的改变:

除此之外就是之前留在桌面的txt文件变成了html

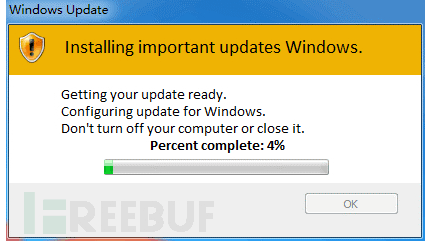

10. STOP

STOP是今年全球十大勒索病毒之首。

腾讯详细分析:https://www.freebuf.com/column/200907.html

STOP变种非常多,目前来看至少有一百多个变种

常见STOP及变种后缀:karl、nesa、boot、kuub、noos、xoza、bora、leto、werd、coot、derp、litar、raldub

所有后缀:

.stop, .suspended, .waiting,.pausa, .contactus, .datastop, .stopdata, .keypass, .why, .savefiles,.datawait, .infowait, .puma, .pumax, .pumas, .shadow, .djvu, .djvuu, .udjvu,.djvuq, .uudjvu, .djvus, .djvur, .djvut .pdff, .tro, .tfude, .tfudeq, .tfudet,.rumba, .adobe, .adobee, .blower, .promos, .promoz, .promock, .promoks,.promorad, .promok, .promorad2, .kroput, .kroput1, .charck, .pulsar1, .klope,.kropun, .charcl, .doples, .luces, .luceq, .chech, .proden, .drume, .tronas, .trosak, .grovas, .grovat,.roland, .refols, .raldug

主要传播方式

技术特征

- stop加密时会禁用任务管理器,Windows defender以及关闭windows defender的实时监控

通过修改host文件阻止系统访问全球范围内大量的安全厂商

- 因病毒执行的时候会有比较明显的卡顿,所有stop会伪装称为windows自动更新

- 释放一个被人为修改后不显示界面的TeamViewer模块,用来实现对目标电脑的远程控制

- 下载AZORult木马,以窃取用户浏览器、邮箱、多个聊天工具的密码

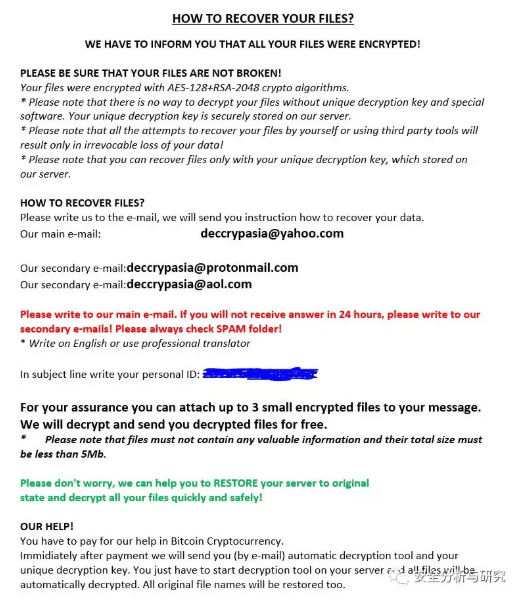

11. Matrix

网上关于Matrix的资料还比较少,看资料应该是从2016就开始活跃,目前总共出现了96类左右的变种,今年还在活跃的,主要是Matrix的一些变种。

年初的时候有一个比较火的变种PRCP,该变种加密后缀为.prcp,深信服详细分析地址:

https://www.freebuf.com/articles/terminal/194592.html

最新(19年10月)的变种为DECP,该变种生成的提示信息#DECP_README#.rtf如下:

(参考资料:正正大佬的公众号 安全分析与研究)

除此之外还有几个新的变种:ABAT、tgmn,生成的提示信息文件名为:!ABAT_INFO!.rtf

这些变种,目前还没有详细的分析报告。

12. Ouroboros

新型勒索,出现时间大概为19年8月份。由于其pdf中带有Ouroboros,所以命名为Ouroboros

加密后缀为:.Lazarus

勒索技术和其他勒索大同小异,腾讯详细分析地址:https://www.freebuf.com/column/213091.html

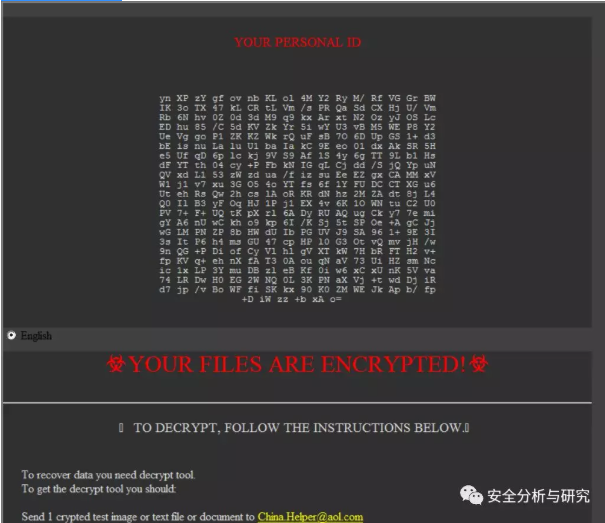

勒索弹窗信息:

主要传播方式

变种信息

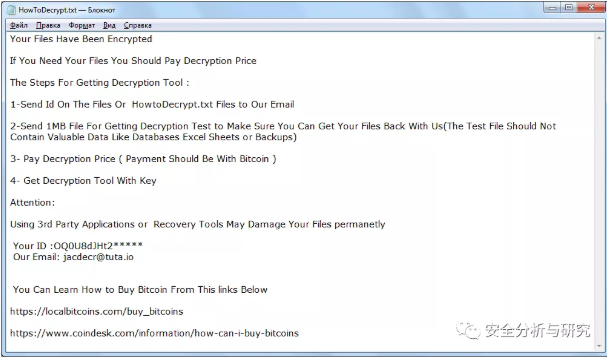

目前的最新变种后缀为KRONOS,提示文件HowToDecrypt.txt内容如下:

还有一款变种后缀为Angus

一款变种后缀为Lazarus+

13. Avest

加密后缀

pack14

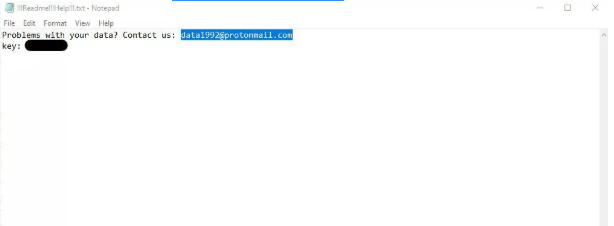

勒索特征

勒索提示文件名:!!!ReadMe!!!Help!!!.txt

目前Emsisoft已经有该款勒索的解密工具,地址为:

https://www.emsisoft.com/ransomware-decryption-tools/avest

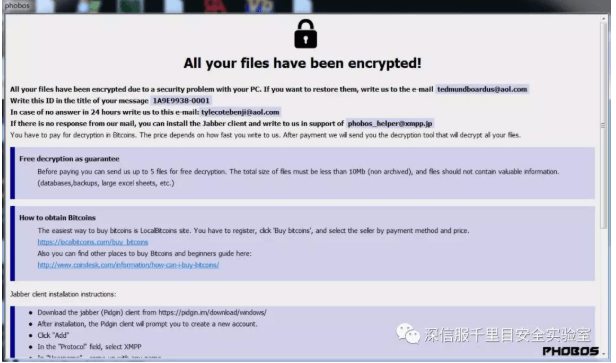

14. Phobos

该勒索也是2019年全球十大勒索软件之一

首次发现时间在2019年初,至今已经衍生出了大量的变种。

深信服详细分析:https://mp.weixin.qq.com/s/qe4MdwK6HAMHERF2xGo_EQ

安天分析:https://www.4hou.com/typ/21012.html

主要传播方式

RDP和钓鱼邮件

变种信息

目前已经公布的变种后缀:

.phobos、.Frendi、.phoenix、.mamba、.adage、.acute、.1500dollars、.Acton、.actor、.banjo、.help、.actin、.BANKS、.HorseLiKer、.barak、.WannaCry、.caleb、.calix、.deal、Caley、Adair

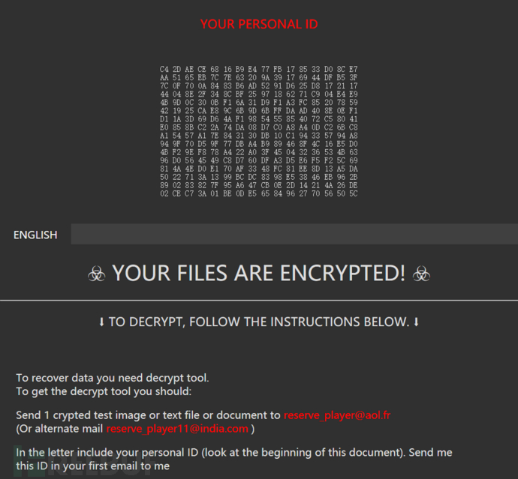

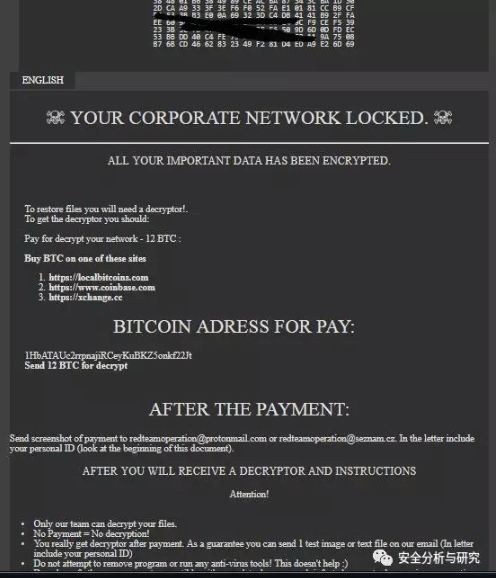

勒索特征

勒索弹框:

15. FTCode

FTcode是一种新型勒索病毒,最大的特征是无文件,powershell勒索,全程无二进制文件落地。

正正大佬分析地址:https://www.freebuf.com/articles/system/215888.html

奇安信分析地址:https://www.freebuf.com/column/215713.html

主要传播方式

垃圾邮件发送压缩包,压缩包附带DOC文档。

勒索特征

加密后缀:ftcode

提示信息为:

16. 一些新型的勒索软件

AepCrpty

加密后缀为aep,勒索提示信息#READ ME - YOUR FILES ARE LOCKED#.rtf

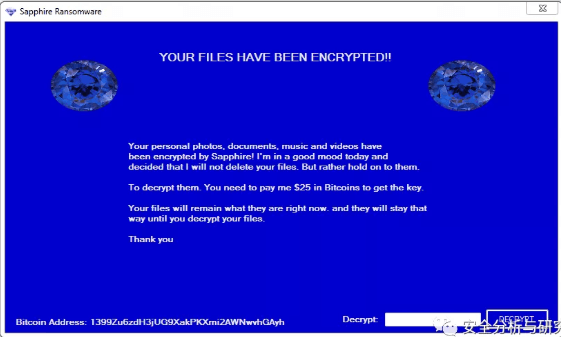

Sapphire

加密后缀sapphire

勒索提示信息如下:

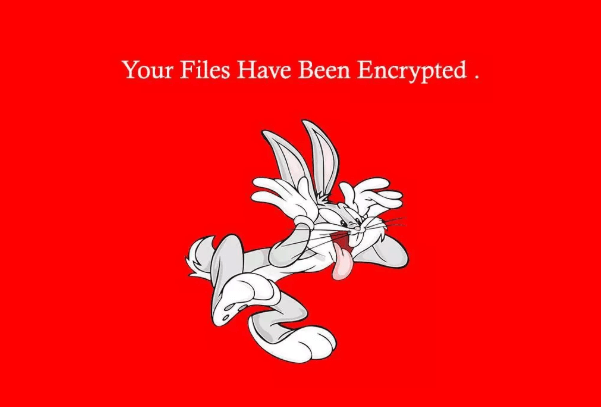

BGUU

勒索提示信息:

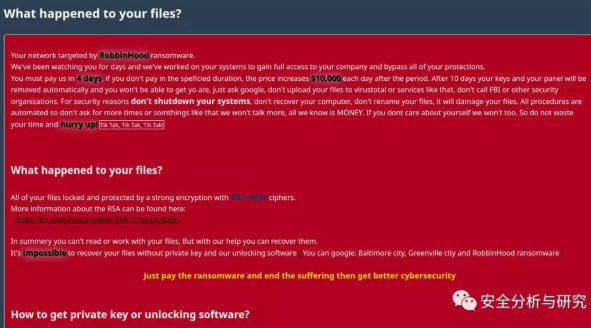

RobbinHood

勒索提示信息

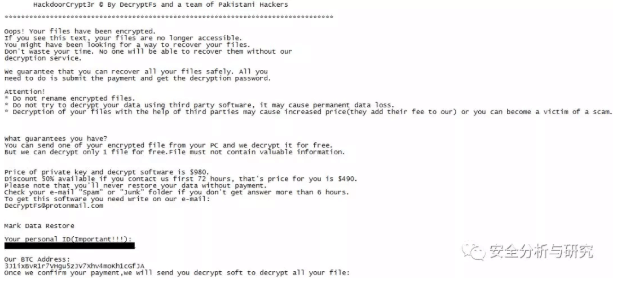

HackdoorCrpty3r

加密后缀为hackdoor,勒索提示信息!how_to_unlock_your_file.txt

OnyxLocker

加密后缀onx

最新变种(19年10月)加密后缀为veracrypt

勒索提示信息

@@ATTENTION@@.txt

@@README@@.txt

@@RECOVERY@@.txt

Dishwasher

加密后缀clean,加密后更改桌面背景

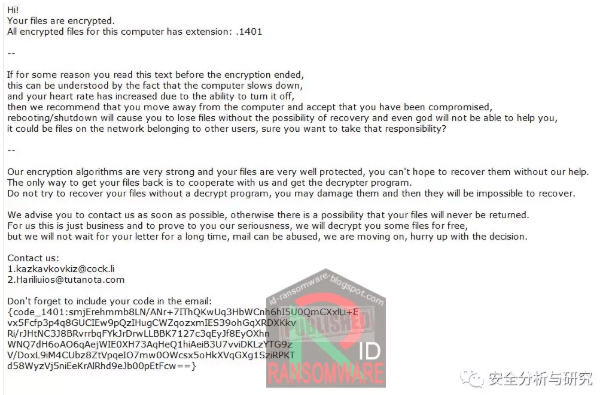

Kazkavkovkiz勒索

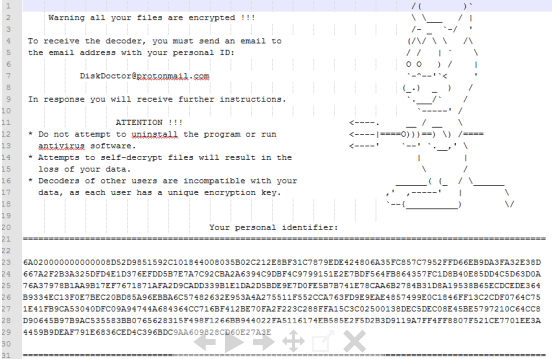

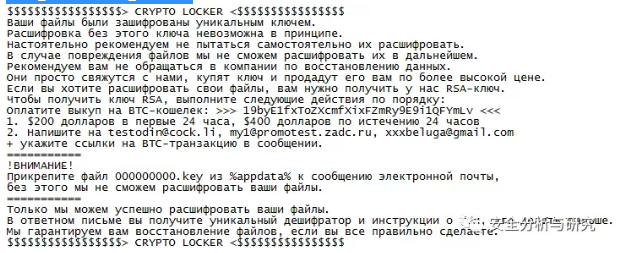

加密后缀为随机数字,勒索提示信息如下:

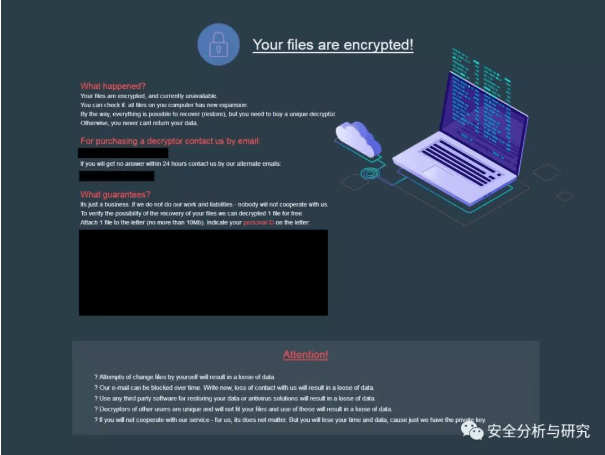

MedusaLocker

最近这个勒索比较火热, 好像是因为该勒索的debug版本被泄露了,深信服分析地址:

https://www.freebuf.com/column/217660.html

目前变种的后缀为skynet,勒索提示信息为:Readme.html

sun

加密后缀为sun,提示信息为DECRYPT_INFORMATION.html

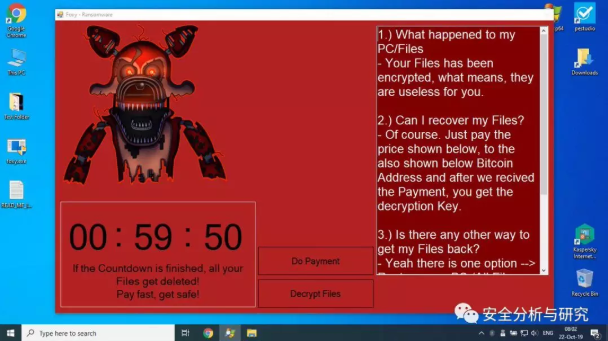

Foxy

勒索提示信息如下

Mockba

加密后缀为mockba,勒索提示信息#HOW TO RECOVER YOUR DATA#.txt

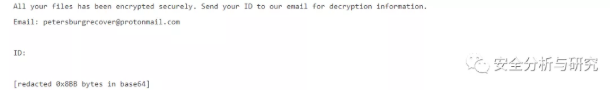

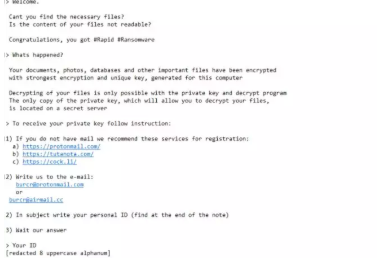

Rapid

勒索后缀:droprapid,勒索提示信息!DECRYPT DROPRAPID.txt

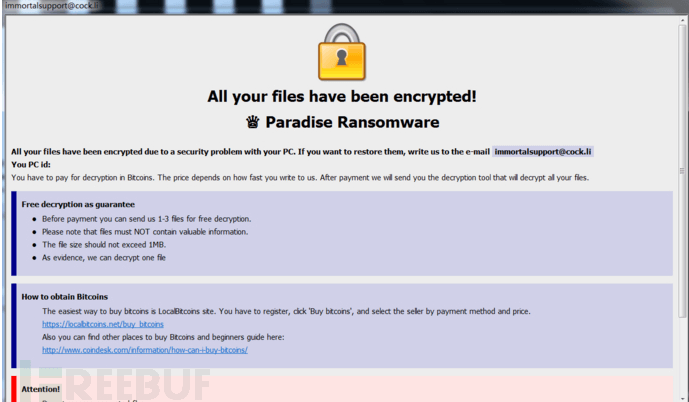

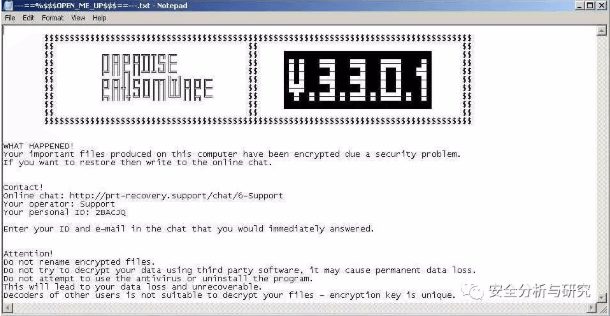

Paradise

首次出现在18年7月份左右,Paradise借用了CrySiS的勒索信息。

深信服详细分析:https://www.freebuf.com/articles/system/198942.html

勒索后缀:[原文件名][随机字符串]{immortalsupport@cock.li}.p3rf0rm4

勒索弹框与CrySiS比较像

该病毒近期(19年10月)有最新变种,勒索后缀为FC,勒索提示信息—-==%$OPEN_ME_UP$==—-.txt

HDMR

勒索后缀hdmr,勒索提示ReadMeAndContact.txt

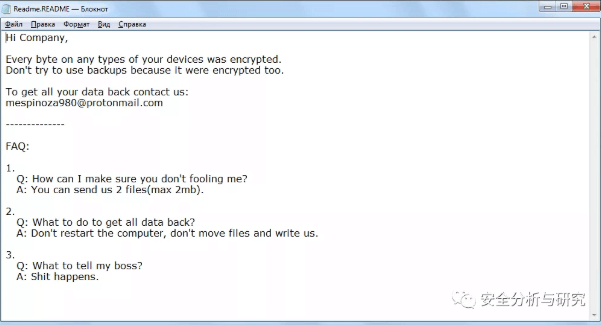

Mespinoza

加密后缀locked,提示信息Readme.README

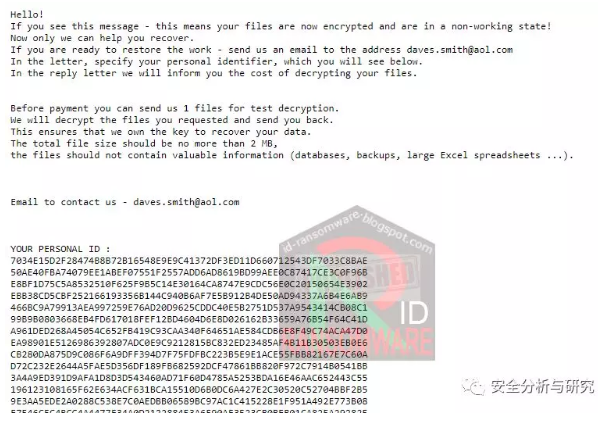

DavesSmith

勒索提示信息RECOVERYFILE.txt

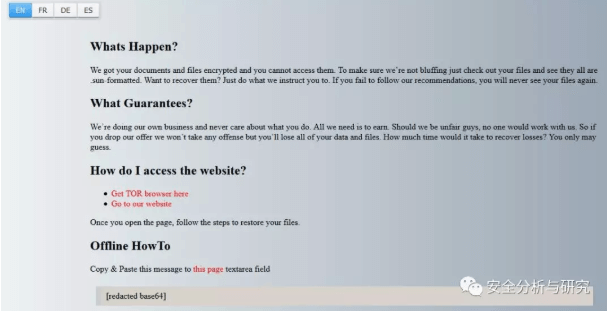

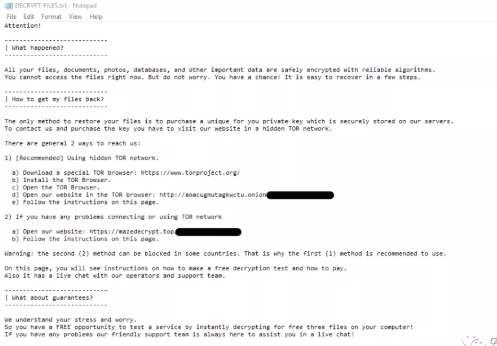

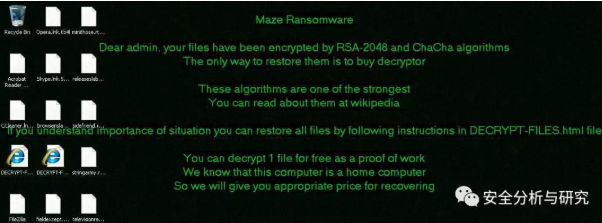

Maze

腾讯分析:https://www.freebuf.com/column/205385.html

变种后缀为随机数字,勒索提示DECRYPT-FILES.txt

加密完成后会修改桌面背景如下:

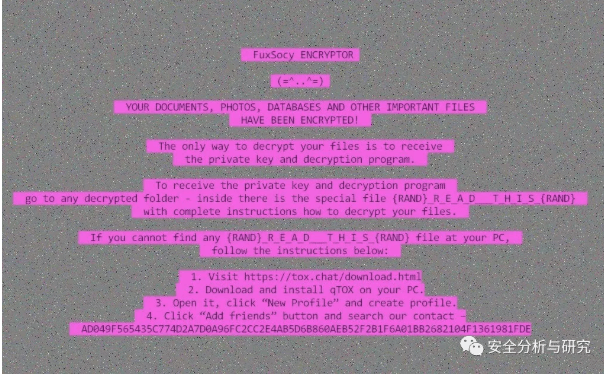

FuxSocy

加密后缀为a82d

加密后桌面修改如下: